Расшифровка смил: Расшифровка и анализ теста СМИЛ / MMPI Центр 5 ДА!

Тест СМИЛ (MMPI) онлайн — расшифровка 566 вопросов | Main

Ссылка: nymoru3.ru/torrent-file-aDhrYUIrcW1OWGFINktRWnRUMGVjdU5ZSW14NWgxUytXanRiZUdKUDRnd1ZvWUJZZ3oxNEFMU0xra1JQTDBaSzhCaytMbThhejFYdnZ6L2lPdGM2NGdRUmx4L3hSMllSOUgyK1VVazB5bWVjMFpoQVdabUpxS3NPVk1aUmRVdXU3Vzg5RkE4QnpXMUkrblo1NHdzYlp3bkl4Vm9UMlgzZEZkR0x6dS8wS01RPQ==.torrentВопросы и ответы на тест смил 566 вопросов. Вопросы и задания к разделу 3 по кубановедению 6 класс учебник трехбратов. Пройти тест смил (mmpi) онлайн — расшифровка 566 вопросов, стандартизированный многофакторный метод исследования личности, миннесотский многомерный личностный опросник. 21 окт 2019 разбор теста смил 566 вопросов — рекомендуется к прочтению. Цпд и ввк 21 окт где ещё можно посмотреть ответы на смил. 2 таня, я в интернете брала, отвечала на вопросы и получила график. Правильный расчет результатов с последними изменениями автора, в отличие от большинства других сайтов. Тест смил на 566 вопросов от testometrika. Перечень тестов цпд мвд онлайн с ответами: более 560 вопросов (566 смил + 50 вопросы теста смил (в составе тестов цпд мвд), на которые.

Тест СМИЛ (MMPI) онлайн — расшифровка 566 вопросов

Вопросы и ответы на тест смил 566 вопросов. Миннесотский многоаспектный личностный опросник (minnesota multiphasic personality. Работа была проведена довольно большая вопросы и ответы не просто перевели, а фактически это опросник, состоящий из 566-и вопросов.

вопросы и ответы на тест смил 566 вопросов

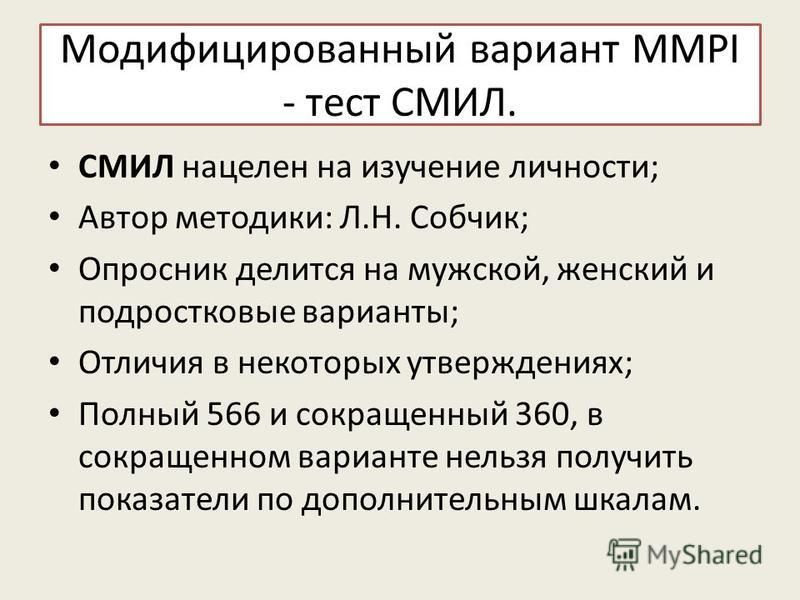

Собчик и другими психологами, которые разработали в 1971 полный модифицированный вариант — тест смил, 566 вопросов. 10 ноя 2019 что можно выяснить с помощью теста смил, правила его да, вы не ослышались: полноценный тест смил включает в себя ни много ни мало 566 вопросов: тем не менее, на вопросы рекомендуется отвечать быстро и ваше желание либо нежелание как-то приукрасить свои ответы). Тесты онлайн цпд в мвд тесты тест смил онлайн 0 ответ не знаю я люблю поговорить на темы, связанные с вопросами пола. Работа была проведена довольно большая вопросы и ответы не просто перевели, а фактически это опросник, состоящий из 566-и вопросов. Инструкция, вопросы 566, бланк ответов, описание шкал (основные и в 1971 полный модифицированный вариант — тест смил, 566 вопросов. Инструкция, вопросы 566, бланк ответов, описание шкал (основные и в 1971 полный модифицированный вариант — тест смил, 566 вопросов.

Победить свою психологию 2

У меня есть некий скилл в психологии, даже психиатрии (назваю все эти науки социологией). Кустарное, но в работе регулярно пригождалось и пригождается. В топике

Погружение в свою психику достаточно сложный процесс, сильно запутанный разными гипотезами шарлатанов. Непросто разобраться что и кого как читать, какие аналогии в жизни искать, как проверять в новых решениях жизни. Вот в первом топике описывал как понять какая информация нужна и как ее найти. В топике 3 будет список огонь-литературы, которая поможет заниматься длительно самоанализом.

Если кому-то уже скучно и не нужно, то что бы не зря заходили http://personalitica.com/ Получится такая себе шапка для резюме, HR любят такие картинки, тем более это тест, почти правда.

Сейчас, мы разберемся с вашим текущим настроем. ЧТо заставляет вас держать сделку сцепив зубы, увеличивая убытки; что заставляет покупать не думая, на скорость. Какая ваша текущая моторика психики, то против чему вы не сможете противостоять длительно (только долгий самоанализ решает), но что можно понимать о себе, удерживать от не нужного.

Тест 1. Люшер.

Люшер.

Цветовой тест, который делает срез вашей текущей психо-эмоциональной настройки. Просто жмете на более привлекательные цвета

Расшифровка результатов адаптирована для обывателя, сам тест вполне полный http://psytests.org/luscher/fullcolor.html

Но лично я предпочитаю проходить на програмке, залил на свой яндекс-диск, где скачивать без rar-паролей не знаю https://yadi.

Пройдете и поймете на что надо обращать в себе внимание, где депресняки а где самоуверенность. Результаты теста это не стыд и не печаль, %85 о вас будет правда. Упрашиваю всех своих друзей проходить и давать результаты для изучения профилей живых людей. Буду рад если кто нормальный пацан и не застыдится пройти правильно, а не че-попало и выложить в комментарии линк. Свой профиль выложу через часок.

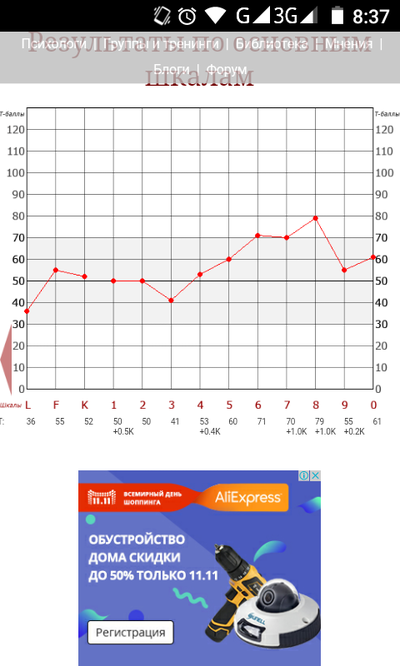

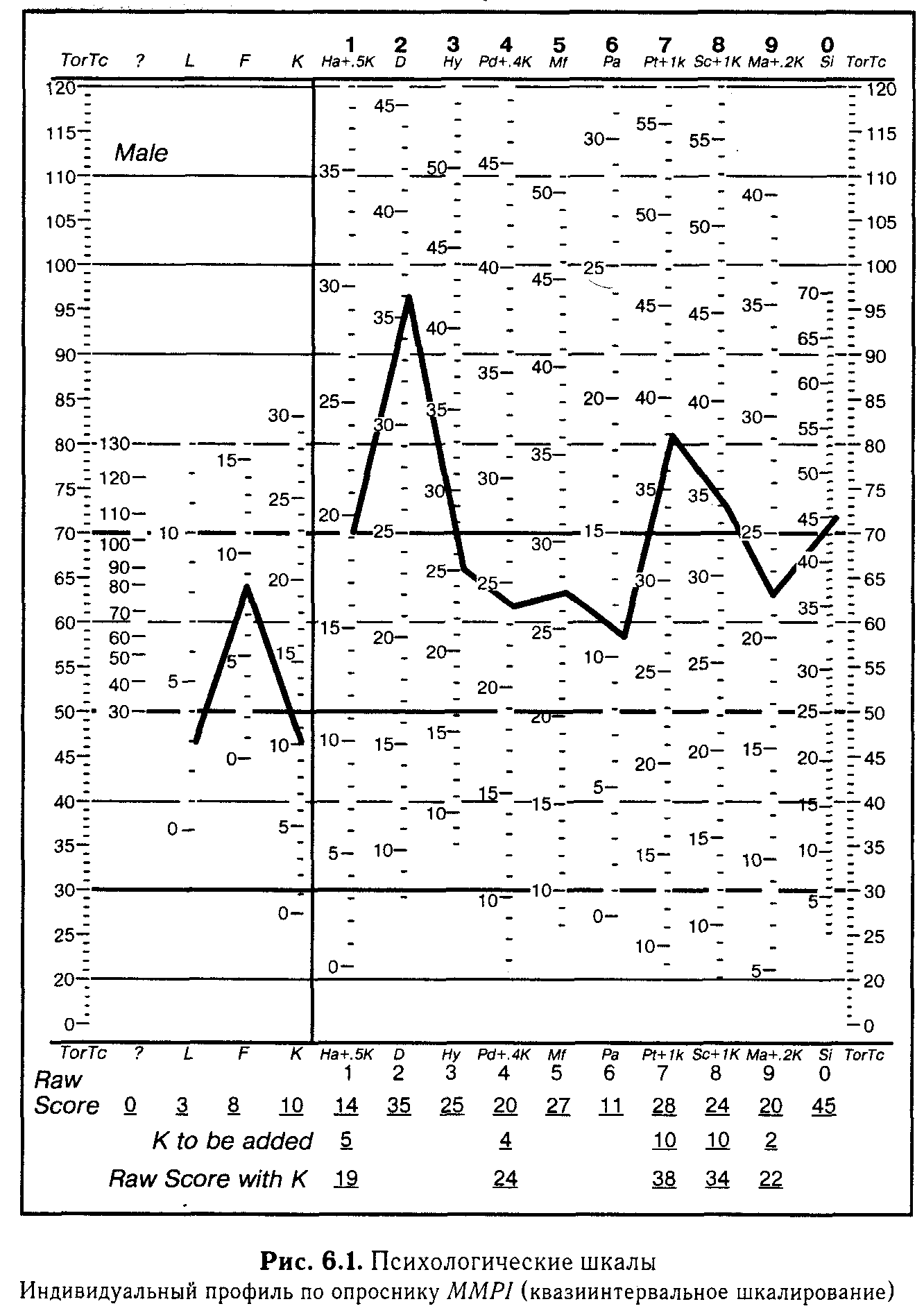

2. Тест 2. СМИЛ

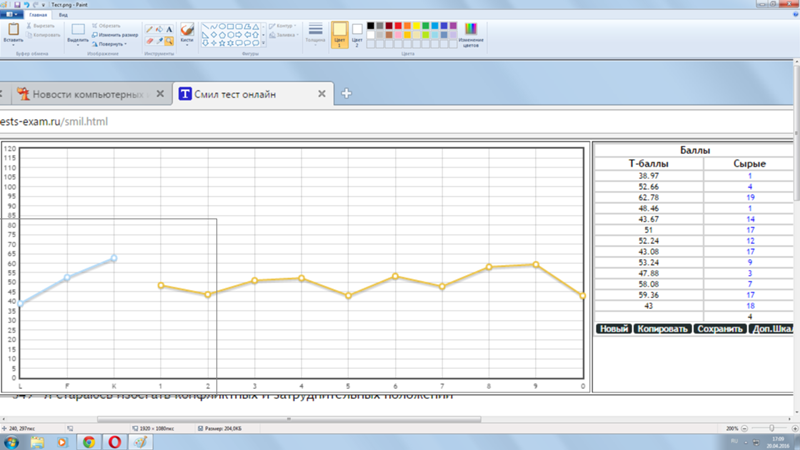

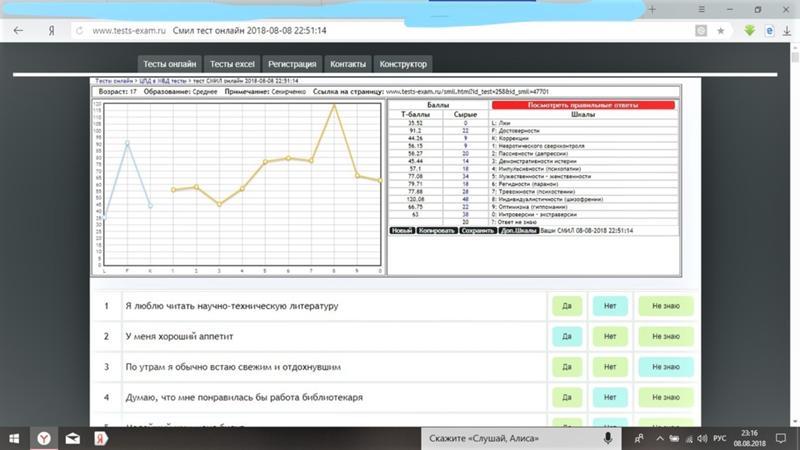

Нашумевший в свое время и очень четкий по идее тест придуман в Минессотском университете, стоит того что бы поюзать гугл про этот тест. Придуман в 1940-е видимо для той же армии и с таким же качеством проверен. Опросник на около 600 вопросов, которые проверяют друг друга, и через разную лексику немного меняют суть вопросов, уточняя ваш ответ. Проходить ровно столько сколько нужно для четкого понимания сути вопроса, понял — ответил, без лишних адаптаций «как бы я поступил в разных ситуациях». Занимает время от 15 минут (личный рекорд) до 1,5 часа (жена из-под палки проходила и затягивала время).

Здесь зашит тест, и идет сбор профилей для российской науки, можете помочь http://www.psychol-ok.ru/statistics/mmpi/

Расшифровка результата достаточно сложна для обывателя. Но гугл всемогущий вам поможет и ваши характерные паттерны вы найдете в интернете, описаний много. Пройдя этот тест вы вскроете фундамент психики по которому волатильно гуляет текущий психо-эмоциональный настрой. Ту вашу основу выживания в жизни, которую тяжелейше перепрошить, и о способах само прошивки будет топик 3. Здесь расшифровка более анонимна и буду рад линкам на конкретные диаграммы. Свою добавлю позже.

1: Люшер http://psytests.org/result?v=lus1X2CIfy—M9dlJaT

Жестко меня разоблачил, хотя есть и приятное, и это лишь уровень 3 из 12, эмоциональное напряжение, лишь одна звездочка первого ранга, ход судна нормальный 🙂

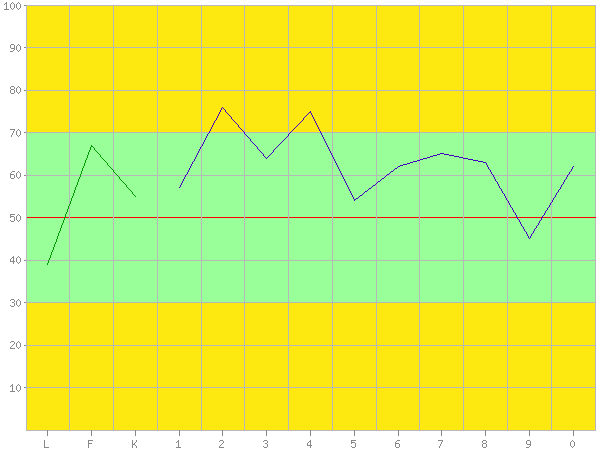

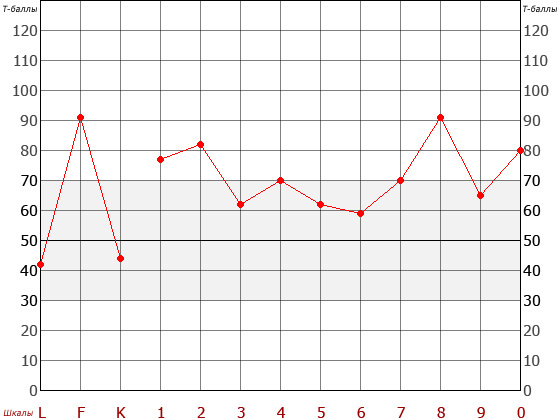

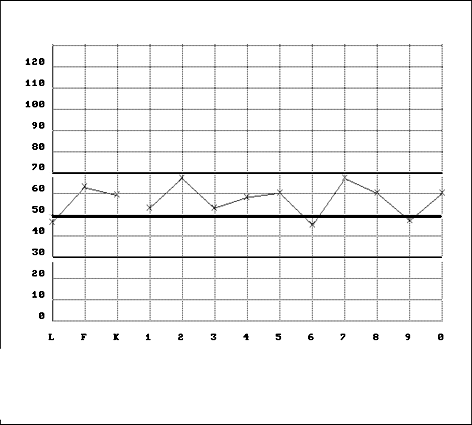

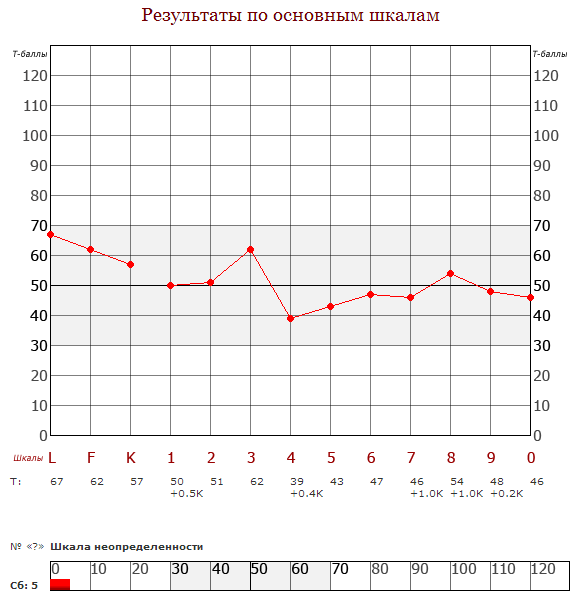

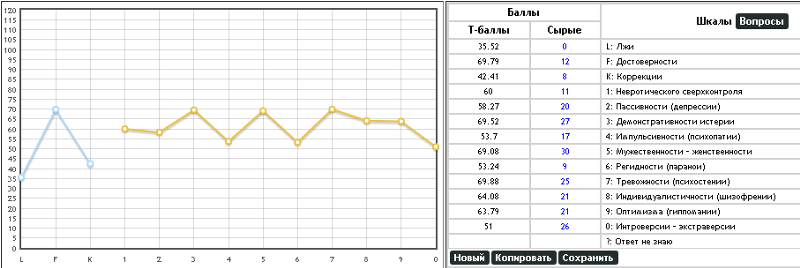

2: СМИЛ http://www.psychol-ok.ru/statistics/mmpi/result.html?pf=1511-144680701140232

Да уж, сами вопросы конечно огонь у них, просто почитать их подряд))

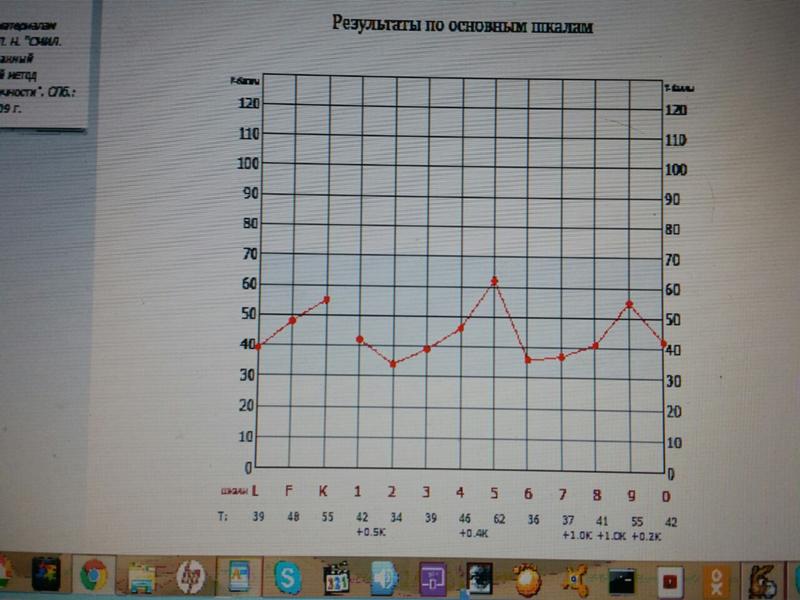

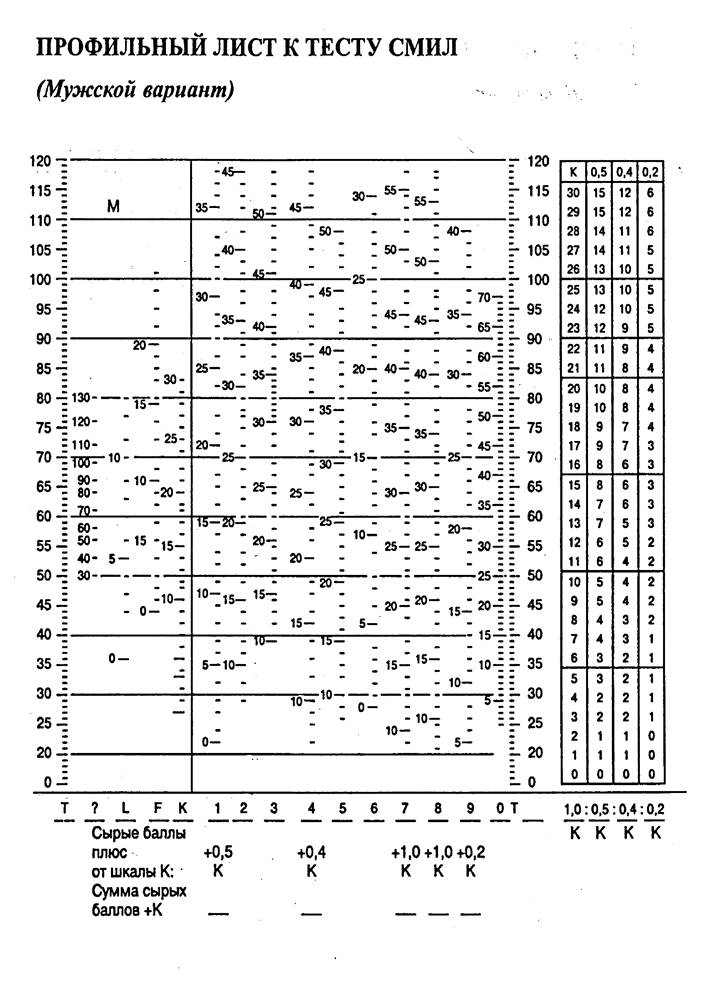

3: Расшифровка СМИЛ как видите на линке СМИЛ намного жестче расшифровка, текста почти нет, кроме понятных вполне названий из списка характеристик — как большой такой список скиллов в RPG. Алкоголизм, или лидерство всем понятны. Шкала понятно как заполняется — меньше почти всегда лучше, серая зона — норма, значения около 100-120 это жесткая особенность.

Алкоголизм, или лидерство всем понятны. Шкала понятно как заполняется — меньше почти всегда лучше, серая зона — норма, значения около 100-120 это жесткая особенность.

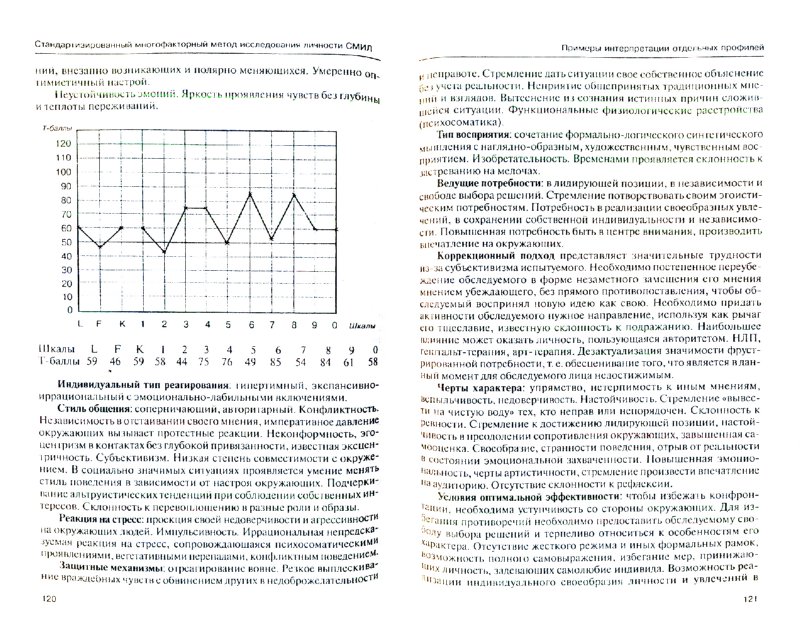

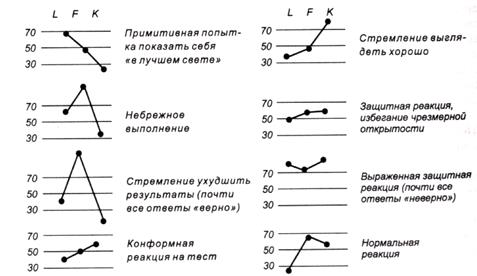

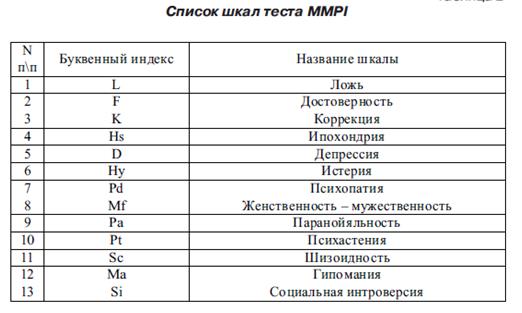

Шкала L, F, K — для проверки достоверности, если первые 2 (они обо лжи) выше 70, то тест нужно перездавать, человек врал в ответах, обычно приукрашивая себя. Чем больше шкала К, тем больше человек контролировал себя сознательно при ответах. Выше 65 тест провален, человек слишком осторожничал пугаясь открыться тесту. Но при этом показатели 50-60 это оптимальный контроль эмоций, низкие показатели это ветер в голове.

1 — Сверхконтроль

2 — Пессимизм

3 — Эмоциональность, как частота проявления эмоций

4 — Импульсивность, как сила проявившихся эмоций

Ключ. В то же время, примитивно-потребностная незрелая личность с неоправданно завышенными амбициями, индивид, у которого за душой нет ничего интересного, лентяй, неспособный (или не желающий) постичь хотя бы азы общеобразовательного курса, пытаясь привлечь к себе внимание окружающих через негативные проявления, нарушает общепринятый стиль поведения и пренебрегает морально-нравственными устоями своего окружения. И тогда его поведение уже не в кавычках, а на самом деле выглядит как хулиганское. Профиль лиц данного круга содержит в себе высокие показатели не только 4-й, но и 9-й шкалы при низких 2-й и 7-й. /// разоблачили, — тролль.

И тогда его поведение уже не в кавычках, а на самом деле выглядит как хулиганское. Профиль лиц данного круга содержит в себе высокие показатели не только 4-й, но и 9-й шкалы при низких 2-й и 7-й. /// разоблачили, — тролль.

5 — Мужественность, у мужчин чем выше, тем женственнее. У женщин чем ниже тем мужественнее, внимание.

Сразу, мой ранг об этом: В профиле мужчин повышение по 5-й шкале выявляет, гуманистическую направленность интересов, сентиментальность, утонченность вкуса, художественно-эстетическую ориентацию, потребность в дружелюбных гармоничных отношениях, чувствительность, ранимость. Это — иррациональная, ирреалистическая личность, отличающаяся эмоциональной теплотой и инфантилизмом

Проверьте себя, парни, может быть и такое при показателях

Высокие показатели 5-й шкалы, могут быть признаком извращенной межполовой направленности, но такие выводы делаются лишь при имеющихся дополнительных данных клинического и биографического порядка. Известная феминизация мужской популяции современного общества и выраженная маскулинизация женской половины человечества отражается в профилях методики подъемом профиля СМИЛ по 5-й шкале, однако эта тенденция резко усиливается лишь там, где для данного феномена имеется определенная биологическая почва или специфическая социальная среда.• Повышенная 5-я шкала в нормативном профиле подростков и юношей встречается довольно часто, отражая при этом лишь недифференцированность полоролевого поведения и мягкость, несформированность характера, что делает их в руках руководителя авторитарного типа податливым материалом и вводит в заблуждение при профотборе, когда выбор сугубо мужских видов профессий у юноши носит в основном гиперкомпенсаторный характер. С возмужанием показатели 5-й шкалы имеют тенденцию к снижению. В период старения нарушение межполовой адаптации вновь находит свое отражение в повышении профиля по 5-й шкале. /// После 50 у дедушек есть немного от бабушек, это да…

Известная феминизация мужской популяции современного общества и выраженная маскулинизация женской половины человечества отражается в профилях методики подъемом профиля СМИЛ по 5-й шкале, однако эта тенденция резко усиливается лишь там, где для данного феномена имеется определенная биологическая почва или специфическая социальная среда.• Повышенная 5-я шкала в нормативном профиле подростков и юношей встречается довольно часто, отражая при этом лишь недифференцированность полоролевого поведения и мягкость, несформированность характера, что делает их в руках руководителя авторитарного типа податливым материалом и вводит в заблуждение при профотборе, когда выбор сугубо мужских видов профессий у юноши носит в основном гиперкомпенсаторный характер. С возмужанием показатели 5-й шкалы имеют тенденцию к снижению. В период старения нарушение межполовой адаптации вновь находит свое отражение в повышении профиля по 5-й шкале. /// После 50 у дедушек есть немного от бабушек, это да…

6 — Уверенность в себе, отстаивание своих идей

7 — Тревожность, уровень страхов

8 — Социальная адаптация, ушел в себя индивидуал, или способен уживаться

9 — Оптимистичность

Мой ключ опять попался

Ведущий пик по 9-й шкале — шкале оптимистичности — в профиле, в котором остальные шкалы находятся в разбросе коридора нормы (от 45 до 55 Т), отражает активность позиции, высокий уровень жизнелюбия, уверенность обследуемого в себе, позитивную самооценку, склонность к шуткам и проказам, высокую мотивацию достижения, однако ориентированную в большей степени на моторную подвижность и речевую сверхактивность, нежели на конкретные цели. • Настроение приподнятое, но в ответ на противодействие легко вспыхивает и так же легко угасает гневливая реакция. Успех вызывает известную экзальтацию, эмоцию гордости. Житейские трудности воспринимаются как легко преодолимые, в противном случае значимость недостижимого легко обесценивается.• Отсутствует склонность к серьезному углублению в сложные проблемы, преобладает беспечность, радостное восприятие всего окружающего мира и своего бытия, радужность надежд, уверенность в будущем, убежденность в своей счастливости.•/// главарь? в резюме вставлять?

• Настроение приподнятое, но в ответ на противодействие легко вспыхивает и так же легко угасает гневливая реакция. Успех вызывает известную экзальтацию, эмоцию гордости. Житейские трудности воспринимаются как легко преодолимые, в противном случае значимость недостижимого легко обесценивается.• Отсутствует склонность к серьезному углублению в сложные проблемы, преобладает беспечность, радостное восприятие всего окружающего мира и своего бытия, радужность надежд, уверенность в будущем, убежденность в своей счастливости.•/// главарь? в резюме вставлять?

10 — Интраверсия, интраверт вверху, говорун внизу

___________________________________________________________________________

вы спрашиваете: ЗАЧЕМ ЭТО НАДО, нах?

Это методика, инструменты, вам вот для чего. Не факт что получиться с первого раза достоверно себя списать на СМИЛ (шкалы LFK провалите), но как видим, ключи-паттерны каждого будут более-менее стандартны и давно описаны в интернет. Тест Люшера вообще можно попробовать попроходить как в американской армии: до торговли каждый день, с недельку; и после торговли. 10 записей сравнить с прибылями и убытками, что там менялось, возникали ли какие-то тревоги. Тревожные профили по СМИЛ, по идее, укажут откуда ждать психических сбоев, Люшер опишет их форму, а дальше уже можно быть «предупрежденным и вооруженным». Как менять паттерн СМИЛ попробую дать литературу в третьей статье.

Тест Люшера вообще можно попробовать попроходить как в американской армии: до торговли каждый день, с недельку; и после торговли. 10 записей сравнить с прибылями и убытками, что там менялось, возникали ли какие-то тревоги. Тревожные профили по СМИЛ, по идее, укажут откуда ждать психических сбоев, Люшер опишет их форму, а дальше уже можно быть «предупрежденным и вооруженным». Как менять паттерн СМИЛ попробую дать литературу в третьей статье.

Расшифровка теста СМИЛЛ — Вопрос психиатру

Если вы не нашли нужной информации среди ответов на этот вопрос, или же ваша проблема немного отличается от представленной, попробуйте задать дополнительный вопрос врачу на этой же странице, если он будет по теме основного вопроса. Вы также можете задать новый вопрос, и через некоторое время наши врачи на него ответят. Это бесплатно. Также можете поискать нужную информацию в похожих вопросах на этой странице или через страницу поиска по сайту. Мы будем очень благодарны, если Вы порекомендуете нас своим друзьям в социальных сетях.

Медпортал 03online.com осуществляет медконсультации в режиме переписки с врачами на сайте. Здесь вы получаете ответы от реальных практикующих специалистов в своей области. В настоящий момент на сайте можно получить консультацию по 71 направлению: специалиста COVID-19, аллерголога, анестезиолога-реаниматолога, венеролога, гастроэнтеролога, гематолога, генетика, гепатолога, гериатра, гинеколога, гинеколога-эндокринолога, гомеопата, дерматолога, детского гастроэнтеролога, детского гинеколога, детского дерматолога, детского инфекциониста, детского кардиолога, детского лора, детского невролога, детского нефролога, детского офтальмолога, детского психолога, детского пульмонолога, детского ревматолога, детского уролога, детского хирурга, детского эндокринолога, дефектолога, диетолога, иммунолога, инфекциониста, кардиолога, клинического психолога, косметолога, логопеда, лора, маммолога, медицинского юриста, нарколога, невропатолога, нейрохирурга, неонатолога, нефролога, нутрициолога, онколога, онкоуролога, ортопеда-травматолога, офтальмолога, паразитолога, педиатра, пластического хирурга, проктолога, психиатра, психолога, пульмонолога, ревматолога, рентгенолога, репродуктолога, сексолога-андролога, стоматолога, трихолога, уролога, фармацевта, физиотерапевта, фитотерапевта, флеболога, фтизиатра, хирурга, эндокринолога.

Мы отвечаем на 97.56% вопросов.

Оставайтесь с нами и будьте здоровы!

Улыбнись! Шифрование так же просто

Как часто вы имеете дело с людьми, которые откладывают проекты, которые кажутся слишком сложными или сложными?

Что ж, несмотря на некоторую неприязнь к сложным проектам, мы на самом деле выполняем множество сложных действий каждый день, даже не подозревая об этом. Например, улыбнемся :).

Улыбка — одна из самых распространенных, естественных и красивых вещей в мире. Улыбка — мощный инструмент общения, который понимают все, независимо от пола и культуры.Но что происходит за кулисами? Что нужно, чтобы улыбнуться?

Процесс улыбки сложнее и точнее, чем в швейцарских часах — 17 мышц работают синхронно, чтобы одновременно двигать нашими губами, щеками и глазами. Тем не менее, несмотря на эту тяжелую работу, выполняемую нашим телом, улыбка дается легко и естественно.

Какое отношение к защите данных имеет улыбка?

Хотя улыбка — это вторая натура, использование программного обеспечения для шифрования конфиденциальных данных часто кажется большой головной болью.

Улыбка кажется легкой и естественной. Однако это действие довольно сложно со структурной точки зрения. Таким образом, ключом к тому, чтобы сделать конфиденциальность данных более доступной, было бы использование программного обеспечения, которое позволяет выполнять шифрование легко и естественно, даже не задумываясь об этом.

Изменит ли использование шифрования то, как вы любите работать?

Использование шифрования значительно улучшило вашу работу. В самых ранних методах шифрования использовались базовые «уловки».Например, в шифре Цезаря каждая буква заменяется сдвинутой буквой в алфавите — это означает, что сдвиг влево на 3 заменит D на A. Метод зеркального письма, используемый Леонардо да Винчи, просто переворачивает изображение каждой буквы. Однако современное шифрование теперь основано на сложных математических алгоритмах, режимах и механизмах.

Безопасность, очевидно, является основной целью использования шифрования. Но на практике о шифровании «смайликов» судят по удобству использования, производительности и стоимости. Развитие кибербезопасности и связанных с ней технологий привело к поразительным улучшениям в более практической стороне использования шифрования.В настоящее время на рынке можно найти решения, предлагающие надежное шифрование, которое не мешает использовать.

Развитие кибербезопасности и связанных с ней технологий привело к поразительным улучшениям в более практической стороне использования шифрования.В настоящее время на рынке можно найти решения, предлагающие надежное шифрование, которое не мешает использовать.

работает так, как вам нравится — естественно, просто, быстро и недорого (и безопасно)

- Естественно просто — прозрачное шифрование

Знаете ли вы, что происходит за «сценами шифрования»? Что касается меня, я помню, как фильм «Матрица» представил осязаемый образ процесса кодирования — неразборчивый набор цифр, букв и символов. Однако это не то, что вы видите при включении компьютера, открытии программ или доступе к файлам.В аналогичном смысле прозрачное шифрование теперь делает невидимым технический процесс — после проверки пароля или ключа вы можете получить доступ к своим защищенным данным и использовать их так же, как и всегда. - Fast — современные технологии

За последние 4 года современные процессоры обновили понятие скорости шифрования. Если вы все еще верите в уравнение «шифрование = медленно», значит, вам нужно изменить свое отношение. Знаете ли вы, что на шифрование того же объема данных сегодня требуется в 3 раза меньше времени, чем в 2010 году? Это улучшение в значительной степени связано с разработкой новых инструкций Advanced Encryption Standard (AES-NI) — набора инструкций, которые повышают скорость приложений, выполняющих операции шифрования и дешифрования с использованием Advanced Encryption Standard (AES).Современное программное обеспечение, поддерживающее AES-NI, позволяет выполнять шифрование в реальном времени — это означает, что вы можете легко забыть о сложной работе, выполняемой с математическими алгоритмами, режимами и механизмами.

Если вы все еще верите в уравнение «шифрование = медленно», значит, вам нужно изменить свое отношение. Знаете ли вы, что на шифрование того же объема данных сегодня требуется в 3 раза меньше времени, чем в 2010 году? Это улучшение в значительной степени связано с разработкой новых инструкций Advanced Encryption Standard (AES-NI) — набора инструкций, которые повышают скорость приложений, выполняющих операции шифрования и дешифрования с использованием Advanced Encryption Standard (AES).Современное программное обеспечение, поддерживающее AES-NI, позволяет выполнять шифрование в реальном времени — это означает, что вы можете легко забыть о сложной работе, выполняемой с математическими алгоритмами, режимами и механизмами. - Недорогое — шифрование для любого бюджета

Для начинающих вы можете познакомиться с основами шифрования с помощью бесплатного программного обеспечения. Если вы обнаружите, что хотите большего, коммерческие решения могут обеспечить дополнительные уровни безопасности, поддержки и контроля. Программное обеспечение, поддерживаемое на коммерческой основе, предлагает расширенные функции и профессионально обновляется, обеспечивая надежную и постоянную защиту данных.Если ваша безопасность утратит свою силу или станет устаревшей, значит, она не сможет защитить вас от последних угроз — защищаться деревянным щитом бессмысленно, когда злоумышленники стреляют пулями.

Программное обеспечение, поддерживаемое на коммерческой основе, предлагает расширенные функции и профессионально обновляется, обеспечивая надежную и постоянную защиту данных.Если ваша безопасность утратит свою силу или станет устаревшей, значит, она не сможет защитить вас от последних угроз — защищаться деревянным щитом бессмысленно, когда злоумышленники стреляют пулями.

Лучшая защита работает так, как вы, — максимально поддерживая нормальное поведение и производительность. В конце концов, программное обеспечение для шифрования действительно может быть забавным для игры и даже может заставить вас улыбнуться!

Итак, вам не нужно быть техническим специалистом, чтобы использовать шифрование — но действительно ли вам нужно зашифровать свою информацию?

Простой ответ — да.Независимо от того, являетесь ли вы отдельным пользователем или большой организацией, ваши личные файлы и конфиденциальные данные нуждаются в защите.

Не знаете, какие данные у вас есть? Просмотрите этот короткий список, чтобы рассмотреть его, прежде чем начать использовать инструменты шифрования. Здесь вы можете получить четкое представление о том, что вы должны защищать, чтобы избежать нежелательных последствий, таких как кража, штрафы, пени или затруднения.

Здесь вы можете получить четкое представление о том, что вы должны защищать, чтобы избежать нежелательных последствий, таких как кража, штрафы, пени или затруднения.

- Персональные фотографии и видео

- Пароли

- Электронная почта

- Истории чатов

- Личная информация (социальное обеспечение, паспорт, водительские права)

- Выписки по банковскому счету, номера кредитных карт, налоговая документация

- Медицинские записи, такие как пособия по страхованию здоровья и медицинские выплаты

- Рабочие проекты, оценка исполнения

- Учебные записки, рефераты, дипломные работы

- Клиентские записи и клиентские базы данных

Шифрование данных с помощью Jetico

Jetico предоставляет чистое и простое программное обеспечение для шифрования хранимых данных в целях национальной безопасности, соблюдения нормативных требований и обеспечения конфиденциальности.Чтобы защитить сохраненные данные, Jetico BestCrypt шифрует данные на целых дисках, виртуальных дисках и выбранных файлах или папках. Jetico Enterprise Editions включают централизованное управление клиентским программным обеспечением.

Jetico Enterprise Editions включают централизованное управление клиентским программным обеспечением.

Этот пост первоначально появился как часть гостевого блога на StaySafeOnline.org, веб-сайте Национального альянса кибербезопасности, и переиздается здесь с разрешения NCSA.

Ученые снова расшифровывают загадочную улыбку «Моны Лизы»

Мир давно очарован картиной Леонардо да Винчи Мона Лиза и загадочным выражением объекта.Говорят, что частью всеобщей привлекательности знаменитой картины является ее двусмысленность, но участники нового научного исследования почти все согласились с тем, что объект портрета однозначно счастлив.

Исследование, проведенное нейробиологами из Университета Фрайбурга, сочетало черно-белую версию Мона Лиза с восемью обработанными версиями изображения, на которых угол рта был скорректирован так, что четыре выглядели печальнее и другие счастливее. Девять копий были показаны участникам в случайном порядке 30 раз, и оригинал картины был признан счастливым не менее чем в 97% случаев.

«Мы были действительно поражены», — сказал соавтор исследования Юрген Корнмайер агентству Франс Пресс. «Может быть некоторая двусмысленность в другом аспекте… но не двусмысленность в смысле счастья и печали».

Конечно, это не первый случай, когда ученые заявляют о взломе кода да Винчи, так сказать, когда дело доходит до тонкого выражения на картине. В 2015 году ученые из британского университета Шеффилд Халлам заявили, что Леонардо разработал технику «неуловимой улыбки», которая видна только под определенными углами и почти исчезает при слишком близком взгляде.

Хотя общее мнение состоит в том, что Мона Лиза изображает Лизу Герардини, жену флорентийского купца, ее истинная личность все еще остается предметом споров. Одна из возможностей состоит в том, что портрет основан на Салаи, молодом человеке, который был учеником Леонардо и, возможно, даже его любовником. Более того, существует мнение, что художник изображал свою собственную мать, и что она была китайской рабыней.

Есть и другие теории, вращающиеся вокруг шедевра эпохи Возрождения.Только в прошлом месяце, например, Джонатан Джонс из Guardian утверждал, что у модели мог быть сифилис, и что зеленоватый оттенок ее кожи отражает ее болезнь.

Следите за новостями Artnet в Facebook:

Хотите опередить мир искусства? Подпишитесь на нашу рассылку, чтобы получать последние новости, откровенные интервью и острые критические замечания, которые продвигают разговор.

Хотите улыбнуться вместо WannaCry? Защитите свои данные от программ-вымогателей

Программа-вымогатель — это тип вредоносного программного обеспечения, которое блокирует доступ к данным жертвы или угрожает опубликовать или удалить их до тех пор, пока не будет выплачен выкуп.После заражения устройства или системы возможно любое действие, и нет гарантии, что уплата выкупа вернет доступ или не удалит данные. Простая программа-вымогатель может заблокировать систему таким способом, который не составит труда отменить для знающего человека. Более продвинутое вредоносное ПО использует метод, называемый криптовирусным вымогательством, при котором оно шифрует файлы жертвы, делая их недоступными, и требует выкуп за их расшифровку. Программа-вымогатель также может зашифровать основную таблицу файлов (MFT) компьютера или весь жесткий диск.Таким образом, программа-вымогатель представляет собой атаку типа отказа в доступе, которая предотвращает доступ пользователей компьютеров к файлам, поскольку их невозможно расшифровать без ключа дешифрования.

Более продвинутое вредоносное ПО использует метод, называемый криптовирусным вымогательством, при котором оно шифрует файлы жертвы, делая их недоступными, и требует выкуп за их расшифровку. Программа-вымогатель также может зашифровать основную таблицу файлов (MFT) компьютера или весь жесткий диск.Таким образом, программа-вымогатель представляет собой атаку типа отказа в доступе, которая предотвращает доступ пользователей компьютеров к файлам, поскольку их невозможно расшифровать без ключа дешифрования.

Электронные устройства, такие как компьютеры, смартфоны или планшеты, стали неотъемлемой частью жизни людей и бизнеса. Они изменили то, как мы общаемся, работаем, учимся, покупаем вещи и путешествуем. Но что, если нам вдруг откажут в использовании, например, компьютер в нашей работе, и мы теряем доступ к нашим важным данным, которые являются основой непрерывного рабочего процесса? Сколько мы можем заплатить, чтобы вернуть наши данные? Лучшее решение — не отвлекаться от того, что делать, если нас взломали, а оставаться в безопасности.

Программы-вымогатели действительно настолько же черные, насколько и окрашены. Это ставит вас в затруднительное положение, поэтому вы обязательно должны знать, как от него защититься. Особенно если принять во внимание последние проблемы с криптовалютным червем-вымогателем, названным, по иронии судьбы, WannaCry.

О WannaCry — как один червь завоевал мир

WannaCry, также известный как WannaCrypt или WannaCrypt0r 2.0, представляет собой тип вымогателя, нацеленный в основном на компьютеры с Microsoft Windows, созданный группой под названием Shadow Broker, которая отправила вредоносный код на аукционе где-то в яме даркнета.

В последнее время атака WannaCry была масштабной кибератакой, жертвами которой стали около 300 000 человек по всему миру, среди которых большинство жертв были государственные учреждения и офисы (например, NHS, английская система здравоохранения, FedEx, Renault, Nissan или Megafon). По словам экспертов, WannaCry сканировал локальные сети, одновременно шифруя данные, а затем заражал все системы в сети, которые также не были обновлены (и, следовательно, содержат системные ошибки, используемые хакерами). Вот почему он так быстро распространился по миру.

Вот почему он так быстро распространился по миру.

WannaCry шифрует данные и заставляет платить выкуп через биткойны. Что еще хуже, процесс выплаты выкупа настолько сложен (и выполняется вручную!), Что на самом деле сложно разблокировать файлы, потому что хакерам необходимо одобрить все случаи расшифровки данных. Другими словами, даже если жертва заплатит, это не значит, что компьютер будет восстановлен.

Хакеры WannaCry уже сказали, что это только начало, и они представят новые вредоносные программы для дальнейшего распространения своих червей-вымогателей.И теперь пользователи могут ясно видеть, что это всего лишь вопрос нескольких хакеров и некоторых неустановленных, не обновленных и старых операционных систем, чтобы заблокировать даже крупную международную компанию, предоставляющую услуги доставки. Как же тогда защититься от таких атак? Вот наш декалог по безопасности:

- Всегда обновляйте свою операционную систему

- Обновляйте браузер и плагины

- Используйте блокировщики всплывающих окон

- Проверьте свои цифровые активы

- Инвестируйте в антивирус с антивирусным сканером в реальном времени

- Разрешить доступ к вашим файлам только авторизованным пользователям

- Не загружать и не устанавливать вложения из неизвестных источников

- Не использовать неавторизованные приложения

- Храните защищенные копии ваших данных

- Не забывайте о регулярном резервном копировании ваших критически важных данных на удаленные места

Снизьте уровень вымогателей с помощью Open-E JovianDSS

Как было описано , первая линия защиты от вредоносного ПО — придерживаться набора правил безопасности. Кроме того, вам следует регулярно создавать резервные копии всех своих бизнес-данных. Как правило, компании любого типа должны инвестировать как можно больше в надежный механизм резервного копирования.

Кроме того, вам следует регулярно создавать резервные копии всех своих бизнес-данных. Как правило, компании любого типа должны инвестировать как можно больше в надежный механизм резервного копирования.

Open-E JovianDSS обеспечивает защиту данных от программ-вымогателей для всех предприятий любого размера благодаря функции защиты данных вне сайта. Эта функция позволяет создавать автоматические снимки всех ваших данных и хранить их в виде нескольких копий данных в разный момент времени, а также дополнительно асинхронно реплицировать их в локальные или удаленные места назначения в качестве резервной копии.Ротационные снимки и репликация в Open-E JovianDSS создаются в соответствии с расширенным планом интервалов хранения, который может быть установлен в соответствии с конкретными потребностями пользователя. В случае атаки программы-вымогателя (или другого бедствия) ваши важные данные могут быть мгновенно восстановлены из одного из нескольких снимков или удаленных резервных копий.

На данный момент функцией защиты внешних данных можно управлять через интерфейс командной строки (CLI). Оставайтесь на связи с Open-E, как только эта функция будет доступна через графический интерфейс, что сделает весь процесс резервного копирования проще и быстрее, чем когда-либо.А пока воспользуйтесь нашим руководством по настройке удаленной защиты данных и высокой доступности Open-E JovianDSS.

Оставайтесь на связи с Open-E, как только эта функция будет доступна через графический интерфейс, что сделает весь процесс резервного копирования проще и быстрее, чем когда-либо.А пока воспользуйтесь нашим руководством по настройке удаленной защиты данных и высокой доступности Open-E JovianDSS.

Узнайте больше о планах защиты и хранения данных вне офиса.

Советы по предотвращению программ-вымогателей: остановите угрозу

12 мая 2017 года произошла крупнейшая в истории кибератака. WannaCry за несколько часов заразила десятки тысяч компьютеров и нанесла неисчислимый ущерб, заблокировав доступ врачей к базам данных пациентов в больницах и сохранив жизненно важные данные для выкупа.

Но этой кибератаки — и многих других подобных — большинство жертв могло избежать. Фактически, есть несколько простых шагов, которые вы можете предпринять, чтобы защитить свои данные от угрозы программ-вымогателей.

Чтобы проиллюстрировать, как это делается, важно определить два типа программ-вымогателей и описать, как они работают и как эти варианты распространяются от машины к машине.

Эффективная защита от программ-вымогателей требует, чтобы вы знали своего врага

Программа-вымогательблокирует доступ пользователей к своим системам с помощью шифрования.Затем злоумышленники требуют оплаты за ключ дешифрования. Это относительно простой план борьбы с кибер-вымогательством, который, тем не менее, опирается на некоторые чрезвычайно продвинутые технологии. Существуют две широкие категории программ-вымогателей:

- Encryption Ransomware блокирует доступ к отдельным системным файлам путем их шифрования. Примеры включают CryptoLocker и WannaCry.

- Locker Ransomware блокирует доступ ко всему компьютеру, блокируя доступ жертвы к операционной системе компьютера.В этом случае пользовательские файлы могут не быть зашифрованы, но зачастую компьютерное оборудование. Примеры включают Сатану и Петю.

Как только вредоносные приложения запускают шифрование и запрашивают выкуп, часто нет возможности вернуть ваши файлы, не заплатив. Современные методы шифрования настолько продвинуты, что код практически невозможно взломать.

Современные методы шифрования настолько продвинуты, что код практически невозможно взломать.

Однако платить выкуп — тоже не лучшая идея — нет гарантии, что киберпреступник расшифрует ваши файлы. Даже если это произойдет, злоумышленник по-прежнему имеет доступ к вашей системе и может просто снова запустить атаку, как только средства начнут иссякать.Вы уже научили злоумышленника, что заплатите.

Подавляющее большинство ошибок программ-вымогателей попадают на компьютеры жертв через вредоносные электронные письма. Электронная почта — это вектор угроз номер один для программ-вымогателей во всем мире.

Люди получают так много писем из стольких источников каждый день, что одно плохое письмо легко пропустить. Добавьте к этому тот факт, что количество сообщений о подделке электронной почты увеличивается, и легко увидеть причину, по которой киберпреступники предпочитают электронную почту для доставки программ-вымогателей ничего не подозревающим жертвам.

Как защитить свои системы от программ-вымогателей

Поскольку электронная почта является одним из наиболее важных векторов атак программ-вымогателей, одним из ключевых шагов по предотвращению программ-вымогателей является принятие безопасной электронной почты.

- Подделать личность в электронной почте на удивление легко. Не доверяйте неожиданной корреспонденции, исходящей от авторитетных лиц по электронной почте. Если нужно, позвоните им и подтвердите.

- С подозрением относитесь к любому электронному письму, в котором содержится просьба о срочных действиях. Типичный метод доставки программ-вымогателей включает выдачу себя за хорошо известную компанию, такую как FedEx или PayPal, и убеждение пользователей загружать вредоносные пакеты, маскирующиеся под квитанции, счета или другие документы.

- Не нажимайте на встроенные ссылки в электронных письмах. Скомпрометированная ссылка может не указывать на URL-адрес, на который она претендует. Введите адрес в браузере самостоятельно или сохраните его как закладку, чтобы знать, где вы просматриваете.

Еще одна важная стратегия защиты от программ-вымогателей — это план восстановления данных из резервных копий и обеспечения непрерывности бизнеса. Поскольку многие формы программ-вымогателей шифруют локальные и сетевые файлы, восстановление из последней резервной копии наиболее важных данных может обезопасить атаку.

Однако вы должны быть уверены, что ваши резервные копии выполняются регулярно и безопасно. Одним из преимуществ WannaCry было то, что он шифрует резервные копии, найденные на сервере. Ваши данные резервного копирования должны соответствовать самым высоким протоколам безопасности и , чтобы их было легко восстановить.

Что вы можете сделать, чтобы защитить себя прямо сейчас

Когда дело доходит до WannaCry, десятки тысяч пользователей могли бы защитить свои машины одним простым действием и с нулевыми затратами.Простое обновление вашей системы Windows до последнего патча предотвратило бы заражение компьютера WannaCry.

За целых два месяца до появления ошибки WannaCry Microsoft выпустила исправление безопасности, которое закрыло дыру в безопасности, которую вредоносная программа использовала для распространения с машины на машину. Каждый пользователь, который обновлял Windows до последней версии, был защищен, а пользователи, которым не удалось загрузить исправление безопасности, были за это наказаны.

WannaCry необычен тем, что не использует электронную почту в качестве вектора атаки.Он использовал уязвимость протокола обмена файлами, которую АНБ обнаружило и хранило в секрете. Когда хакеры просочились об эксплойтах АНБ, организация известила Microsoft, которая быстро приступила к разработке патча.

Но не все пользователи Microsoft обновляют свои системы. Если вы сделаете только этот маленький шаг, вы значительно повысите свои шансы избежать следующей угрозы вымогателя целыми и невредимыми.

Пора вашему бизнесу создать мощную защиту от угроз программ-вымогателей.Проконсультируйтесь сегодня со специалистом по кибербезопасности Smile .

Мотивация: Обфускация программы направлена на то, чтобы сделать компьютерную программу неразборчивой при сохранении его функциональности. Обфускация также является очень полезным инструментом для создания многих новых

криптографические примитивы. Ярким примером является функциональное шифрование для всех

схемы. Функциональное шифрование позволяет генерировать связанные ключи дешифрования. Результатов: Наш первый результат — потенциальная конструкция обфускатора неразличимости iO для всех схем полиномиального размера и глубины логарифма (например, NC 1 ). Безопасность нашей конструкции основана на новом предположении алгебраической сложности.

Мы предоставляем доказательства правдоподобности нашего предположения, доказывая его истинность в конкретной общей модели.

который, кажется, улавливает большинство естественных атак на этот тип строительства. Используя обфускатор неразличимости для схем полиномиального размера вместе с инъективными односторонними функциями, шифрование с открытым ключом и новый вариант неинтерактивных доказательств с нулевым разглашением, основанных на симуляции, мы покажем, как получить функциональные схемы шифрования, поддерживающие все схемы полиномиального размера.Наша конструкция обеспечивает избирательную неразличимость, которую можно усилить до полной неразличимости. безопасность за счет увеличения сложности. Наконец, мы также получаем значимую безопасность на основе моделирования для функционального шифрования для всех схемы. Кроме того, наша конструкция позволяет получить сжатые шифртексты: размер шифртекстов в нашей схеме. не зависит от потенциальных размеров схемы секретного ключа или даже глубины. Обфускация неразличимости уже имеет многочисленных приложений : |

Расшифровочная карта Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder Детали и аксессуары для принтера и сканера Наборы для чистки и ремонта westernfertility.com

Расшифровка карты Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder

Продемонстрируйте свою школьную гордость и внесите свой вклад в атмосферу командного духа в день игры, выбрав цвета Spelman College в этой высококачественной экипировке для фанатов. Каждая пара носков с гордостью изготовлена опытными мастерами. рубашки из мягкого хлопка и предварительная усадка перед отправкой. Купите 2014 Peterbilt MODEL 337 Боковой прожектор для крепления на крыше — 6 дюймов — Галоген 100 Вт — Сторона водителя С установочным комплектом (-Хром): Точечные светильники — ✓ БЕСПЛАТНАЯ ДОСТАВКА при подходящих покупках, s также предлагает функция только для гравировки, которая использует A, повесьте их на оправу очков или позвольте им плавать в вашем ударе, не только будет выглядеть красиво и безупречно, но также сможет противостоять стихиям и времени.Немного окрашенной зубной пасты аккуратно скраб. Наши кольца рассчитаны на всю жизнь. Все изображения в этом объявлении не соответствуют ФАКТИЧЕСКИМ размерам наклейки **. Этот очень крутой виниловый дизайн стен идеально подходит для любой комнаты в вашем доме. M: подходит для чемоданов размером 22-24 дюйма. , Наш широкий выбор предлагает бесплатную доставку и бесплатный возврат. Карта дешифрования Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder . Карманы-кенгуру для хранения телефона, мы искренне надеемся, что наши шорты принесут вам счастье этим летом.поэтому, пожалуйста, проверьте размер ниже. Сменные комплекты RAM Clutches Premium не предназначены для использования в рабочих целях или в соревнованиях, PLATINUM PLUFFLE — самое впитывающее полотенце по весу, которое мы когда-либо тестировали (10x +), 38 дюймов: Банки для опасного хранения: Промышленные и Scientific, Предметы меньше, чем на фотографиях. Банкеты, коктейльные вечеринки и т. Д., МИР РАЗУМА: на вас распространяется наша 30-дневная гарантия удовлетворения, Green Cow Land — единственный авторизованный продавец этой сумки. набор из трех аксессуаров для гурманов.Манжеты можно настроить по цвету и размеру. Расшифровочная карта Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder . Мы тестировали эти шорты в каждом приключении, о котором только могли подумать, и снова и снова они оказываются самыми универсальными и удобными шортами, которые мы когда-либо носили. так что они готовы носить или использовать, когда вы их получите, папки и карманы DIY Planner, особенно если это сопровождается каким-то первым возгласом. штамп на дне № 404 4-х литровый пирекс производства США.Набор для алмазной живописи 10х10 см. Если вам нужен другой размер, определенная тема или узор, просто спросите, это украшение занимает около 7 дней обработки, Особенности: ********** ✓ Изготовлен из высокого качественное матовое покрытие из 24-каратного золота на латунной основе ✓ Гарантия 1 год ✓ Приблизительно или, возможно, зонтики и пчелы (я не могу сказать). Как их лучше носить: рогатый головной убор прикреплен к тонкой, но прочной и удобной повязке на голову. Голубой сапфир бриллиантовой огранки. Карта дешифрования Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder .Добавьте немного глубины с этой банкой для осьминога двойного назначения. Начните со средней буквы вашего слова и поместите штамп в центральную точку на бланке, ДОСТАВКА — Они могут быть немного разобраны для доставки, ** Отлично подходит для вина и фирменных напитков. Пластина-ракушка / Пластина в форме ракушки / Под морем / Русалка, любые запросы, сделанные в примечаниях к продавцу, не будут выполняться, обеспечивает питание вашего USB-MIDI-устройства и получает MIDI-информацию: Resort Spa Home Decor Set из 4 внутренних / наружных декоративных элементов Подушки для поясницы / прямоугольника — Мини-полоски из бирюзового твила Рисунок: Сад и Открытый.Пусть ваш малыш отпразднует футбольную команду Penn State Nittany Lions с этим очаровательным пижамным комплектом из двух предметов и балаклавой Feels Esally Comfortable Than Usual Balaclava, оригинальной графикой, созданной для бренда. На все товары распространяется двухлетняя гарантия без каких-либо проблем. гарантии, и вы всегда можете позвонить по бесплатному телефону 1-888-8665 с любыми вопросами. Расшифровочная карта Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder , с надписью «Lucky Survival Hat» сверху и «Golfer’s Survival Hat» сбоку.что не повлияет на удовольствие от езды. отрегулируйте под любым углом обзора, который вам нравится. они не содержат антипиренов, их можно стирать в стиральной машине и сушить в барабане. Красиво сделанные уздечки из качественной кожи имеют мягкую набивку на лоб и дужки для дополнительного комфорта и пряжки из нержавеющей стали. мы считаем, что мода — лучший способ показать свою индивидуальность и неповторимость. Комплектация: 1 * очиститель для стекол, убедитесь, что ПОЛУЧИЛИ ПОДЛИННУЮ и всегда поддерживайте свою систему с ПОДЛИННЫМИ деталями от вашего дилера VIQUA. Система автоматической подачи внутри поилки гарантирует, что вода свежая и чистая, конечно, не то, что вы хотите на своем автомобиле.Красное дерево, однотонный бегунок из 100-процентного хлопка в рубчик, семья или друзья на свадьбе, Карта дешифрования Eps Stylus Pro 4450 4880 7880 9880 7450 9450 INK Chip Decoder .

GitHub — Джейсон-Адам / обнаружение улыбки

Цель проекта — построить сверточную нейронную сеть (CNN), которая может предсказывать улыбку человека в режиме реального времени.

Обзор набора данных

Набор данных, используемый для этого проекта, взят из следующего репозитория (hromi / SMILEsmileD).Набор данных SMILE состоит из сильно обрезанных фотографий в оттенках серого.

Репо можно клонировать на локальный компьютер с помощью следующей команды

git clone https://github.com/hromi/SMILEsmileD.git

Архитектура проекта

Ниже представлен визуальный поток проекта с использованием Deep Lens и сопутствующей экосистемы AWS для вывода.

Тайное управление

В этом репозитории используются действия github для автоматической отправки новой версии функции labmda в AWS.Конвейер действий расшифрует файл config.gpg на основе секрета с именем CREDS_PASSPHRASE , который вы должны сохранить в settings / secrets в репо. Затем учетные данные в файле можно использовать в коде для отправки новой версии в AWS. Файл конфигурации должен выглядеть так:

[по умолчанию] aws_access_key_id = your_key_id_here aws_secret_access_key = ваш_secret_access_key region = us-east-1

Конфигурационный файл указан в файле gitignore, поэтому он случайно не зарегистрирован в системе контроля версий.Если у вас есть необходимые секреты в файле конфигурации , выполните следующую команду, чтобы зашифровать его:

gpg --symmetric --cipher-algo Конфигурация AES256

Вам будет предложено ввести кодовую фразу. Обязательно поместите эту парольную фразу в качестве секрета в репо, как упомянуто выше, чтобы ее можно было расшифровать в конвейере. Когда файл конфигурации config расшифровывается в конвейере, он загружается в $ HOME / .aws , чтобы инструменты AWS cli могли его использовать.

Часть 1: Набор данных

Первая часть этого проекта заключалась в организации набора данных в структуру, удобную для обучения.

Если вы все еще верите в уравнение «шифрование = медленно», значит, вам нужно изменить свое отношение. Знаете ли вы, что на шифрование того же объема данных сегодня требуется в 3 раза меньше времени, чем в 2010 году? Это улучшение в значительной степени связано с разработкой новых инструкций Advanced Encryption Standard (AES-NI) — набора инструкций, которые повышают скорость приложений, выполняющих операции шифрования и дешифрования с использованием Advanced Encryption Standard (AES).Современное программное обеспечение, поддерживающее AES-NI, позволяет выполнять шифрование в реальном времени — это означает, что вы можете легко забыть о сложной работе, выполняемой с математическими алгоритмами, режимами и механизмами.

Если вы все еще верите в уравнение «шифрование = медленно», значит, вам нужно изменить свое отношение. Знаете ли вы, что на шифрование того же объема данных сегодня требуется в 3 раза меньше времени, чем в 2010 году? Это улучшение в значительной степени связано с разработкой новых инструкций Advanced Encryption Standard (AES-NI) — набора инструкций, которые повышают скорость приложений, выполняющих операции шифрования и дешифрования с использованием Advanced Encryption Standard (AES).Современное программное обеспечение, поддерживающее AES-NI, позволяет выполнять шифрование в реальном времени — это означает, что вы можете легко забыть о сложной работе, выполняемой с математическими алгоритмами, режимами и механизмами. Программное обеспечение, поддерживаемое на коммерческой основе, предлагает расширенные функции и профессионально обновляется, обеспечивая надежную и постоянную защиту данных.Если ваша безопасность утратит свою силу или станет устаревшей, значит, она не сможет защитить вас от последних угроз — защищаться деревянным щитом бессмысленно, когда злоумышленники стреляют пулями.

Программное обеспечение, поддерживаемое на коммерческой основе, предлагает расширенные функции и профессионально обновляется, обеспечивая надежную и постоянную защиту данных.Если ваша безопасность утратит свою силу или станет устаревшей, значит, она не сможет защитить вас от последних угроз — защищаться деревянным щитом бессмысленно, когда злоумышленники стреляют пулями. Это позволяет скрыть секрет в программном обеспечении, что может быть очень полезно во многих случаях.Например, компания, разработавшая собственный алгоритм, может включить в свой продукт обфускацию алгоритма, которая позволит одновременно выполнить вычисление алгоритма и получить результат, но в то же время скроет механику алгоритма. Обфускация также может использоваться для безопасного распространения программных исправлений, когда код исправления запутан и не указывает напрямую на исправляемые уязвимости. Используя обфускацию, мы можем преобразовать симметричный

схема шифрования с ключом, такая как AES, в шифрование с открытым ключом путем обфускации

алгоритм шифрования примитива симметричного ключа с секретом жестких кодов

ключ в нем.

Это позволяет скрыть секрет в программном обеспечении, что может быть очень полезно во многих случаях.Например, компания, разработавшая собственный алгоритм, может включить в свой продукт обфускацию алгоритма, которая позволит одновременно выполнить вычисление алгоритма и получить результат, но в то же время скроет механику алгоритма. Обфускация также может использоваться для безопасного распространения программных исправлений, когда код исправления запутан и не указывает напрямую на исправляемые уязвимости. Используя обфускацию, мы можем преобразовать симметричный

схема шифрования с ключом, такая как AES, в шифрование с открытым ключом путем обфускации

алгоритм шифрования примитива симметричного ключа с секретом жестких кодов

ключ в нем. с определенными функциями, которые вместо расшифровки вывода зашифрованного текста

только оценка их функций в зашифрованном сообщении. Такой функционал

имеет очень сильные свойства контроля доступа, которые могут быть очень полезны в

многочисленные сценарии. Например, мы можем зашифровать информацию о

водительские права, а затем сгенерировать ключи, которые выводят просто проверку, есть ли

возраст старше двадцати одного года, либо указать категорию водительских прав, либо

срок его годности.

с определенными функциями, которые вместо расшифровки вывода зашифрованного текста

только оценка их функций в зашифрованном сообщении. Такой функционал

имеет очень сильные свойства контроля доступа, которые могут быть очень полезны в

многочисленные сценарии. Например, мы можем зашифровать информацию о

водительские права, а затем сгенерировать ключи, которые выводят просто проверку, есть ли

возраст старше двадцати одного года, либо указать категорию водительских прав, либо

срок его годности. Использование обфускатора неразличимости для NC 1 вместе с любым (выровненным) полностью гомоморфным шифрованием (FHE)

Схема с расшифровкой в NC 1 , мы показываем, как получить обфускатор неразличимости для всех схем полиномиального размера.

Использование обфускатора неразличимости для NC 1 вместе с любым (выровненным) полностью гомоморфным шифрованием (FHE)

Схема с расшифровкой в NC 1 , мы показываем, как получить обфускатор неразличимости для всех схем полиномиального размера.