Роп методика: Опросник «Ролевые ожидания и притязания в браке» (РОП)

Подходим ли мы друг другу? Методика ролевые ожидания и притязания в браке А.Н. Волкова (Тест РОП)

Тест РОП необходим для изучения отношения супругов к основным сферам семейной жизни: осознанию общности интересов — чувству “мы”, эмоциональной поддержке, внешней привлекательности партнера, родительским обязанностям, профессиональным интересам каждого из супругов, хозяйственно-бытовым обязанностям. Эти показатели, отражая основные функции семьи, составляют шкалу семейных ценностей (ШСЦ). Методика “Ролевые ожидания и притязания в браке” содержит по 36 утверждений в каждом варианте (мужском и женском) и состоит из 7 шкал.

Характер супружеских отношений во многом зависит от степени согласованности семейных ценностей мужа и жены и ролевых представлений о том, кто и в какой степени отвечает за выполнение тех или иных обязанностей. Адекватность ролевого поведения супругов зависит от соответствия ролевых ожиданий (ожидание мужа или жены от партнера активного выполнения тех или иных семейных обязанностей) ролевым притязаниям супругов (личная готовность каждого из партнеров выполнять семейные роли).

Подходим ли мы друг другу? Методика ролевые ожидания и притязания в браке А.Н. Волкова (Тест РОП):

Инструкция.

Перед вами ряд утверждений, которые касаются брака, семьи, отношений между мужем и женой. Внимательно прочитайте утверждения текста и оцените степень своего согласия или несогласия с ними. Вам предлагается 4 варианта ответа, выражающие ту или иную степень согласия или несогласия с утверждением, а именно: “Полностью согласен” — 3 балла, “В общем это верно” — 2 балла, “Это не совсем так” — 1 балл, “Это неверно” — 0 баллов. Подбирая вариант ответа к каждому из утверждений, постарайтесь как можно точнее передать ваше личное мнение, а не то, что принято среди ваших близких и друзей. Свои ответы регистрируйте в правой колонке бланка с вопросами.

Вопросы теста РОП, Женский вариант

|

1. Настроение и самочувствие человека зависит от удовлетворения его потребностей в постели. |

|

|

2. Счастье в браке зависит от гармонии супругов в межполовых отношениях. |

|

|

3. Межполовые отношения – главное в отношениях мужа и жены. |

|

|

4. Главное в браке – чтобы у мужа и жены было много общих интересов. |

|

|

5. Муж – это друг, который разделяет мои интересы, мнения, увлечения. |

|

|

6. Муж – это, прежде всего друг, с которым можно поговорить о своих делах. |

|

|

7. Самая главная забота мужа – обеспечить материальный достаток и бытовой комфорт семьи. |

|

|

8. Муж должен заниматься домашним хозяйством наравне с женой. |

|

|

9. Муж должен уметь обслужить себя, а не ждать, что жена возьмет на себя все заботы о нем. |

|

|

10. Муж должен заниматься детьми не меньше, чем жена. |

|

|

11. Я хотела бы, чтобы мой муж любил детей. |

|

|

12. О мужчине я сужу по тому, хороший или плохой он отец своим детям. |

|

|

13. Мне нравятся энергичные, деловые мужчины. |

|

|

14. Я очень ценю мужчин, серьезно увлеченных своим делом. |

|

|

15. Для меня очень важно, как оценивают на работе деловые и профессиональные качества моего мужа. |

|

|

16. |

|

|

17. Для меня главное–чтобы мой муж хорошо понимал меня и принимал такой, какая я есть. |

|

|

18. Муж – это, прежде всего друг, который внимателен и заботлив к моим переживаниям, настроению, состоянию. |

|

|

19. Мне нравится, когда мой муж красиво и модно одет. |

|

|

20. Мне нравятся видные, рослые мужчины. |

|

|

21. Мужчина должен выглядеть так, чтобы на него было приятно посмотреть. |

|

|

22. Самая главная забота женщины, чтобы в семье все были обихожены. |

|

|

23. |

|

|

24. Я собираю полезные советы хозяйке: как готовить вкусные блюда, консервировать овощи, фрукты. |

|

|

25. Главную роль в воспитании ребенка всегда играет мать. |

|

|

26. Я не боюсь трудностей, связанных с рождением и воспитанием ребенка. |

|

|

27. Я люблю детей и с удовольствием занимаюсь с ними. |

|

|

28. Я стремлюсь добиться своего места в жизни. |

|

|

29. Я хочу стать хорошим специалистом своего дела. |

|

|

30. Я горжусь, когда мне поручают трудную и ответственную работу. |

|

|

31. Близкие и друзья часто обращаются ко мне за советом, помощью и поддержкой. |

|

|

32. Окружающие часто доверяют мне свои беды. |

|

|

33. Я всегда искренне и с чувством сострадания утешаю и опекаю нуждающихся в этом людей. |

|

|

34. Мое настроение во многом зависит от того, как я выгляжу. |

|

|

35. Я люблю красивую одежду, ношу украшения, употребляю косметику. |

|

|

36. Я придаю большое значение своему внешнему виду. |

|

Вопросы теста РОП, Мужской вариант

|

1. |

|

|

2. Счастье в браке зависит от гармонии супругов в межполовых отношениях. |

|

|

3. Межполовые отношения – главное в отношениях мужа и жены. |

|

|

4. Главное в браке – чтобы у мужа и жены было много общих интересов. |

|

|

5. Жена – это друг, который разделяет мои интересы, мнения, увлечения. |

|

|

6. Жена – это, прежде всего друг, с которым можно поговорить о своих делах. |

|

|

7. Самая главная забота жены – чтобы в семье все были накормлены и ухожены. |

|

|

8. |

|

|

9. Женщина может гордиться собой, если она хорошая хозяйка своего дома. |

|

|

10. Я хотел бы, чтобы моя жена любила детей и была им хорошей матерью. |

|

|

11. Женщина, которая тяготится материнством, неполноценная женщина. |

|

|

12. Для меня главное в женщине, чтобы она была хорошей матерью моим детям. |

|

|

13. Мне нравятся деловые и энергичные женщины. |

|

|

14. Я очень ценю женщин, всерьез увлеченных своим делом. |

|

|

15. Для меня очень важно, как оценивают на работе деловые и профессиональные качества моей жены. |

|

|

16. Жена должна, прежде всего, создавать и поддерживать теплую, доверительную атмосферу в семье. |

|

|

17. Для меня главное – чтобы моя жена хорошо понимала меня и принимала таким, каков я есть. |

|

|

18. Жена – это, прежде всего друг, который внимателен и заботлив к моим переживаниям, настроению, состоянию. |

|

|

19. Мне очень нравится, когда моя жена красиво и модно одета. |

|

|

20. Я очень ценю женщин, умеющих красиво одеваться. |

|

|

|

|

|

22. Я всегда знаю, что нужно купить для нашего дома. |

|

|

23. Я люблю заниматься домашними делами. |

|

|

24. Я могу сделать ремонт и отделку квартиры, починку бытовой техники. |

|

|

25. Дети любят играть со мной, охотно общаются, идут на руки. |

|

|

26. Я очень люблю детей и умею с ними заниматься. |

|

|

27. Я принимал бы активное участие в воспитании своего ребенка, даже если бы мы с женой решили расстаться. |

|

|

28. Я стремлюсь добиться своего места в жизни. |

|

|

29. Я хочу стать хорошим специалистом своего дела. |

|

|

30. |

|

|

31. Близкие и друзья часто обращаются ко мне за советом, помощью и поддержкой. |

|

|

32. Окружающие часто доверяют мне свои беды. |

|

|

33. Я всегда искренне и с чувством сострадания утешаю и опекаю нуждающихся в этом людей. |

|

|

34. Мое настроение во многом зависит от того, как я выгляжу. |

|

|

35. Я стараюсь носить ту одежду, которая мне идет. |

|

|

36. Я придирчиво отношусь к покрою костюма, фасону рубашки, цвету галстука. |

|

Ключ к тесту РОП, расчет показателей:

Семейные ценности |

№ вопр. |

Баллы |

№ вопр. |

Баллы |

Общий показатель |

Согласованность ценностей |

|||||

|

|

Муж |

Жена |

|

Муж |

Жена |

опМ |

опЖ |

ШСЦМ |

ШСЦЖ |

ССЦ |

|

|

№1. Межполовые отношения |

1 |

||||||||||

|

2 |

|||||||||||

|

3 |

|||||||||||

|

∑= |

|||||||||||

|

№2. |

4 |

||||||||||

|

5 |

|||||||||||

|

6 |

|||||||||||

|

∑= |

|||||||||||

|

|

Ожидание |

Притязание |

|||||||||

|

№3. Хозяйственно-бытовая |

7 |

22 |

|||||||||

|

8 |

23 |

||||||||||

|

9 |

24 |

||||||||||

|

∑= |

∑= |

||||||||||

|

№4. |

10 |

25 |

|||||||||

|

11 |

26 |

||||||||||

|

12 |

27 |

||||||||||

|

∑= |

∑= |

||||||||||

|

№5. Социальная активность |

13 |

28 |

|||||||||

|

14 |

29 |

||||||||||

|

15 |

30 |

||||||||||

|

∑= |

∑= |

||||||||||

|

№6. |

16 |

31 |

|||||||||

|

17 |

32 |

||||||||||

|

18 |

33 |

||||||||||

|

∑= |

∑= |

||||||||||

|

№7. Внешняя привлекательность |

19 |

34 |

|||||||||

|

20 |

35 |

||||||||||

|

21 |

36 |

||||||||||

|

∑= |

∑= |

||||||||||

Примечание. ШСЦМ и ШСЦЖ — показатели по шкалам семейных ценностей мужа и жены соответственно, ССЦ — согласованность семейных ценностей супругов.

ШСЦМ и ШСЦЖ — показатели по шкалам семейных ценностей мужа и жены соответственно, ССЦ — согласованность семейных ценностей супругов.

Общий показатель семейных ценностей из 1 и 2 пункта равен сумме баллов по вопросам, характеризующим ценности в личной жизни и личностную идентификацию соответственно каждого из супругов.

Для расчета общего показателя (опМ и опЖ) для семейных ценностей с 3 по 7 пункт используется формула:

опМ = (оМ + пМ)/2

опЖ = (оЖ + пЖ)/2

Где оМ, пМ – ожидания и притязания мужа, оЖ, пЖ – ожидания и притязания жены.

ШСЦМ = опМ

ШСЦЖ = опЖ

Для всех пунктов согласованность семейных ценностей вычисляется по формуле:

ССЦ= (ШСЦМ — ШСЦЖ) – если получается со знаком минус, то берется по модулю.

|

Семейные ценности |

Ролевые |

РАм |

Ролевые |

РАж |

||

|

установки |

установки |

|||||

|

Пж |

Ом |

Пж – Ом |

Пм |

Ож |

Пм — Ож |

|

|

Хозяйственно-бытовая |

||||||

|

Родительско-воспитательная |

||||||

|

Социальная активность |

||||||

|

Эмоционально-психотерапевтическая |

||||||

|

Внешняя привлекательность |

||||||

|

∑РАм= |

∑Раж= |

|||||

Примечание. РАм — ролевая адекватность мужа, РАж — ролевая адекватность жены. Пм и Пж — сумма баллов (см. в предыдущей таблице ∑= по пунктам с 3 по 7) ролевых притязаний по каждой семейной ценности мужа и жены соответственно; Ом и Ож — сумма баллов (см. в предыдущей таблице ∑= по пунктам с 3 по 7) ролевых ожиданий по каждой семейной ценности мужа и жены соответственно.

РАм — ролевая адекватность мужа, РАж — ролевая адекватность жены. Пм и Пж — сумма баллов (см. в предыдущей таблице ∑= по пунктам с 3 по 7) ролевых притязаний по каждой семейной ценности мужа и жены соответственно; Ом и Ож — сумма баллов (см. в предыдущей таблице ∑= по пунктам с 3 по 7) ролевых ожиданий по каждой семейной ценности мужа и жены соответственно.

∑Рам и ∑Раж берется по модулю.

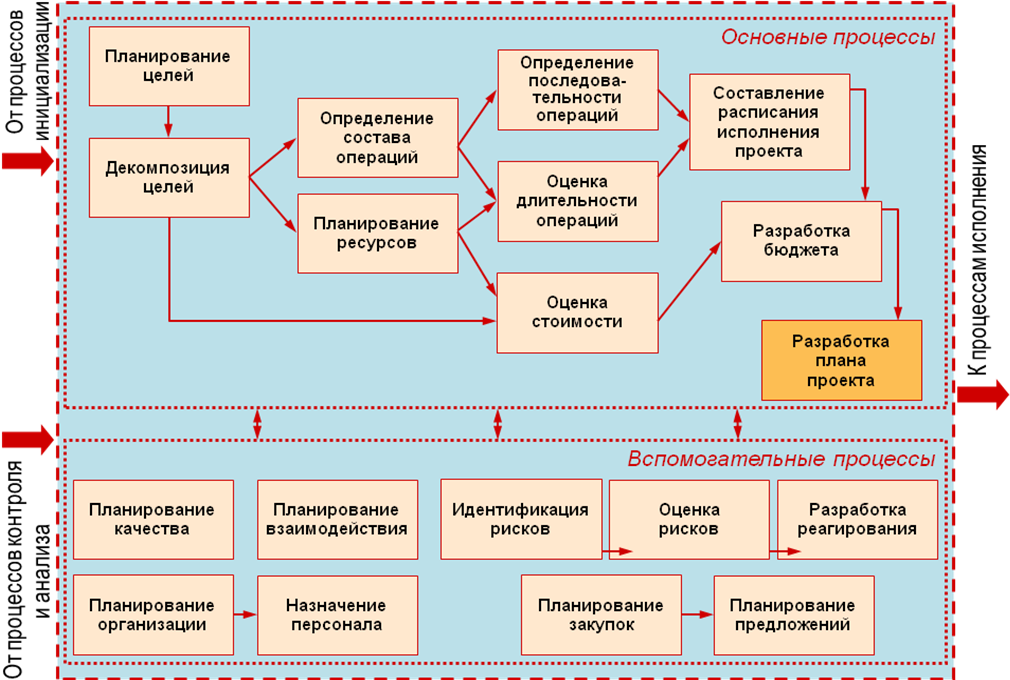

Интерпретация шкал семейных ценностей и пояснение к полученным значениям:

Критерии автоматической интерпретации:

низкие средние высокие

1. Шкала семейных ценностей 0-3 4-6 7-9

2. Ролевые ожидания/притязания 0-3 4-6 7-9

3. Согласованность семейных ценностей 4-9 2-3 0-1

3. Ролевая адекватность 7-9 4-6 0-3

Интерпретация шкал семейных ценностей.

1. Шкала значимости межполовых отношений в супружестве. Высокие оценки (7–9 баллов) означают, что супруг/супруга считает гармонию в постели важным условием супружеского счастья, отношение к супруге/супругу существенно зависит от оценки ее/его как партнера-«любовника». Низкие оценки (менее 3 баллов) интерпретируются как недооценка межполовых отношений в браке.

2. Шкала, отражающая установку мужа/жены на личностью идентификацию с брачным партнером: ожидание общности интересов, потребностей, ценностных ориентации, способов времяпрепровождения. Низкие оценки (менее 3 баллов) предполагают установку на личную автономию.

3. Шкала, измеряющая установку супруга/супруги на реализацию хозяйственно-бытовых функций семьи. Эта шкала, как и последующие, имеет две подшкалы. Подшкала «ролевые ожидания» – оценки рассматриваются как степень ожидания от партнера активного выполнения бытовых вопросов. Чем выше оценки по шкале ролевых ожиданий, тем больше требовании предъявляет муж/жена к участию супруга в организации быта тем большее значение имеют хозяйственно-бытовые умения и навыки партнера. Подшкала «ролевые притязания» отражает установки на собственное активное участие в ведении домашнего хозяйства. Общая оценка шкалы рассматривается как оценка мужем/женой значимости бытовой организации семьи.

Подшкала «ролевые притязания» отражает установки на собственное активное участие в ведении домашнего хозяйства. Общая оценка шкалы рассматривается как оценка мужем/женой значимости бытовой организации семьи.

4. Шкала, позволяющая судить об отношении супруга/супруги к родительским обязанностям. Подшкала «ролевые ожидания» показывает выраженность установки супруга/супруги на активную родительскую позицию брачного партнера. Подшкала «ролевые притязания» отражает ориентацию мужа/жены на собственные обязанности по воспитанию детей. Общая оценка шкалы рассматривается как показатель значимости для супруга/супруги родительских функций. Чем выше оценка шкалы, тем большее значение придает муж/жена роли отца/матери, тем более он/она считает быть родителем основной ценностью, концентрирующей вокруг себя жизнь семьи.

5. Шкала, отражающая установку супруга/супруги на значимость внешней социальной активности (профессиональной, общественной) для стабильности брачно-семейных отношений. Подшкала «ролевые ожидания» измеряет степень ориентации мужа жены) на то, что брачный партнер должен иметь серьезные профессиональные интересы, играть активную общественную роль. Подшкала «ролевые притязания» иллюстрирует выраженность собственных профессиональных потребностей супруга/супруги. Общая оценка шкалы рассматривается как показатель значимости для мужа/жены внесемейных интересов, являющихся основными ценностями в процессе межличностного взаимодействия супругов.

Подшкала «ролевые притязания» иллюстрирует выраженность собственных профессиональных потребностей супруга/супруги. Общая оценка шкалы рассматривается как показатель значимости для мужа/жены внесемейных интересов, являющихся основными ценностями в процессе межличностного взаимодействия супругов.

6. Шкала, отражающая установку супруга/супруги на значимость эмоционально-психотерапевтической функции брака. Подшкала «ролевые ожидания» измеряет степень ориентации мужа/жены на то, что брачный партнер возьмет на себя роль эмоционального лидера семьи в вопросах: коррекция психологического климата, оказание моральной и эмоциональной поддержки, создание «психотерапевтической атмосферы». Подшкала «ролевые притязания» показывает стремление мужа/жены быть семейным «психотерапевтом». Общая оценка шкалы рассматривается как показатель значимости для супруга/супруги взаимной моральной и эмоциональной поддержки членов семьи, ориентация на брак как среду, способствующую психологической разрядке и стабилизации.

7. Шкала, отражающая установку мужа/жены на значимость внешнего облика, его соответствия стандартам современной моды. Подшкала «ролевые ожидания» отражает желание супруга/супруги иметь внешне привлекательного партнера. Подшкала «ролевые притязания» иллюстрирует установку на собственную привлекательность, стремление модно и красиво одеваться. Общая оценка шкалы рассматривается как показатель ориентации супруга/супруги па современные образцы внешнего облика.

Пояснение к полученным значениям:

– Чем больше величина балла по шкале семейных ценностей, тем значимее для супруга/супруги данная сфера жизнедеятельности семьи;

– «Ролевые ожидания» показывают, на что рассчитывает мужа/жена в каждой области семейной жизни, и какой вклад готов(а) вносить сам(а) при выполнении семейных функций — «ролевые притязания».

Согласованность семейных ценностей характеризуется разностью баллов показателей шкалы семейных ценностей мужа и шкалы семейных ценностей жены. Чем меньше разность (различия), тем больше согласованность представлений супругов о наиболее значимых сферах жизнедеятельности семьи. Разность до 3 баллов не будет вызывать проблемных взаимоотношений, а более 3 баллов свидетельствует о достаточно высокой степени конфликтности супругов по причине разногласий в данной сфере.

Чем меньше разность (различия), тем больше согласованность представлений супругов о наиболее значимых сферах жизнедеятельности семьи. Разность до 3 баллов не будет вызывать проблемных взаимоотношений, а более 3 баллов свидетельствует о достаточно высокой степени конфликтности супругов по причине разногласий в данной сфере.

Анализируя степень согласованности семейных ценностей мужа и жены, необходимо акцентировать внимание на тех семейных ценностях, которые характеризуются наименьшим совпадением, так как их рассогласование является причиной конфликтов в супружеской паре. Причем зачинщиком конфликта будет тот, чьи ожидания выше, чем готовность супруга выполнять обязанности в соответствующей сфере семейных ценностей.

Раздел: тесты по психологии с ответами.

Тесты по семейной психологии.

Подходим ли мы друг другу? Методика ролевые ожидания и притязания в браке А.Н. Волкова (Тест РОП)

Оцените статью:

Другие статьи, которые могут быть вам интересны:

- Назад: Тест-опросник К.

Томаса на поведение в конфликтной ситуации. (Методика Томаса)

Томаса на поведение в конфликтной ситуации. (Методика Томаса) - Вперед: Шкала тревоги. Тест на тревожность Спилбергера Ханина. (Методика оценки тревожности Ч.Д. Спилбергера и Ю.Л. Ханина)

Подходим ли мы друг другу? Методика ролевые ожидания и притязания в браке

Тест РОП необходим для изучения отношения супругов к основным сферам семейной жизни: осознанию общности интересов — чувству “мы”, эмоциональной поддержке, внешней привлекательности партнера, родительским обязанностям, профессиональным интересам каждого из супругов, хозяйственно-бытовым обязанностям. Эти показатели, отражая основные функции семьи, составляют шкалу семейных ценностей (ШСЦ). Методика “Ролевые ожидания и притязания в браке” содержит по 36 утверждений в каждом варианте (мужском и женском) и состоит из 7 шкал.

Характер супружеских отношений во многом зависит от степени согласованности семейных ценностей мужа и жены и ролевых представлений о том, кто и в какой степени отвечает за выполнение тех или иных обязанностей. Адекватность ролевого поведения супругов зависит от соответствия ролевых ожиданий (ожидание мужа или жены от партнера активного выполнения тех или иных семейных обязанностей) ролевым притязаниям супругов (личная готовность каждого из партнеров выполнять семейные роли).

Адекватность ролевого поведения супругов зависит от соответствия ролевых ожиданий (ожидание мужа или жены от партнера активного выполнения тех или иных семейных обязанностей) ролевым притязаниям супругов (личная готовность каждого из партнеров выполнять семейные роли).

Инструкция.

Перед вами ряд утверждений, которые касаются брака, семьи, отношений между мужем и женой. Внимательно прочитайте утверждения текста и оцените степень своего согласия или несогласия с ними. Вам предлагается 4 варианта ответа, выражающие ту или иную степень согласия или несогласия с утверждением, а именно: “Полностью согласен” — 3 балла, “В общем это верно” — 2 балла, “Это не совсем так” — 1 балл, “Это неверно” — 0 баллов. Подбирая вариант ответа к каждому из утверждений, постарайтесь как можно точнее передать ваше личное мнение, а не то, что принято среди ваших близких и друзей. Свои ответы регистрируйте в правой колонке бланка с вопросами.

Вопросы теста РОП, Женский вариант

1. Настроение и самочувствие человека зависит от удовлетворения его потребностей в постели.

Настроение и самочувствие человека зависит от удовлетворения его потребностей в постели.

2. Счастье в браке зависит от гармонии супругов в межполовых отношениях.

3. Межполовые отношения – главное в отношениях мужа и жены.

4. Главное в браке – чтобы у мужа и жены было много общих интересов.

5. Муж – это друг, который разделяет мои интересы, мнения, увлечения.

6. Муж – это, прежде всего друг, с которым можно поговорить о своих делах.

7. Самая главная забота мужа – обеспечить материальный достаток и бытовой комфорт семьи.

8. Муж должен заниматься домашним хозяйством наравне с женой.

9. Муж должен уметь обслужить себя, а не ждать, что жена возьмет на себя все заботы о нем.

10. Муж должен заниматься детьми не меньше, чем жена.

11. Я хотела бы, чтобы мой муж любил детей.

12. О мужчине я сужу по тому, хороший или плохой он отец своим детям.

13. Мне нравятся энергичные, деловые мужчины.

14. Я очень ценю мужчин, серьезно увлеченных своим делом.

15. Для меня очень важно, как оценивают на работе деловые и профессиональные качества моего мужа.

16. Муж должен уметь создавать в семье теплую, доверительную атмосферу.

17. Для меня главное–чтобы мой муж хорошо понимал меня и принимал такой, какая я есть.

18. Муж – это, прежде всего друг, который внимателен и заботлив к моим переживаниям, настроению, состоянию.

19. Мне нравится, когда мой муж красиво и модно одет.

20. Мне нравятся видные, рослые мужчины.

21. Мужчина должен выглядеть так, чтобы на него было приятно посмотреть.

22. Самая главная забота женщины, чтобы в семье все были обихожены.

23. Я всегда знаю, что нужно купить для моей семьи.

24. Я собираю полезные советы хозяйке: как готовить вкусные блюда, консервировать овощи, фрукты.

25. Главную роль в воспитании ребенка всегда играет мать.

26. Я не боюсь трудностей, связанных с рождением и воспитанием ребенка.

Я не боюсь трудностей, связанных с рождением и воспитанием ребенка.

27. Я люблю детей и с удовольствием занимаюсь с ними.

28. Я стремлюсь добиться своего места в жизни.

29. Я хочу стать хорошим специалистом своего дела.

30. Я горжусь, когда мне поручают трудную и ответственную работу.

31. Близкие и друзья часто обращаются ко мне за советом, помощью и поддержкой.

32. Окружающие часто доверяют мне свои беды.

33. Я всегда искренне и с чувством сострадания утешаю и опекаю нуждающихся в этом людей.

34. Мое настроение во многом зависит от того, как я выгляжу.

35. Я люблю красивую одежду, ношу украшения, употребляю косметику.

36. Я придаю большое значение своему внешнему виду.

Вопросы теста РОП, Мужской вариант

1. Настроение и самочувствие человека зависит от удовлетворения его потребностей в постели.

2. Счастье в браке зависит от гармонии супругов в межполовых отношениях.

3. Межполовые отношения – главное в отношениях мужа и жены.

4. Главное в браке – чтобы у мужа и жены было много общих интересов.

5. Жена – это друг, который разделяет мои интересы, мнения, увлечения.

6. Жена – это, прежде всего друг, с которым можно поговорить о своих делах.

7. Самая главная забота жены – чтобы в семье все были накормлены и ухожены.

8. Женщина многое теряет в моих глазах, если она плохая хозяйка.

9. Женщина может гордиться собой, если она хорошая хозяйка своего дома.

10. Я хотел бы, чтобы моя жена любила детей и была им хорошей матерью.

11. Женщина, которая тяготится материнством, неполноценная женщина.

12. Для меня главное в женщине, чтобы она была хорошей матерью моим детям.

13. Мне нравятся деловые и энергичные женщины.

14. Я очень ценю женщин, всерьез увлеченных своим делом.

15. Для меня очень важно, как оценивают на работе деловые и профессиональные качества моей жены.

16. Жена должна, прежде всего, создавать и поддерживать теплую, доверительную атмосферу в семье.

17. Для меня главное – чтобы моя жена хорошо понимала меня и принимала таким, каков я есть.

18. Жена – это, прежде всего друг, который внимателен и заботлив к моим переживаниям, настроению, состоянию.

19. Мне очень нравится, когда моя жена красиво и модно одета.

20. Я очень ценю женщин, умеющих красиво одеваться.

21. Женщина должна выглядеть так, чтобы на нее обращали внимание.

22. Я всегда знаю, что нужно купить для нашего дома.

23. Я люблю заниматься домашними делами.

24. Я могу сделать ремонт и отделку квартиры, починку бытовой техники.

25. Дети любят играть со мной, охотно общаются, идут на руки.

26. Я очень люблю детей и умею с ними заниматься.

27. Я принимал бы активное участие в воспитании своего ребенка, даже если бы мы с женой решили расстаться.

28. Я стремлюсь добиться своего места в жизни.

Я стремлюсь добиться своего места в жизни.

29. Я хочу стать хорошим специалистом своего дела.

30. Я горжусь, когда мне поручают трудную и ответственную работу.

31. Близкие и друзья часто обращаются ко мне за советом, помощью и поддержкой.

32. Окружающие часто доверяют мне свои беды.

33. Я всегда искренне и с чувством сострадания утешаю и опекаю нуждающихся в этом людей.

34. Мое настроение во многом зависит от того, как я выгляжу.

35. Я стараюсь носить ту одежду, которая мне идет.

36. Я придирчиво отношусь к покрою костюма, фасону рубашки, цвету галстука.

ПЕРЕЙТИ К ИНТЕРПРЕТАЦИИ ТЕСТА

Минприроды предлагает увеличить сбор для неэкологичных товаров

Какие повышающие коэффициенты разработали в ведомстве и как на это отреагировал бизнес

Минприроды предлагает считать экологический сбор по новой формуле: умножать базовую ставку на повышающий коэффициент экологичности товара. Например, для некоторых видов электроники его максимальное значение составит пять. Минприроды сформировало проект методики расчета платежа. «Известия» ознакомились с документом. Производители уже направили негативные отзывы в Минсельхоз и Минпромторг, в которых отметили, что новая методика не предполагает понижающих коэффициентов. В Российском экологическом операторе (РЭО) пояснили: понижающий коэффициент действует сейчас, но на практике регулятор не может получить от компаний достоверные данные об использовании вторсырья. Это позволяло бизнесу уклоняться от своей обязанности. Новый повышающий коэффициент должен побуждать производителя переходить на более экологичные товары и упаковки, добавили в РЭО.

Например, для некоторых видов электроники его максимальное значение составит пять. Минприроды сформировало проект методики расчета платежа. «Известия» ознакомились с документом. Производители уже направили негативные отзывы в Минсельхоз и Минпромторг, в которых отметили, что новая методика не предполагает понижающих коэффициентов. В Российском экологическом операторе (РЭО) пояснили: понижающий коэффициент действует сейчас, но на практике регулятор не может получить от компаний достоверные данные об использовании вторсырья. Это позволяло бизнесу уклоняться от своей обязанности. Новый повышающий коэффициент должен побуждать производителя переходить на более экологичные товары и упаковки, добавили в РЭО.

От нуля до пяти

Минприроды подготовило новую методику расчета экосбора — его платят компании, которые отказались от самостоятельной утилизации произведенных товаров. «Известия» ознакомились с документом. Ведомство предлагает умножать базовую ставку на повышающий коэффициент от одного до пяти в зависимости от экологичности продукции. Базу фиксирует правительство исходя из ежегодных затрат на сбор, транспортировку и утилизацию мусора. Эта сумма включает и капитальные затраты: часть расходов на покупку и содержание контейнеров и даже расходы на строительство заводов для переработки, следует из документов.

Базу фиксирует правительство исходя из ежегодных затрат на сбор, транспортировку и утилизацию мусора. Эта сумма включает и капитальные затраты: часть расходов на покупку и содержание контейнеров и даже расходы на строительство заводов для переработки, следует из документов.

Предполагается, что повышающий коэффициент будет учитывать четыре фактора: насколько легко извлечь продукцию из отходов, выгодно ли ее утилизировать и есть ли для этого технологии, сколько раз можно перерабатывать товар, есть ли потребность во вторичном сырье, которое изготавливают из этой фракции. Например, упаковка из прозрачного стекла будет иметь коэффициент 1 (компания заплатит лишь базовую ставку), у некоторых видов электроники он составит пять, уточнили «Известиям» в Российском экологическом операторе, который является соавтором методики. Там подтвердили, что новый сбор предлагают рассчитывать по этой формуле.

Сейчас сбор считают по более простой формуле, которая включает фиксированную ставку сбора, массу продукции или количество единиц и норматив переработки для конкретной категории товара — максимум 45%. Все переменные перемножают.

Все переменные перемножают.

Переходим на экологичное

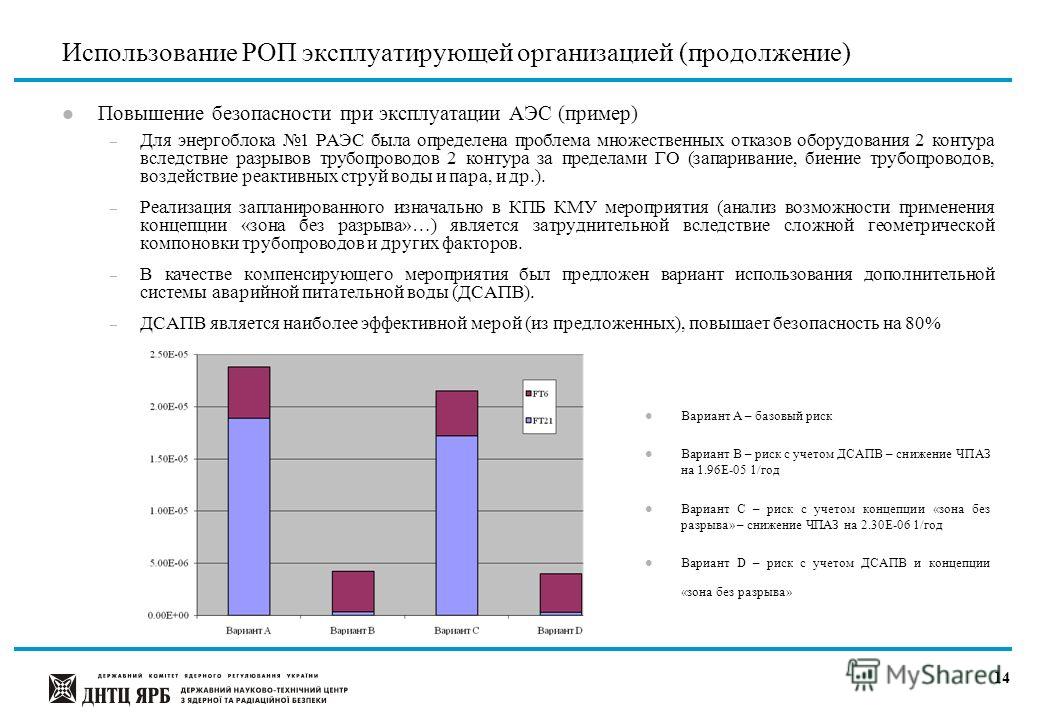

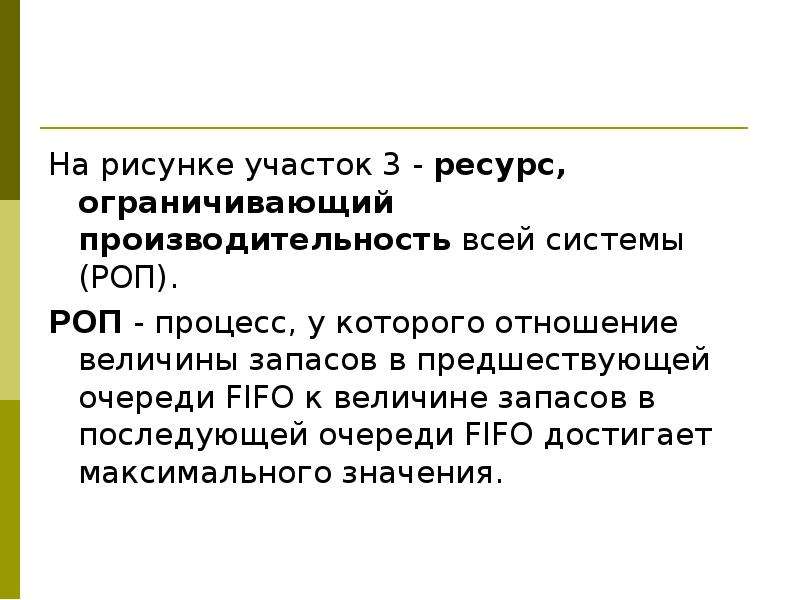

Российский экологический оператор (РЭО) работает над тем, чтобы запуск реформы расширенной ответственности производителя (РОП) произошел с 1 января 2022 года, сказал «Известиям» глава оператора Денис Буцаев. С этого момента может начаться и расчет экосбора по новой формуле, добавил он. Денис Буцаев подчеркнул, что повышающий коэффициент должен побуждать производителя переходить на более экологичные товары и упаковки. Новая методика расчета не приведет к заметному подорожанию конечного товара, сказали в РЭО.

— Для нас приоритетом является самостоятельная утилизация, а не уплата экологического сбора, — подчеркнули «Известиям» в пресс-службе Минприроды. — Никто не запрещает производителю самостоятельно создать мощности или заключить договор с утилизаторами.

В ведомстве добавили, что при расчете ставок экологического сбора важно учитывать эксплуатационные (раздельное накопление, сбор, транспортирование и так далее) и инвестиционные затраты. Если количество мощностей по обработке и утилизации отходов достаточно, то величина инвестиционной составляющей должна стремиться к нулю.

Если количество мощностей по обработке и утилизации отходов достаточно, то величина инвестиционной составляющей должна стремиться к нулю.

Минпромторг не согласовал проект методики, которую разработало Минприроды, сказал «Известиям» замглавы ведомства Виктор Евтухов. Основные замечания касаются «экологических» коэффициентов, установление которых может привести к нагрузке в том числе на социально значимые отрасли.

Компания, у которой есть обязательства по РОП, в рамках «базовой ставки» будет полностью покрывать переработчику как себестоимость производства вторичного сырья из отходов, так и капитальные вложения в расширение производства. Об этом сказано в письме ассоциации предприятий кондитерской промышленности «Асконд» в Минсельхоз (есть у «Известий»). Вторичное сырье переработчик продаст, а значит, речь идет о двойном финансировании процессов, уверены в организации.

Методика направлена на получение максимальных ставок — в формулу включены составляющие и коэффициенты, которые приводят только к увеличению итоговой суммы, отмечено в письме ассоциации «Промышленность за экологию» (РусПЭК) в Минпромторг (есть у «Известий»). Понижающих коэффициентов для случаев, когда это оправдано и выгодно, в проекте нет, подчеркнуто в документе. Их можно было бы использовать для тех компаний, которые, например, уже используют переработанное сырье в упаковке. Представитель организации сказал «Известиям», что, исходя из вводных расчета, в перспективе стоит ожидать более серьезных затрат на уплату экосбора.

Понижающих коэффициентов для случаев, когда это оправдано и выгодно, в проекте нет, подчеркнуто в документе. Их можно было бы использовать для тех компаний, которые, например, уже используют переработанное сырье в упаковке. Представитель организации сказал «Известиям», что, исходя из вводных расчета, в перспективе стоит ожидать более серьезных затрат на уплату экосбора.

Понижающий коэффициент действует сейчас, но на практике регулятор не может получить от компаний достоверные данные об использовании вторсырья, сказали в РЭО. Это позволяло субъектам РОП отклоняться от своей обязанности, считают там.

Нельзя перекладывать ответственность в виде повышенной ставки на бизнес за то, что население не готово к раздельному сбору мусора, а государство не ведет активную работу по его продвижению, указано в письме ассоциации СКО «Электроника-утилизация» в Минпромторг. В беседе с «Известиями» представитель организации подчеркнул, что электронику сейчас нельзя выбрасывать в обычные баки, сбор может быть только специализированным. В организации отметили: в проекте методики регулятор предлагает ориентироваться на несуществующее в регулировании понятие «срок жизненного цикла товара».

В организации отметили: в проекте методики регулятор предлагает ориентироваться на несуществующее в регулировании понятие «срок жизненного цикла товара».

В Минэкономразвития и Минсельхозе сказали «Известиям», что изучают методику.

Раздельные споры мусора – Газета Коммерсантъ № 155 (7117) от 31.08.2021

Минэкономики после новой попытки заинтересованных министерств, Российского экологического оператора (ППК РЭО) и бизнеса договориться о перезапуске института расширенной ответственности производителей за отходы (РОП), подвергло критике соответствующий законопроект Минприроды. Ведомство поддержало аргументы бизнеса, заявив об инфляционной опасности предлагаемой системы экосбора и о неготовности РОП к перезапуску с начала 2022 года. Как и предполагал “Ъ”, решение, к которому склоняется правительство,— снятие разногласий в ручном режиме. Его предлагается реализовать по поручениям вице-премьера Виктории Абрамченко силами отраслевых министерств.

На фоне того, как Минприроды (МПР), ППК РЭО и представителям 30 ассоциаций бизнеса не удалось в очередной раз снять разногласия по законопроекту, сопровождающему перезапуск механизма РОП в РФ (см. “Ъ” от 24 августа), оказалось, что Минэкономики (в нем, по данным “Ъ”, оказались очень недовольны тем, что не были приглашены на последнее совещание) в этом конфликте заняло сторону бизнеса. В опубликованном заключении ведомства от 13 августа на законопроект МПР и ППК, сделанном на основании анализа аргументации 30 бизнес-ассоциаций, фактически перечисляются аргументы последних, в частности — о неисполнимых нормативах и штрафах за их невыполнение, целью которых бизнес считает увеличение сборов. Минэкономики также допустило возможность ухода бизнеса в тень из-за принуждения его подключения к ЕГИС УОИТ и рост цен на конечную продукцию. Из приведенных аргументов наиболее неоднозначен «инфляционный»: Минэкономики еще год назад считало, что введение РОП не увеличит конечные цены в РФ более чем на 0,1–0,2 процентного пункта,— но теперь ожидает более сильного эффекта.

В реальности качественно оценить влияние 100-процентного норматива РОП (в том числе с учетом 100-процентной надбавки за его неисполнение) на отпускные цены, видимо, не в состоянии никто — ни Минэкономики, ни ведомство Алексея Кудрина, ссылавшееся на экспертные оценки незначительного его инфляционного влияния.

Не прояснила возможного влияния на цены и методика расчета ставок экосбора, которую Минприроды отправило на согласование в Минэкономики и Минпромторг. Хотя в нее ожидаемо включено все что можно — и операционные, и капитальные расходы (последние, как уже отмечал “Ъ”, отчасти уже несут граждане в плате за услуги регоператоров), и различные повышающие коэффициенты, призванные уменьшать использование трудноизвлекаемых и неликвидных фракций.

Впрочем, как отмечает эксперт лаборатории по исследованию основ экономики замкнутого цикла РАНХиГС Сергей Завьялов, методика эта может быть применена лишь к отдельной компании и не может быть отнесена ни к отрасли, ни тем более к экономике в целом.

Бенчмарком для разработки рабочей методики могли бы стать отраслевые справочники наилучших доступных технологий, но для Минприроды этот путь, вероятно, оказался слишком сложным (в ведомстве вообще в последнее время делают много изначально непроходных документов, см. “Ъ” от 30 августа). С господином Завьяловым, очевидно, соглашаются и представители бизнеса. Так, Антон Гуськов из «СКО Электроника утилизация» говорит как минимум о необходимости дифференциации подходов к установлению повышающих коэффициентов. «Несправедливо применять усредненную ставку для всех»,— говорит Любовь Меланевская из «РусПэк».

В конечном же итоге базовых ставок экосбора по отдельным товарам пока тоже нет, и представители бизнеса признают, что даже на уровне компаний и отраслей расчеты влияния РОП на конечные цены являются «прикидками, исходя из понимания примерных расходов на рынке».

В ответ Минприроды вчера приводило «экокатастрофический» контраргумент: «Объем образования ТКО ежегодно растет, это провоцирует риски мусорных коллапсов и ухудшения экологической обстановки. Без оперативного запуска реформы плата за возрастающий объем отходов ляжет на граждан, против чего неоднократно выступало правительство и президент страны». А глава ведомства Александр Козлов предупредил (в том числе губернаторов): свалки переполняются в 20 регионах, «если эта проблема захлестнет города, мало никому не покажется».

Без оперативного запуска реформы плата за возрастающий объем отходов ляжет на граждан, против чего неоднократно выступало правительство и президент страны». А глава ведомства Александр Козлов предупредил (в том числе губернаторов): свалки переполняются в 20 регионах, «если эта проблема захлестнет города, мало никому не покажется».

Пока проблемы мусорных коллапсов, напомним, решались раздачей бюджетных миллиардов региональным операторам — заметным игрокам нынешней конфигурации отрасли, которые остаются в тени на фоне дискуссии о РОП. Они являются сегодня основными выгодополучателями от «подвешенного» состояния реформы, призванной уменьшить объемы образования ТКО, в том числе за счет выделения из мусора вторсырья. Их доходы, напомним, напрямую зависят от объемов вывозимого мусора.

В результате, как и прогнозировал “Ъ”, конфликт будет решаться в режиме ручного согласования.

По данным “Ъ”, отраслевой вице-премьер Виктория Абрамченко должна дать поручения всем профильным ведомствам снять разногласия с отраслевыми бизнес-ассоциациями. Решение позволит снять отраслевые риски РОП и обеспечить дифференцированный подход к системе (в том числе с точки зрения сроков переходного периода), на котором настаивают компании. Очевидно, что в этом случае с января 2022 года система запущена не будет, но в Белом доме все еще рассчитывают запустить ее к середине следующего года.

Решение позволит снять отраслевые риски РОП и обеспечить дифференцированный подход к системе (в том числе с точки зрения сроков переходного периода), на котором настаивают компании. Очевидно, что в этом случае с января 2022 года система запущена не будет, но в Белом доме все еще рассчитывают запустить ее к середине следующего года.

Алексей Шаповалов

«Известия»: Минприроды предложило увеличить сбор для неэкологичных товаров — Экономика и бизнес

МОСКВА, 29 сентября. /ТАСС/. Минприроды РФ предложило рассчитывать экологический сбор по новой формуле: умножать базовую ставку на повышающий коэффициент от одного до пяти в зависимости от экологичности продукции. Об этом в среду сообщает газета «Известия» со ссылкой на проект методики расчета платежа.

По данным газеты, правительство ориентируется на ежегодные затраты на сбор, транспортировку и утилизацию мусора, а затем фиксирует базу. В эту сумму входят также основные затраты: покупка и содержание контейнеров, расходы на строительство заводов для переработки. Отмечается, что повышающий коэффициент будет учитывать степень легкости извлечения продукции из отходов, выгоду от ее утилизации и наличие необходимых технологий для этого, сколько раз можно перерабатывать товар, а также потребность во вторичном сырье.

Отмечается, что повышающий коэффициент будет учитывать степень легкости извлечения продукции из отходов, выгоду от ее утилизации и наличие необходимых технологий для этого, сколько раз можно перерабатывать товар, а также потребность во вторичном сырье.

Соавтор новой методики Российский экологический оператор (РЭО) уточнил газете, что упаковка из прозрачного стекла будет иметь коэффициент один, что обозначает оплату компанией только базовой ставки, а для некоторых видов электроники он составит пять. Глава РЭО Денис Буцаев рассказал «Известиям», что оператор работает над тем, чтобы запуск реформы расширенной ответственности производителя (РОП) произошел с 1 января 2022 года. Он также добавил, что одновременно с этим может начаться расчет экосбора по новой формуле. Кроме этого, Буцаев отметил, что повышающий коэффициент должен побуждать производителя переходить на более экологичные товары и упаковки.

В пресс-службе Минприроды рассказал газете, что приоритетом является самостоятельная утилизация, а не уплата экологического сбора. В ведомстве добавили, что при расчете ставок экологического сбора важно учитывать эксплуатационные и инвестиционные затраты. При достаточном количестве мощностей по обработке и утилизации отходов величина инвестиционной составляющей стремится к нулю, пишет газета.

В ведомстве добавили, что при расчете ставок экологического сбора важно учитывать эксплуатационные и инвестиционные затраты. При достаточном количестве мощностей по обработке и утилизации отходов величина инвестиционной составляющей стремится к нулю, пишет газета.

Отмечается, что Минпромторг не согласовал проект методики, так как установление «экологических» коэффициентов может привести к нагрузке на социально значимые отрасли. В Минэкономразвития и Минсельхозе сказали «Известиям», что изучают методику.

О системе расширенной ответственности производителей

В Минприроды России ведется работа над редакцией проекта Федерального закона «О внесении изменений в Федеральный закон «Об отходах производства и потребления» и статью 8 Федерального закона «Об основах государственного регулирования торговой деятельности в Российской Федерации». Российский экологический оператор (РЭО) может стать оператором электронной системы расширенной ответственности производителей (РОП) за утилизацию товаров и упаковки и контролировать взимание с компаний экологического сбора.

Оператор системы будет осуществлять сквозной контроль всех платежей экосбора, анализировать отчетность и направлять уведомления в Росприроднадзор в случае каких-либо несоответствий. В системе также будет несколько реестров: производителей товаров, импортеров товаров, самих товаров, упаковки товаров, а также реестр лиц, осуществляющих обращение с отходами. С 2024 законопроектом предполагается установить запрет на реализацию на территории Российской Федерации товаров, сведения о которых не внесены в государственную информационную систему учета отходов от использования товаров.

Предполагается, что новые правила РОП вступят в силу с 2022 года. 20 июля статс-секретарь — заместитель министра промышленности и торговли РФ Виктор Евтухов сообщил, что Минпромторг РФ пока не согласовал новые требования к утилизации товаров, изложенные в законопроектах, обеспечивающих реализацию концепции РОП.

Отдельные товары могут обложить пятикратным экологическим сбором

Конкретная ставка экологического сбора, которую заплатят за выпуск той или иной упаковки в рамках расширенной ответственности производителей и импортеров после ее вступления в силу, может до пяти раз превышать базовую величину. Об этом «РГ» рассказал глава ППК «Российский экологический оператор» (РЭО) Денис Буцаев.

Об этом «РГ» рассказал глава ППК «Российский экологический оператор» (РЭО) Денис Буцаев.

При определении значения повышающего коэффициента для того или иного вида материала, входящего в утилизируемую упаковку, учтут то, насколько его возможно извлечь из общей массы отходов, переработать, использовать в качестве вторичного сырья, а также число циклов возможной переработки, перечислил Буцаев.

В Минприроды отметили, что документ (есть в распоряжении редакции) пока что находится в работе, идет обсуждение с другими ведомствами и говорить о конкретных цифрах еще рано.

«Ставка должна быть тем больше, чем менее экологичными, трудно перерабатываемым является соответствующий товар, упаковка, — уточнили в министерстве. — Уровень ставки экологического сбора должен быть необходимым и достаточным для обеспечения устойчивости процессов обращения с отходами в целях их последующей утилизации».

На сегодня методика расчета повышающего коэффициента предполагает, что, например, для прозрачного и зеленого стекла он будет равен единице, поскольку они идеально поддаются переработке, пояснили в ППК РЭО. Коричневое стекло не так востребовано переработчиками, для него ставка будет выше.

Коричневое стекло не так востребовано переработчиками, для него ставка будет выше.

Переработка полистирола требует использования сложной и дорогой системы очистки воздуха из-за выделения в процессе токсичных газов. Это отразиться на коэффициенте экосбора.

Базовую ставка экосбора, которую будут умножать на повышающие коэффициенты, определят как среднюю стоимость утилизации тонны отходов использования товаров. Она в себя расходы на сбор, транспортировку, обработку и утилизацию отходов.

«Главным критерием при создании упаковки должна быть ее экологичность, — заключил Денис Буцаев. — Коэффициенты применяются для стимулирования бизнеса производить более экологичную и перерабатывающую упаковку».

В России образовались «груды мусора», который нельзя переработать

В России образовались «груды мусора», который нельзя переработать, заявила эксперт Наталья Беляева. Поэтому теперь производителей будут стимулировать за счет новой методики расчёта экосбора.

Минприроды России совместно с ППК «Российский экологический оператор» (РЭО) разработали новую методику расчёта экосбора в рамках расширенной ответственности производителей (РОП), которую уже поддержали эксперты. Об этом сообщает телеканал «360».

Согласно задумке, ставка экосбора будет ниже, если упаковка товара окажется более экологичной. Сам механизм платежей будет перезапущен в январе 2022 года.

Акцент будет сделан на повышающих коэффициентах. Речь идёт об уровне извлекаемости и перерабатываемости продукции, потребности во вторичном сырье, количестве циклов переработки компонентов упаковки.

Как добавила эксперт Наталья Беляева, производители в России годами повышали продажи продукции за счёт создания привлекательной для потребителей упаковки. В результате в стране образовались тонны мусора, большая часть которого не может быть переработана.

Первоначальная концепция РОП имела недостатки, поэтому теперь акцент сделан на финансовых стимулах. Беляева утверждает, что методика не спровоцирует значительное подорожание товаров.

Беляева утверждает, что методика не спровоцирует значительное подорожание товаров.

«Только через финансово неудобные условия, создаваемые в отношении дешёвых и бесполезных с точки зрения утилизации материалов, смогут изменить выбор производств в пользу недешёвых, но необременительных по затратам на утилизацию и РОП материалов», — пояснила эксперт.

Как напоминает РИА ФАН, в начале сентября министр природных ресурсов и экологии России Александр Козлов предложил включить в обязательную школьную программу урок экологии. Согласно предварительным данным, инициативу планируется включить в нацпроект «Экология».

«Будем разговаривать с Министерством просвещения, как встроить предмет о том, как нужно бережно относиться к природе», — указал министр.

Нашли ошибку в тексте?

Выделите ее и нажмите CTRL + ENTER

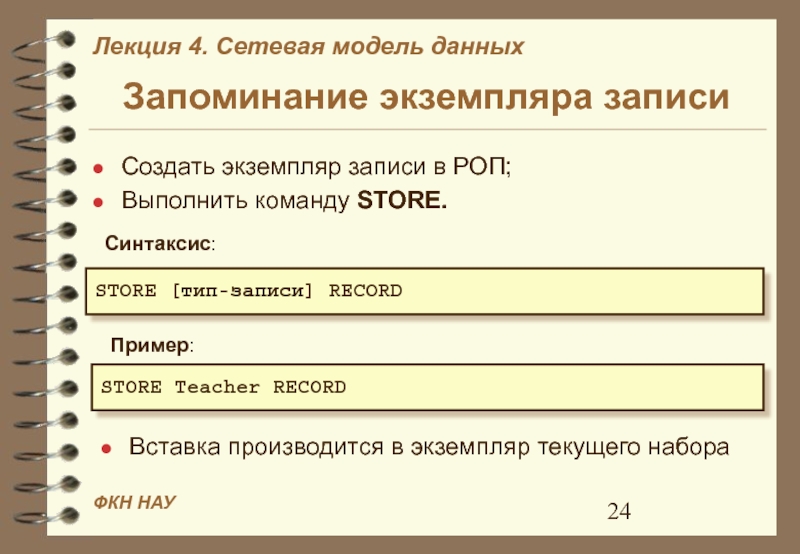

Объяснение эксплойта возвратно-ориентированного программирования (ROP)

Итак, на этой неделе мы будем говорить о ROP. Опять же, если вы какое-то время работали в сфере безопасности, вы, вероятно, слышали этот термин, но вы можете быть немного смущены тем, что на самом деле представляет собой ROP. Итак, сегодня мы собираемся осветить на очень высоком уровне, что такое ROP и почему это важно.

Опять же, если вы какое-то время работали в сфере безопасности, вы, вероятно, слышали этот термин, но вы можете быть немного смущены тем, что на самом деле представляет собой ROP. Итак, сегодня мы собираемся осветить на очень высоком уровне, что такое ROP и почему это важно.

Таким образом, ROP расшифровывается как Return Oriented Programming, и это концепция, которая изначально была частью эксплуатации Linux в методе, известном как возврат к libc.По сути, речь идет об использовании кода, который уже существует в программе, которую вы используете, для выполнения за вас определенных ключевых функций. Сейчас мы используем ROP в основном в качестве обхода DEP или предотвращения выполнения данных, о чем мы говорили в одном из предыдущих видеороликов по снижению рисков. Что мы делаем, так это используем ориентированное на возврат программирование для вызова функций Windows API, чтобы пометить стек как исполняемый. Итак, мы обсуждали ранее, как DEP предотвращает выполнение в стеке, не позволяя рассматривать неисполняемую память как инструкции. Итак, вы используете гаджеты ROP, чтобы вызвать одну из пары различных функций Windows, обычно что-то вроде виртуальной защиты, и сказать ему, чтобы он пометил стек как имеющий разрешение на выполнение. Таким образом, DEP больше не мешает вам, и вы можете выполнить здесь свой шелл-код.

Итак, вы используете гаджеты ROP, чтобы вызвать одну из пары различных функций Windows, обычно что-то вроде виртуальной защиты, и сказать ему, чтобы он пометил стек как имеющий разрешение на выполнение. Таким образом, DEP больше не мешает вам, и вы можете выполнить здесь свой шелл-код.

Итак, по сути, как это начинает работать, так это то, что у вас есть код оболочки, как обычно. Но где бы вы ни оказались, где вы заменили либо указатель возврата сохранения, либо запись SEH, что бы вы ни использовали для управления выполнением, вы перейдете к гаджету ROP.Теперь в разделе перезаписи структурированного обработчика исключений мы кратко поговорили об этой инструкции pop pop ret, которая на самом деле представляет собой набор из трех инструкций, который на самом деле является гаджетом ROP. Это серия инструкций, которые завершаются инструкцией ret или return. И то, что всегда делает инструкция возврата, — это возврат к следующему, он возвращается к тому указателю, который указан следующим в спецификации.

Итак, что мы обычно делаем, так это то, что наш первый указатель будет указывать на какой-то гаджет ROP, который будет регулировать кадр стека, на который указывает регистр ESP, вам не нужно слишком беспокоиться об этих особенностях.Но в основном он собирается переместиться туда, где мы пишем материал в стеке, вниз, давая нам немного места для работы. Затем у нас будет возврат, и поэтому, когда мы вернемся, после этого первого указателя у нас должен быть другой указатель на другой гаджет ROP, который что-то будет делать.

Теперь не беспокойтесь о конкретном наборе инструкций. Это не настоящая ROP-цепочка, но, по сути, поток такой же. У вас будет набор инструкций, которые всегда будут заканчиваться возвратом к другому указателю, который будет указывать на другой гаджет ROP.И то, что вы пытаетесь сделать, на самом деле находится здесь, вы помещаете все аргументы, а затем указатель на функции Windows, которые вам нужно вызвать в стеке, таким образом, чтобы после того, как вы закончили свою цепочку ROP , этот последний возврат фактически вернется к указателю функции для функции Windows, которую вы хотите вызвать, заставив его отправить все те аргументы, которые вы настроили в стеке, в VirtualProtect или VirtualAlloc или в ряд других методов, которые просто говорят ему: «Эй , эта часть стека находится наверху, где находилась остальная часть нашего кода оболочки, мне нужно, чтобы вы сейчас отметили весь этот исполняемый файл. «И поэтому, когда это происходит внезапно, этот шелл-код, запуск которого DEP мог бы предотвратить, теперь может работать так, как будто это снова начало 90-х, по сути, просто делая DEP не проблемой.

«И поэтому, когда это происходит внезапно, этот шелл-код, запуск которого DEP мог бы предотвратить, теперь может работать так, как будто это снова начало 90-х, по сути, просто делая DEP не проблемой.

Раньше это была одна из действительно сложных и сложных частей разработки эксплойтов. К счастью, есть много инструментов, как внутри Metasploit, так и инструмент для отладчика иммунитета под названием mona.py, который поможет вам автоматически создавать эти ROP-цепочки. И поэтому сейчас это намного более низкий барьер для входа для написания сложных эксплойтов, чем раньше.

Таким образом, ROP в основном полностью аннулирует DEP в сценариях, в которых вы можете успешно построить эти цепочки ROP. Все еще сложнее написать эксплойт, когда вам нужно использовать ROP, но это все еще вполне возможно благодаря ROP. И это все, что у нас есть на сегодня. Заходите к нам на следующей неделе, и тогда увидимся!

Основные приемы и приемы ROP

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.

php в строке 763

php в строке 763 Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php on строка 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util. php on line 763

php on line 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php on line 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util. php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php on line 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php on line 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util. php в строке 763

php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php on line 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в / var / www / wp-content / plugins / urvanov-syntax-highlighter / util / class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util.php в строке 763

Уведомление : Неопределенный индекс: HTTP_USER_AGENT в /var/www/wp-content/plugins/urvanov-syntax-highlighter/util/class-urvanov-syntax-highlighter-util. php on line 763

php on line 763

Введение

Во время оценки мы время от времени сталкиваемся с пользовательскими двоичными файлами.Поскольку большинство современных двоичных файлов включают средства защиты, такие как неисполняемый стек (NX), и работают в системах, использующих рандомизацию разметки адресного пространства (ASLR), знание современных методов разработки эксплойтов, которые могут обойти средства защиты, полезно при оценке безопасности этих двоичных файлов. В последнее время я пытался улучшить свои навыки возвратно-ориентированного программирования (ROP). В то время как такие инструменты, как Ropper и ROPgadget, могут автоматически создавать цепочки ROP, двоичные файлы с ограниченными гаджетами часто могут их сбивать с толку.Поэтому неплохо не полагаться слишком сильно на автоматизированные компоненты этих инструментов и иметь возможность писать цепочки ROP вручную.

Хотя некоторые методы ROP, такие как атаки ret2libc, довольно просты, многие цепочки ROP требуют творческого использования ограниченного набора гаджетов. Чтобы максимально использовать эти гаджеты, необходимо знать некоторые удивительные и не всегда интуитивно понятные приемы (по крайней мере, они не были мне понятны, когда я их изучал).

Чтобы максимально использовать эти гаджеты, необходимо знать некоторые удивительные и не всегда интуитивно понятные приемы (по крайней мере, они не были мне понятны, когда я их изучал).

В этой записи блога я расскажу о некоторых типах устройств ROP, которые считаются идеальными и с которыми легко работать; Затем я подробно расскажу о нескольких основных приемах, которые могут пригодиться, когда эти идеальные гаджеты вам недоступны, но вам нужно добиться аналогичного эффекта.Я также расскажу о паре других гаджетов, которые могут помочь сформировать полезные примитивы эксплойтов или помочь вам в сложных сценариях.

Инструменты

В этом сообщении в блоге я буду использовать следующие инструменты:

Radare2: Существует множество инструментов, способных находить гаджеты ROP, но в конечном итоге я остановился на использовании radare2, фреймворка обратного проектирования, для большинства моих потребностей в поиске гаджетов. Если вы предпочитаете использовать другой инструмент, другие дадут вам практически такие же результаты; просто имейте в виду, что ваш результат может немного отличаться от моего. Некоторые инструменты, возможно, потребуется настроить для более глубокого поиска в двоичном файле, чтобы найти определенные гаджеты.

GDB-GEF: Это плагин для GDB, который делает отладку и разработку эксплойтов более плавной и приятной работой. GEF предлагает визуализацию стека и кучи, указание того, какие инструкции вы выполняете в данный момент, а какие готовятся к работе, краткий обзор регистров и содержащихся в них значений, генерацию циклических шаблонов и многое другое.В этом посте мы в основном будем использовать GEF для отображения состояния регистров / памяти и для пошагового перехода через гаджеты, поэтому, если вы предпочитаете использовать другой плагин GDB (PEDA и pwndbg — популярные варианты ) или просто использовать ванильный GDB, не стесняйтесь.

Окружающая среда

Целевыми двоичными файлами, рассматриваемыми в этом посте, будут двоичные файлы ELF x86-64, запущенные в среде Linux. Есть некоторые различия между написанием цепочек ROP для 64-битных и 32-битных двоичных файлов, и я обнаружил, что ресурсы для 64-битных ROP немного более ограничены. Обратите внимание, что синтаксис сборки, используемый в этом посте, является синтаксисом Intel.

Обратите внимание, что синтаксис сборки, используемый в этом посте, является синтаксисом Intel.

Сами двоичные файлы были получены в результате отличной серии испытаний ROP, организованных в ROP Emporium. Хотя этот пост не будет содержать каких-либо полных решений для конкретных задач, если вы предпочитаете попробовать решать задачи полностью вслепую, вы можете сначала попробовать их, прежде чем читать остальную часть этого поста.

64-битные особенности

Если вы знакомы с методами ROP или общей разработкой эксплойтов на 32-битных системах, вас могут смутить некоторые особенности 64-битных соглашений о вызовах и регистров.Основные различия, о которых вам следует знать, приведены ниже.

Передача параметров функциям: В x86 (32-разрядной версии) параметры передаются функциям в стеке. x86-64 (64-разрядная версия), напротив, передает параметры функциям через регистры (большую часть времени; функции, которые принимают более шести параметров или принимают параметры особенно большого размера, будут использовать стек, но это редко. Подробнее об этом можно прочитать здесь). Первые четыре регистра, используемые для передачи параметров: rdi , rsi , rdx , и rcx в указанном порядке.Следовательно, при разработке цепочки ROP вам нужно будет найти гаджеты, которые позволят вам контролировать столько регистров, сколько вам нужно для вызова желаемой функции.

Подробнее об этом можно прочитать здесь). Первые четыре регистра, используемые для передачи параметров: rdi , rsi , rdx , и rcx в указанном порядке.Следовательно, при разработке цепочки ROP вам нужно будет найти гаджеты, которые позволят вам контролировать столько регистров, сколько вам нужно для вызова желаемой функции.

Дополнительные регистры общего назначения: x86-64 представил несколько новых регистров, которые используются для различных целей. Если вам нужен обзор регистров x86-64, вы можете взглянуть на эту статью. Новые регистры общего назначения имеют имена от r8 до r15. Если у вас нет прямого контроля над одним из перечисленных выше регистров, который вы хотите использовать для передачи параметра функции, вы можете использовать регистр общего назначения в качестве посредника и использовать гаджет для передачи значения. из общего реестра в «первичный» регистр.

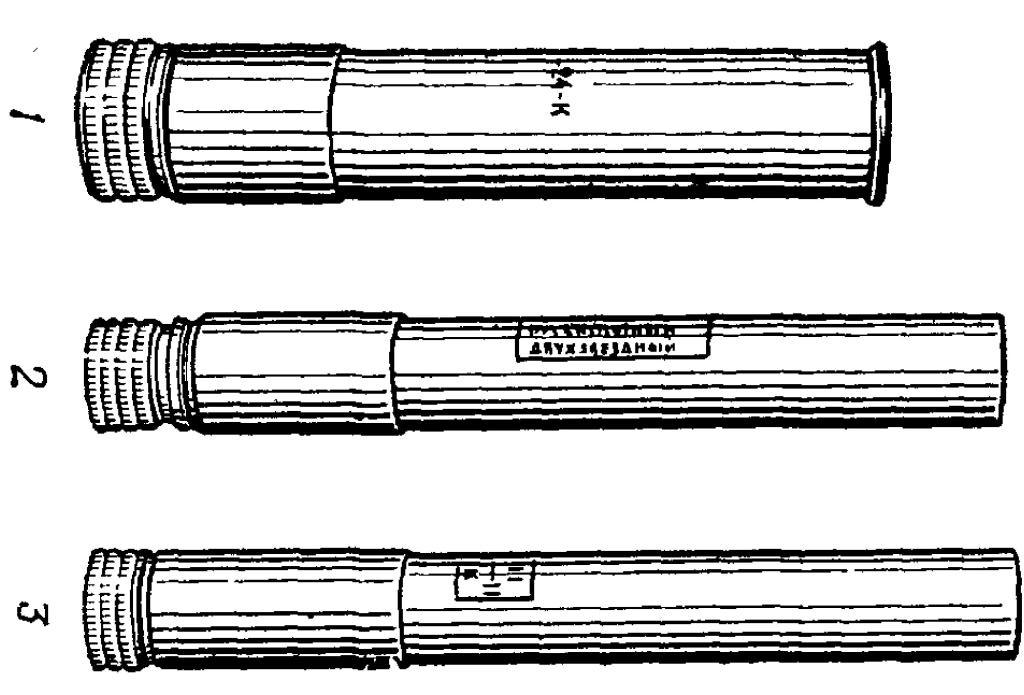

Идеальные гаджеты и использование r2 для поиска гаджетов

Один из самых простых и полезных типов гаджетов — это

.

гаджет. Давайте посмотрим на пример такого рода гаджетов, и пока мы им займемся, давайте научимся использовать radare2 для поиска гаджетов. (Некоторые дополнительные команды и функции можно увидеть в этом руководстве.)

Для начала двоичный файл можно открыть в r2, введя следующую команду:

Вы должны увидеть подсказку, похожую на снимок экрана ниже.

Для поиска гаджетов начните команду с:

В той же строке введите гаджет, который хотите найти. Например, предположим, вы хотите вызвать определенную функцию, которая принимает один параметр. Для успешного вызова этой функции вам понадобится регистр rdi для хранения параметра, который вы хотите передать этой функции (если вы не уверены, почему это так, ознакомьтесь с разделом «Особенности 64-битной версии»). раздел ранее в этом посте). Самый простой способ поместить значение в регистр — использовать popinstruction, давайте попробуем найти это:

Итак, мы видим, что у r2 появилось пять гаджетов! Самый простой в использовании — последний гаджет:

.

0x00401b23 5f pop rdi 0x00401b24 c3 ret

| 0x00401b23 5f pop rdi 0x00401b24 c3 ret |

Если вы хотите отобразить инструкции в гаджете в одной строке, вы можете выполнить ту же команду, что и выше, но изменить / Rto / Rl.Это отформатирует вышеуказанный гаджет следующим образом:

0x00401b23: pop rdi; ret;

| 0x00401b23: pop rdi; ret; |

Однострочное форматирование удобно для того, чтобы сразу увидеть каждый шаг гаджета, но формат, который помещает одну инструкцию в каждую строку, ценен, потому что вам не нужно запускать гаджет с самого начала. Например, если бы мы хотели использовать только

ret компонента гаджета выше, мы могли бы просто использовать адрес 0x00401b24 в нашей цепочке ROP.Если весь гаджет отображается в одной строке, вы не увидите адреса каждой отдельной инструкции.

Итак, теперь, когда у нас есть гаджет, как он работает? Команда pop поместит следующее значение в стек в регистр, на который указывает ссылка, которым в данном случае является rdi. Итак, если бы мы хотели поместить строку «что угодно» в rdi, чтобы она передавалась в качестве параметра функции, код Python для настройки нашей цепочки ROP выглядел бы примерно так:

полезная нагрузка = pop_rdi # pop rdi; ret; полезная нагрузка + = «что угодно» полезная нагрузка + = function_to_call

| полезная нагрузка = pop_rdi # pop rdi; ret; полезная нагрузка + = «что угодно» полезная нагрузка + = function_to_call |

Что, если нам нужно несколько параметров? Многие функции принимают более одного параметра.Если вы помните из раздела «Особенности 64-битных систем» выше, порядок, в котором регистры используются для параметров, начинается с rdi, rsi, rdx, rcx. Один подход — надеяться, что есть три разных

pop  Другой — использовать более сложный гаджет. Рассмотрим один из других r2, найденных выше:

Другой — использовать более сложный гаджет. Рассмотрим один из других r2, найденных выше:

0x00401aab 0f1f440000 nop dword [rax + rax] 0x00401ab0 5f pop rdi 0x00401ab1 5e pop rsi 0x00401ab2 5a pop rdx 0x00401ab3 c3 ret

| 0x00401aab 0f1f440000 nop dword [rax + rax] 0x00401ab0 5f pop rdi 0x00401ab1 5e pop rsi 0x00401ab2 5a pop rdx | 40 |

Это именно то, что мы хотим! Мы будем контролировать первые три регистра, используемые для передачи параметров.Мы даже можем начать нашу цепочку с 0x00401ab0 вместо самого начала, чтобы избежать использования начальной инструкции. Если бы мы хотели использовать этот гаджет, код Python мог бы выглядеть следующим образом:

payload = pop_rdi_rsi_rdx # pop rdi; pop rsi; pop rdx; ret; полезная нагрузка + = «строка01» полезная нагрузка + = «строка02» полезная нагрузка + = «строка03» полезная нагрузка + = function_to_call

| payload = pop_rdi_rsi_rdx # pop rdi; pop rsi; pop rdx; ret; полезная нагрузка + = «строка01» полезная нагрузка + = «строка02» полезная нагрузка + = «строка03» полезная нагрузка + = function_to_call |

До сих пор гаджеты, которые мы рассматривали, были идеальными. Когда такие гаджеты недоступны, но мы все же хотим получить эффект

pop

Когда такие гаджеты недоступны, но мы все же хотим получить эффект

pop

Когда нет поп: xor и xchg Уловки

Предположим, мы хотим контролировать содержимое универсального регистра r11, потому что мы планируем использовать его позже в нашей цепочке. Это должно быть достаточно просто, правда? Давай просто найдем pop r11gadget:

Хм… r2 не нашла ни одной инструкции, которая вставляет значение в r11.Значит ли это, что этот регистр невозможно контролировать? Не обязательно.

Когда у вас нет popinstruction, есть и другие инструкции, которые могут помочь вам записать значение в конкретный регистр. Мы рассмотрим два: xorand xchg.

Чтобы очистить значение, хранящееся в регистре (что может быть полезно, если вам нужно, чтобы регистр был пустым для какой-либо операции позже), попробуйте найти гаджет, который будет выполнять XOR, который регистрируется против самого себя (поскольку если вы XOR что-нибудь против сам вы получите 0). Например, давайте попробуем поискать полезный

xorgadget:

Например, давайте попробуем поискать полезный

xorgadget:

На этот раз мы нашли несколько гаджетов. Похоже, это хороший выбор для очистки r11:

0x00400820 415f pop r15 0x00400822 4d31db xor r11, r11 0x00400825 415e pop r14 0x00400827 bf50106000 mov edi, 0x601050 0x0040082c c3 ret

| 0x00400820 415f pop r15 0x00400822 4d31db xor r11, r11 0x00400825 415e pop r14 0x00400827 bf50106000 mov edi, 0x601050 982000 c27 0x00 |

В конечном итоге мы случайно контролируем некоторые другие регистры в процессе, о чем нам стоит подумать при построении полной цепочки.Тем не менее, гаджет содержит xor r11, r11instruction, а это все, что нам действительно нужно.

Но как это помогает нам размещать нужный контент в r11? Для этого мы можем использовать другое свойство операции XOR, а именно: если выполнить XOR для значения с 0, вы просто снова получите исходное значение без изменений. Если мы сможем найти гаджет, который выполняет XOR для другого регистра или местоположения под нашим контролем с помощью r11, мы можем установить для r11 то же значение, что и любой ключ, который мы используем для XOR.

Если мы сможем найти гаджет, который выполняет XOR для другого регистра или местоположения под нашим контролем с помощью r11, мы можем установить для r11 то же значение, что и любой ключ, который мы используем для XOR.

Так уж получилось, что в ходе предыдущего поиска мы обнаружили гаджет, который может это сделать:

0x0040082d 415e pop r14 0x0040082f 4d31e3 xor r11, r12 0x00400832 415c pop r12 0x00400834 41bd60406000 mov r13d, 0x604060 0x0040083a c3 ret

| 0x0040082d 415e pop r14 0x0040082f 4d31e3 xor r11, r12 0x00400832 415c pop r12 0x00400834 41bd60406000 mov r13d, 0x604060 00 000 cs |

Обратите внимание, что этот гаджет включает инструкцию xor r11, r12.Если мы сможем поместить наш контент в r12, тогда мы сможем использовать этот гаджет для дублирования этого контента в r11. Давайте поищем несколько всплывающих инструкций по r12.

Немного прочесывая вывод, можно обнаружить полезный гаджет:

0x00400832 415c pop r12 0x00400834 41bd60406000 mov r13d, 0x604060 0x0040083a c3 ret

| 0x00400832 415c pop r12 0x00400834 41bd60406000 mov r13d, 0x604060 0x0040083a c3 ret |

Это позволяет нам управлять r12 напрямую с помощью команды pop. На самом деле это лишь вторая часть

xor r11, r12gadget выше; у нас нет действительно чистого

На самом деле это лишь вторая часть

xor r11, r12gadget выше; у нас нет действительно чистого

гаджет, но в данном случае это не имеет значения. Изменение значения r13d, вероятно, не повлияет на нашу цепочку, если мы не планируем использовать этот регистр позже. Напомним, вот наш общий план цепочки ROP:

- XOR r11 против самого себя для обнуления регистра

- В какой-то момент вставьте контент, который мы в конечном итоге хотим поместить в r11, в r12 (технически это не обязательно должно происходить дальше; это можно сделать до первого шага)

- XOR r11 против r12, в результате чего содержимое r12 дублируется в r11

Поскольку эти шаги становятся более понятными, когда вы видите их на практике, давайте выделим GDB и пройдемся по этим гаджетам по мере их выполнения.

На приведенном выше снимке экрана я установил точку останова в начале нашего

xor r11, r11instruction (я намеренно не показываю всю цепочку, которую использую, чтобы не рассказывать слишком много о задаче). В настоящее время это состояние регистра r11:

В настоящее время это состояние регистра r11:

$ r11: 0x00007fffffffe1c9? 0xe000000000006010

| $ r11: 0x00007fffffffe1c9? 0xe000000000006010 |

Давайте сделаем один шаг (продвинемся на одну инструкцию вперед), набрав «s» и нажав Enter.

В верхней части этого снимка экрана вы можете видеть, что после xor r11, инструкция r11 была выполнена, значение r11 стало 0x0. Большой! Мы это очистили. Теперь я сделаю несколько шагов, чтобы перейти к следующей интересной инструкции. xor r11, r12 инструкция.

Обратите внимание, что r11 все еще обнулен, а r12 в настоящее время содержит значение 0x0000000000601050. Давайте сделаем шаг вперед и выполним это xor r11, r12 инструкция.

Обратите внимание, что теперь r11 содержит то же значение, что и r12, что означает, что мы успешно контролировали значение r11, как и в случае с инструкцией pop.

Что делать, если у нас нет полезного

xorgadgets тоже? В этом случае мы можем использовать

xchginstruction. xchg меняет местами содержимое двух регистров. Если мы снова рассмотрим наш исходный сценарий, в котором нам нужно управлять реестром, но у нас нет

pop

xchg меняет местами содержимое двух регистров. Если мы снова рассмотрим наш исходный сценарий, в котором нам нужно управлять реестром, но у нас нет

pop

Например, давайте проведем поиск по запросу xchggadgets.

В этом сценарии предположим, что мы хотим управлять регистром rsp (который является указателем стека; обычно это не то значение, которое вы хотите изменить, но бывают случаи, когда вы хотите это сделать — подробнее об этом см. раздел поворота стека ниже).

Если у нас нет

pop rspinstructions, мы по-прежнему можем управлять rsp косвенно, управляя регистром rax, а затем используя

xchg rax, rspinstruction для перемещения содержимого с rax на rsp. Имейте в виду, что

xchg, в отличие от

xor меняет местами содержимое регистров, что означает, что rax получит все, что раньше было в rsp. Если вы полагались на то, что содержание rax было чем-то конкретным, вам пришлось бы снова изменить его значение после использования вашего

xchggadget, чтобы предотвратить использование значения, замененного на него из rsp.

Чтобы быстро взглянуть на это в действии, давайте запустим GDB и рассмотрим простую цепочку ROP, в которой используется этот метод.

Из текущих и будущих инструкций видно, что мы будем запускать поп-ракс; ret; xchg rsp, rax; рет.Давайте пройдемся через это.

На первом этапе значение 0xdeadbeef вставляется в rax. Следующий шаг — это ретинструкция; проходя мимо, мы переходим ко второму устройству. Обратите внимание на текущее состояние регистров rax и rsp на скриншоте ниже.

После следующего шага и срабатывания

xchg rsp, raxinstruction, обратите внимание, что rax и rsp поменяли местами содержимое.

В этом случае это приведет к сбою программы, потому что мы только что изменили указатель стека, чтобы он указывал на адрес 0xdeadbeef, что недопустимо.Однако мы видим, что мы добились контроля над rsp косвенно через xchginstruction, без необходимости напрямую вставлять что-либо в rsp.

Гаджеты Write-What-Where

Часто бывает необходимо использовать цепочку ROP для записи чего-либо в память. Вы можете поместить строку «/ bin / sh» в память, чтобы использовать ее в качестве параметра для system (), или, возможно, перезаписать запись в глобальной таблице смещения (GOT), чтобы перенаправить выполнение. Есть несколько способов сделать это, в том числе использовать ROP-цепочку для вызова такой функции, как fgets (), с управляемым указателем на память, в которую вы хотите писать; однако это может быть сложно, если вы не контролируете rdi, rsi и rdx, поскольку fgets () принимает три параметра.

К счастью, также можно использовать другие гаджеты для произвольной записи, с помощью которой вы можете записать любое значение, которое вам нравится, в любой адрес, который вам нравится (конечно, при условии, что эта область памяти помечена как доступная для записи). Это также известно как «написать что-где-где» и представляет собой мощный примитив для эксплойтов.

Это также известно как «написать что-где-где» и представляет собой мощный примитив для эксплойтов.

Обычный гаджет типа «напиши где-где» mov <[регистр]>, <регистр>. В синтаксисе Intel это означает, что содержимое второго регистра будет помещено в разыменованный указатель, хранящийся в первом регистре.Обратите внимание на квадратные скобки вокруг имени регистра, поскольку квадратные скобки указывают на разыменование. Вот пример гаджета:

0x00400820 4d893e mov qword [r14], r15 0x00400823 c3 ret

| 0x00400820 4d893e mov qword [r14], r15 0x00400823 c3 ret |

В приведенном выше гаджете содержимое r15 будет перемещено в разыменованное содержимое r14.Следовательно, учитывая управление обоими регистрами, здесь есть путь к произвольной записи:

- Поместите указатель на доступную для записи область памяти в r14

- Поместите содержимое, которое вы хотите записать в память, в r15

- Вызвать гаджет write-what-where для записи содержимого r15 в память, на которую указывает указатель в r14

- Если содержимое r14 используется в качестве параметра для функции, которая ожидает указатель, функция разыменует указатель и получит доступ к содержимому, которое теперь было записано в память

Полное изучение эксплойта, использующего эту технику, выходит за рамки этого сообщения в блоге, но важным выводом является тщательное изучение любого

mov <[register]>,  Если вы знаете, что в какой-то момент вам захочется что-то записать в память, вы можете начать с поиска этих гаджетов «что-куда», а затем определить, можете ли вы управлять этими регистрами с помощью других гаджетов.

Если вы знаете, что в какой-то момент вам захочется что-то записать в память, вы можете начать с поиска этих гаджетов «что-куда», а затем определить, можете ли вы управлять этими регистрами с помощью других гаджетов.

Вращение стека

Наконец, давайте кратко обсудим теорию, лежащую в основе распространенной техники, называемой поворотом стека на . В простом сценарии эксплуатации, таком как переполнение буфера на основе стека, часто бывает достаточно места в стеке для хранения полезной нагрузки.Что делать, если вы столкнетесь с ситуацией, когда после перезаписи указателя инструкции у вас почти не останется места для хранения вашей ROP-цепочки? Введите поворот стека.