Тест филлипса пройти онлайн бесплатно с расшифровкой: Методика диагностики уровня школьной тревожности Филлипса — Пройти онлайн тест

Пройти тест филлипса онлайн

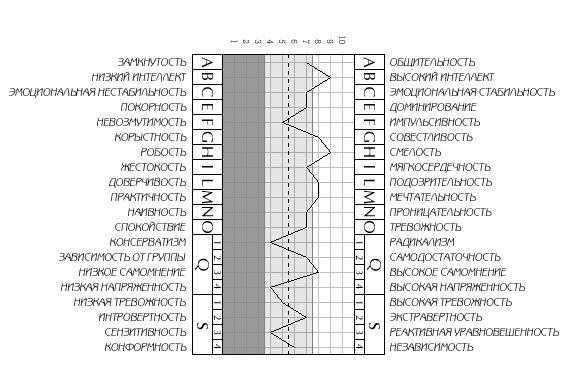

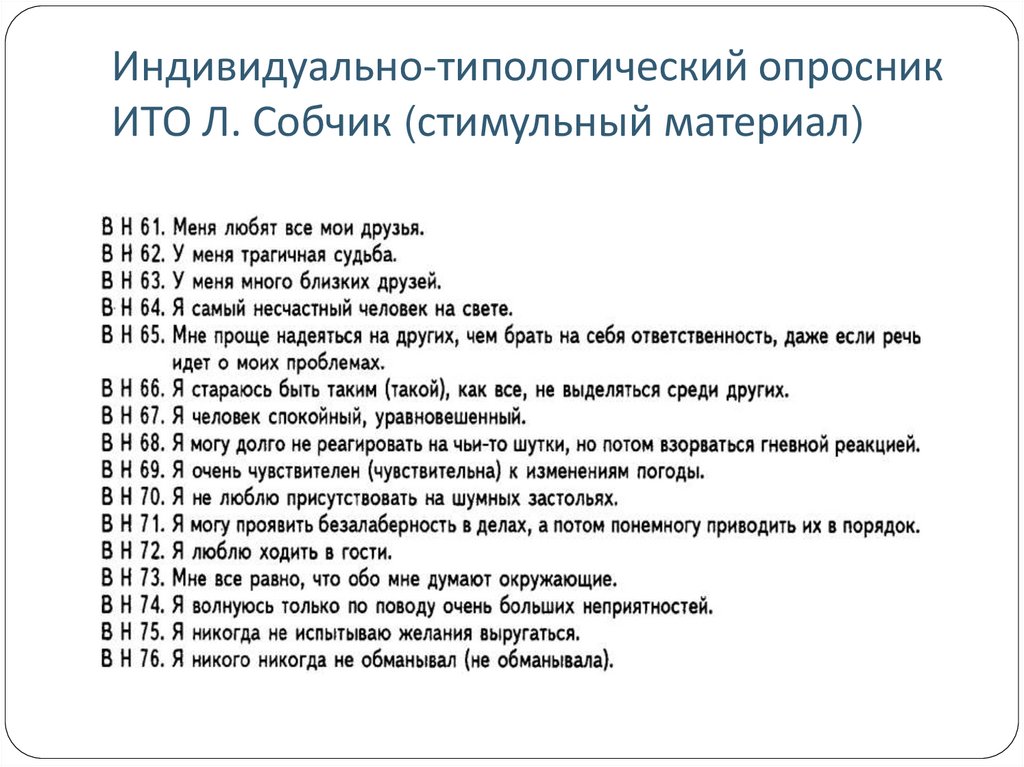

Н Филлипсом Beeman N. Phillips в х годах, позволяет определить общий уровень школьной тревожности, а также изучить характер переживания тревожности, связанной с различными областями школьной жизни. Методика предназначена для работы с детьми младшего и среднего школьного возраста, оптимально применение в классах средней школы. Предлагаемая вашему вниманию книга содержит три раздела: 1 — диагностика психических состояний и свойств личности; 2 — диагностика межличностных и семейных отношений; 3 — диагностика профессионального подбора кадров — и представляет собой наиболее полное из опубликованных до последнего времени собрание методик и тестов практической психодиагностики. Методики и тесты сопровождаются ключами — описанием способов обработки полученных результатов.

Поиск данных по Вашему запросу:

Схемы, справочники, даташиты:

Прайс-листы, цены:

Обсуждения, статьи, мануалы:

Дождитесь окончания поиска во всех базах.

По завершению появится ссылка для доступа к найденным материалам.

Содержание:

- Тест на школьную тревожность

- Тест Филлипса на тревожность

- Please turn JavaScript on and reload the page.

- Please turn JavaScript on and reload the page.

- Тест на определение тревожности

- Диагностика уровня тревоги

ПОСМОТРИТЕ ВИДЕО ПО ТЕМЕ: Что вы знаете о пиратах? Бесплатный тест онлайн! Пройти тест!

Тест на школьную тревожность

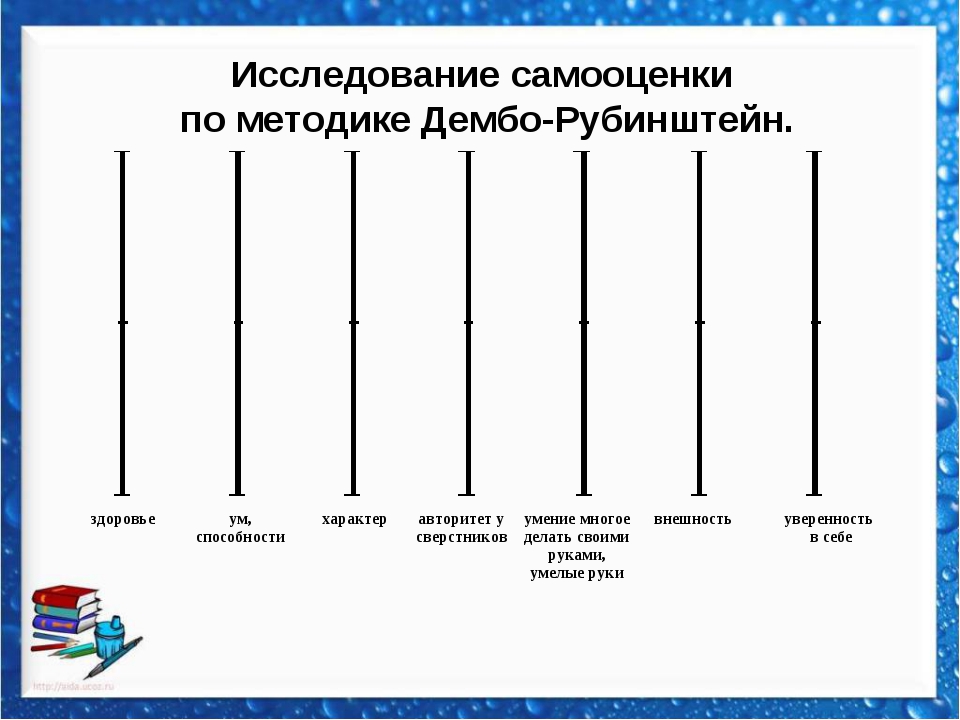

Приглашаем психологов. Задайте вопрос психологу. Методика диагностики уровня школьной тревожности Филлипса Филипса позволяет оценить не только общий уровень школьной тревожности, но и составляющие общей тревожности, связанные с различными областями школьной жизни.

Задайте вопрос психологу. Методика диагностики уровня школьной тревожности Филлипса Филипса позволяет оценить не только общий уровень школьной тревожности, но и составляющие общей тревожности, связанные с различными областями школьной жизни.

Школьная тревожность — это самое широкое понятие, включающее различные аспекты устойчивого школьного эмоционального неблагополучия. Она выражается повышенном беспокойстве в учебных ситуациях, в классе, в волнении и ожидании плохого отношения к себе, отрицательной оценки со стороны учителей, одноклассников. У ребенка пониженная самооценка и он постоянно не уверен в правильности своего поведения.

Методика Филлипса предназначена для диагностики уровня и характера тревожности, связанной со школой у детей младшего и среднего школьного возраста.

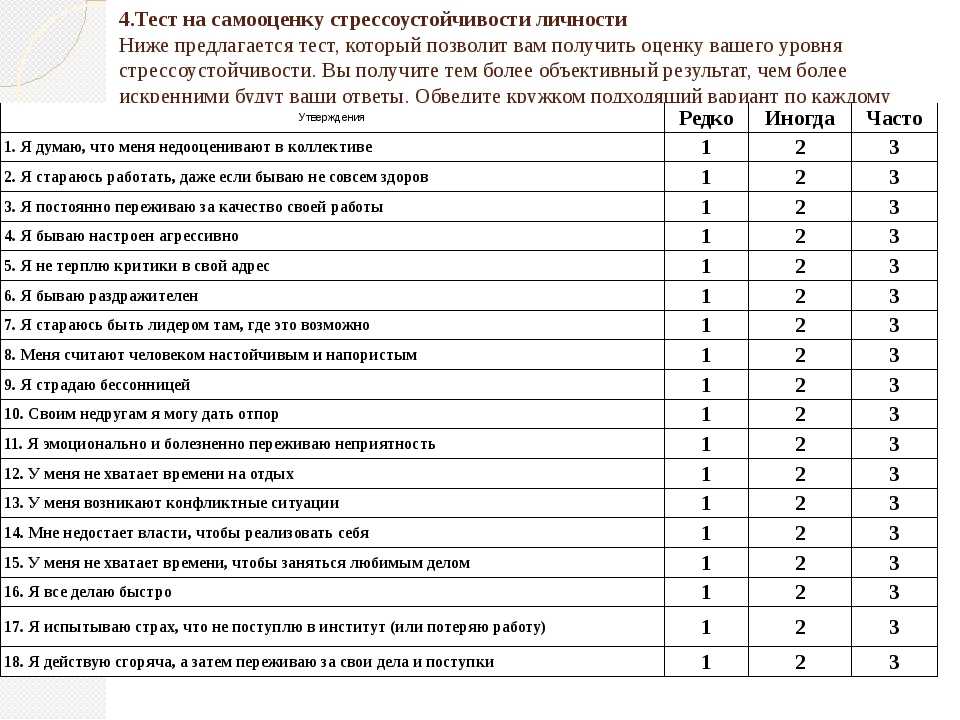

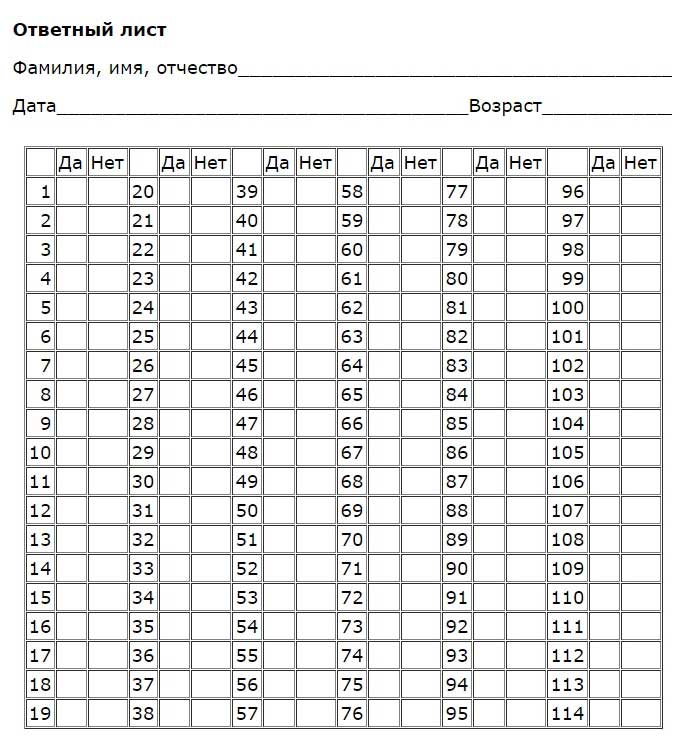

Опросник достаточно прост в проведении и обработке, поэтому хорошо зарекомендовал себя. Тест состоит из 58 вопросов, которые могут зачитываться школьникам, а могут и предлагаться в письменном виде.

Диагностика может проводиться как в индивидуальной, так и групповой форме. Вопросы предъявляются либо письменно, либо на слух. Тест Филлипса на школьную тревожность Методика диагностики уровня тревожности по Филипсу :.

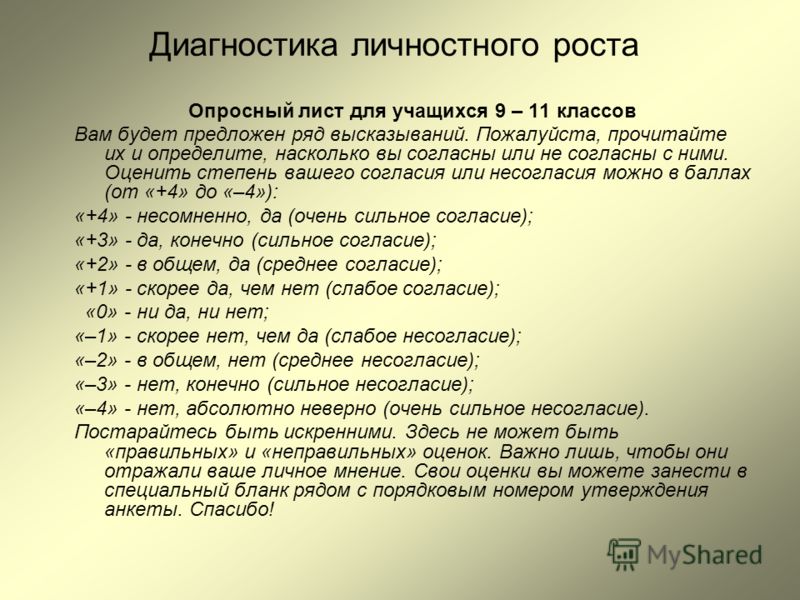

Ребята, сейчас Вам будет предложен опросник, который состоит из вопросов о том, как Вы себя чувствуете в школе. Старайтесь отвечать искренне и правдиво, здесь нет верных или неверных, хороших или плохих ответов.

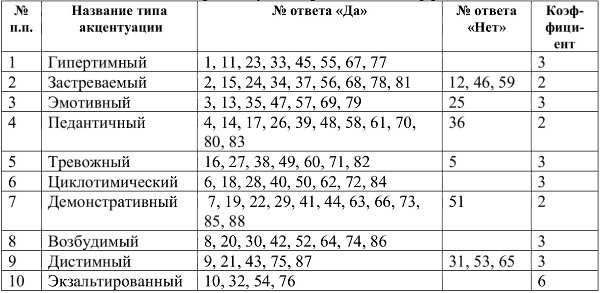

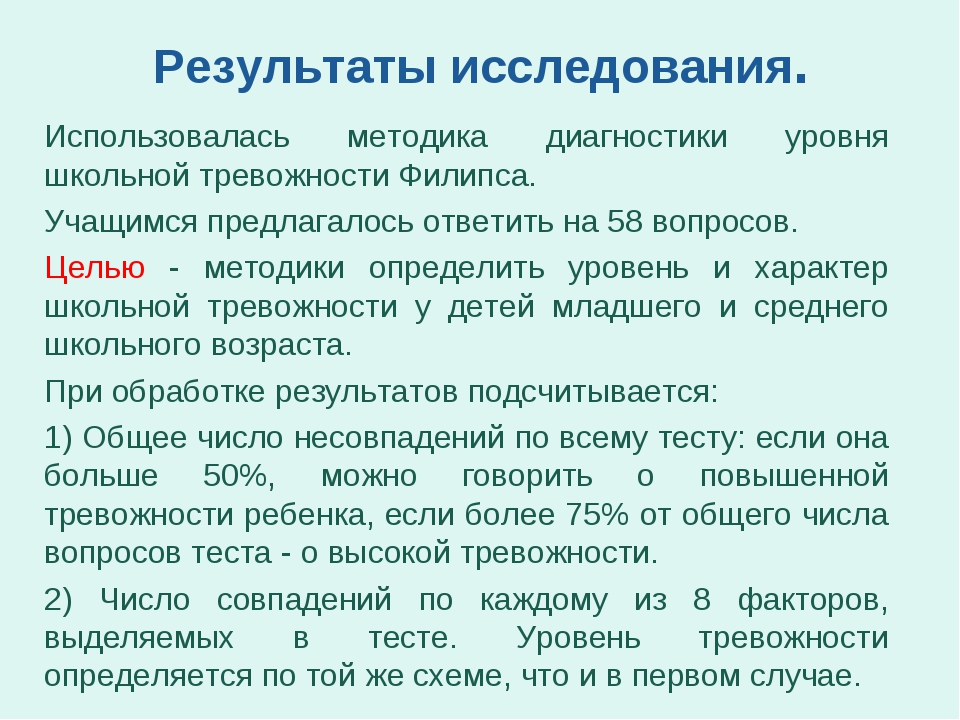

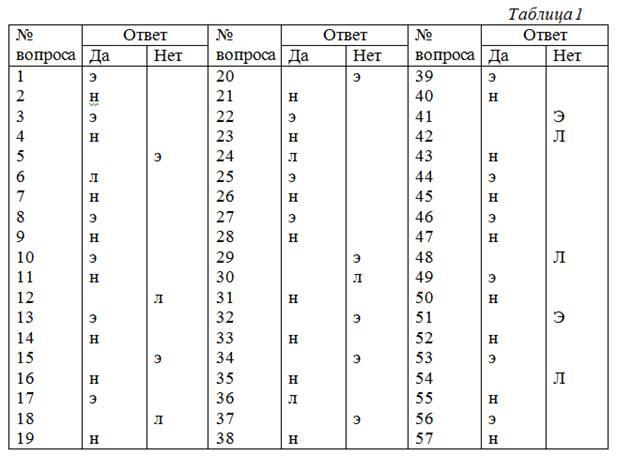

Над вопросами долго не задумывайтесь. При обработке результатов выделяют вопросы; ответы на которые не совпадают с ключом теста. Ответы, не совпадающие с ключом — это проявления тревожности.

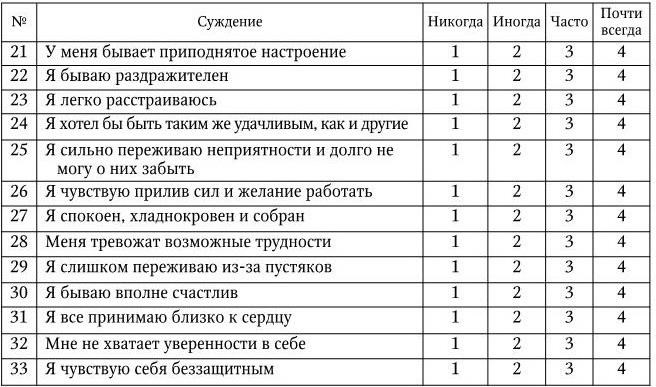

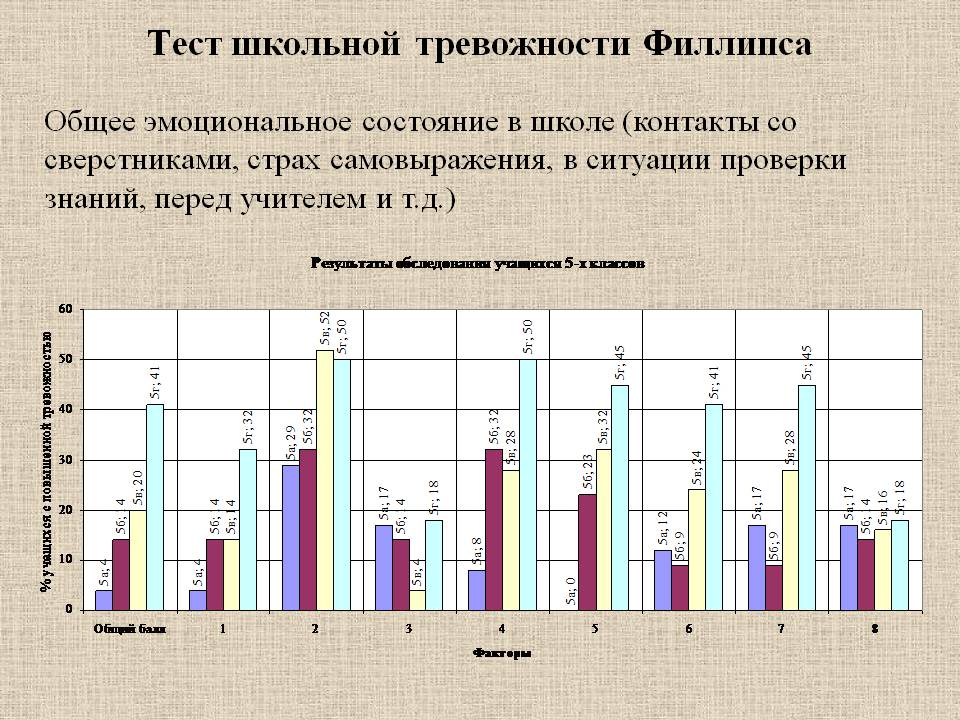

Интерпретация, расшифровка и содержательная характеристика каждого синдрома фактора. При обработке подсчитывается общее число несовпадений по всему тексту. Также подсчитывается число совпадений по каждому из 8 факторов тревожности, выделяемых в тексте. Уровень тревожности определяется так же, как в первом случае. Анализируется общее внутреннее эмоциональное состояние школьника, во многом определяющееся наличием тех или иных тревожных синдромов факторов и их количеством.

Раздел: тесты по психологии с ответами. Тест Филлипса на школьную тревожность Методика диагностики уровня тревожности по Филипсу. Имя обязательное. Подписаться на уведомления о новых комментариях.

Нажимая на кнопку «Отправить», я принимаю условия пользовательского соглашения и политики конфиденциальности , а также даю согласие на обработку персональных данных. Лента комментариев. Журавлёв Александр Евгеньевич. Гладкова Елена Николаевна. Картвели Эрика Шалвовна. Лелюк Алина Владимировна. Грудкова Татьяна Викторовна. Алферова Маргарита Олеговна.

Гнатюк Людмила Юрьевна. Унтерова Виктория Владимировна. Лобова Елена Алексеевна. Шендерова Елена Сергеевна. Соколова Наталия Александровна. Семенова Екатерина Борисовна. Новикова Ольга Дмитриевна. Филина Шаипова Екатерина Борисовна. Филатова Елена Валентиновна. Чистыгашева Екатерина Андреевна. Костюкова Наталья Александровна. Андрианова Анжелика Викторовна. Алибекова Рината Жолдасовна. Абрамова Марина Григорьевна. Абилева Ирина Жаскайратовна. Мололкина Светлана Владимировна.

Мололкина Светлана Владимировна.

Селиверстова Надежда Сергеевна. Литвиненко Лидия Викторовна. Гаврилова Екатерина Александровна. Королева Мария Евгеньевна. Тесленко Наталья Николаевна. Ларионова Галина Сергевна. Кончакова Наталья Александровна. Веретельникова Анжелика Юрьевна. Бакулева Елена Олеговна. Елисеева Ирина Владимировна.

Дьяченко Галина Викторовна. Селезнёва Марта Александровна. Троегубова Инга Николаевна. Чистикова Зинаида Евгеньевна. Гасько Оксана Васильевна. Посмотреть других психологов. При использовании материалов сайта активная ссылка на сайт psycabi.

Психология счастливой жизни. Главная Вопрос психологу Семья, отношения между мужем и женой Семья, отношения с родственниками Отношения дети подростки — родители Взрослые дети и родители Любовь, знакомства, отношения Как отпустить, забыть, простить Одиночество Дружба: друзья и недруги. Отношения с окружающими Работа, отношения в коллективе, трудоустройство, самоопределение Неуверенность в себе, депрессия, апатия, тревога Самопознание, смысл жизни, психология успеха Красота и внешность.

Проблемы веса и питания Проблемы со здоровьем Чувство вины, ревности, зависти, обиды Агрессия, аутоагрессия причинение себе вреда Страхи, фобии Зависимости, созависимости Сновидения, кошмары, толкование снов Для беременных и планирующих ребенка Другие вопросы психологу База психологов Тесты Тренинги Контакт.

Методика диагностики уровня тревожности по Филипсу. Наши рубрики Психология отношений и знакомств Семейная психология Психология для молодых и целеустремленных Психология общения. Психология самоопределения Детская психология Психология красоты и здоровья Как похудеть Психология зависимостей Как бороться со стрессом Психология саморазвития Зачем жить Как добиться успеха Психология влияния.

Приглашаем психологов Задайте вопрос психологу. Цитата дня Еще один Новый год в твоей жизни — это лучший подарок на Новый год. Лента вопросов Что у него на уме? Он скучает и по прежнему хочет быть со мной?

Стала мамой для мужа, как сделать его взрослым и надо ли? Как правильно вести себя с конфликтной женщиной «яжемать»? Как наладить отношения с мужчиной? Закрылся от всех людей.

Тест Филлипса на школьную тревожность Методика диагностики уровня тревожности по Филипсу : Инструкция. Вопросы-утверждения методики. Трудно ли тебе держаться на одном уровне со всем классом? Волнуешься ли ты, когда учитель говорит, что собирается проверить, насколько ты знаешь материал? Трудно ли тебе работать в классе так, как этого хочет учитель? Снится ли тебе временами, что учитель в ярости от того, что ты не знаешь урок?

Случалось ли, что кто-нибудь из твоего класса бил или ударял тебя? Часто ли тебе хочется, чтобы учитель не торопился при объяснении нового материала, пока ты не поймешь, что он говорит?

Сильно ли ты волнуешься при ответе или выполнении задания? Случается ли с тобой, что ты боишься высказываться на уроке, потому что боишься сделать глупую ошибку? Дрожат ли у тебя колени, когда тебя вызывают отвечать? Часто ли твои одноклассники смеются над тобой, когда вы играете в разные игры? Случается ли, что тебе ставят более низкую оценку, чем ты ожидал? Волнует ли тебя вопрос о том, не оставят ли тебя на второй год? Стараешься ли ты избегать игр, в которых делается выбор, потому что тебя, как правило, не выбирают?

Бывает ли временами, что ты весь дрожишь, когда тебя вызывают отвечать?

Тест Филлипса на тревожность

Данный тест получил широкое распространение, так как не требует специальных навыков для проведения и обработки, а также позволяет с высокой точностью узнать не только общий уровень тревожности школьника, но и конкретные области, где ученик испытывает наибольший уровень беспокойства. Тест школьной тревожности Филлипса рассчитан на младших школьников и подростков. Наиболее объективный результат достигается при тестировании ребят обучающихся с 3 по 7 класс. Что касается формы проведения, то тестирование может проходить как индивидуально, так и в группе. Вопросы из теста лучше всего предоставлять ученикам в письменном варианте, так как преподавателю не рекомендуется присутствовать во время тестирования. Бывает ли такое, что ты отказываешься отвечать только из-за того, что боишься сделать нелепую ошибку? После того, как ученики выполнили тест, необходимо обратить внимание на ответы, несовпадающие с таблицей ниже.

Тест школьной тревожности Филлипса рассчитан на младших школьников и подростков. Наиболее объективный результат достигается при тестировании ребят обучающихся с 3 по 7 класс. Что касается формы проведения, то тестирование может проходить как индивидуально, так и в группе. Вопросы из теста лучше всего предоставлять ученикам в письменном варианте, так как преподавателю не рекомендуется присутствовать во время тестирования. Бывает ли такое, что ты отказываешься отвечать только из-за того, что боишься сделать нелепую ошибку? После того, как ученики выполнили тест, необходимо обратить внимание на ответы, несовпадающие с таблицей ниже.

Более половины детей в начальной школе испытывают повышенную и высокую степень тревоги по отношению к проверке знаний и до 85 % связывают.

Please turn JavaScript on and reload the page.

Также бывает ситуативная тревога, когда человек начинает волноваться в определённых ситуациях, и личностная. Последняя больше присутствует как черта характера, темперамента человека. Школьная тревожность — комплекс характеристик, которые проявляются в той или иной мере и составляют общую картину уровня тревожности. Эмоциональное неблагополучие ребёнка в школьных стенах ведёт к повышению тревоги и развитию в дальнейшем неврозов разной степени. Тревожность проявляется через волнение, повышенное беспокойство в учебных нюансах, с одноклассниками. Также выражается в том, что ребёнок ожидает плохого к себе отношения от других, получает низкие оценки. Ребёнок может боятся вступать в разговоры, поднимать руку на уроке, дружить со сверстниками.

Школьная тревожность — комплекс характеристик, которые проявляются в той или иной мере и составляют общую картину уровня тревожности. Эмоциональное неблагополучие ребёнка в школьных стенах ведёт к повышению тревоги и развитию в дальнейшем неврозов разной степени. Тревожность проявляется через волнение, повышенное беспокойство в учебных нюансах, с одноклассниками. Также выражается в том, что ребёнок ожидает плохого к себе отношения от других, получает низкие оценки. Ребёнок может боятся вступать в разговоры, поднимать руку на уроке, дружить со сверстниками.

Please turn JavaScript on and reload the page.

Практическая психология, личностный рост, экология, здоровье, воспитание,. Не каждому под силу выдержать высокий темп современной жизни. Постоянное воздействие стрессов и нерешенные психологические проблемы отражаются на эмоциональном состоянии человека. Как вовремя выявить повышенную тревожность с помощью психологического теста, и как интерпретировать полученные результаты, пойдет речь далее.

Жанр: Прочая научная литература издательство неизвестно, год Тестирование проводится в письменной форме.

Тест на определение тревожности

Пройти тест какой талант у вас? Что делает вас особенным? Пройти тест онлайн! Тест психология! Психологические тесты при приеме на работу. Психодиагностика сотрудников — что это?

Диагностика уровня тревоги

Все услуги на сайте предоставляются исключительно в рамках законодательства РФ. Zaochnik не продает дипломы, аттестаты и иные документы об образовании. Все услуги на сайте предоставляются в рамках законодательства РФ. Оформить заявку. Цены и сроки Способы оплаты О компании Блог Контакты.

Рекомендуется пройти тест на профориентацию для школьников. Вы можете пройти тесть на профориентации бесплатно в режиме онлайн. Тест школьной тревожности (тест Филлипса) поможет определить Ваш уровень.

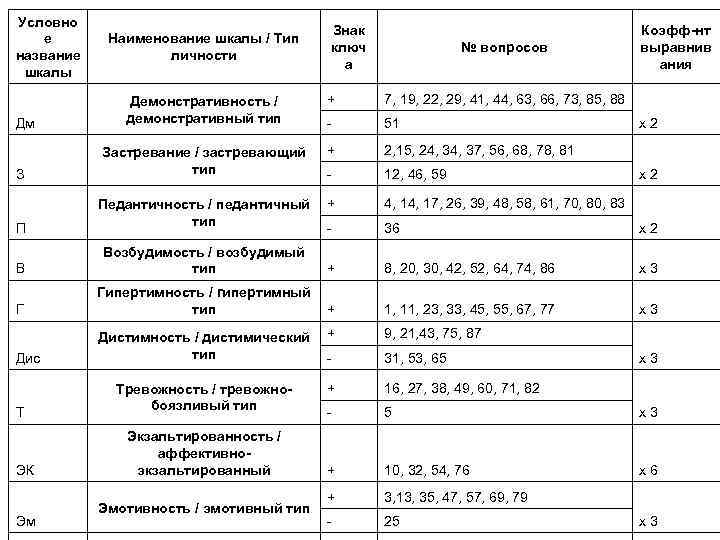

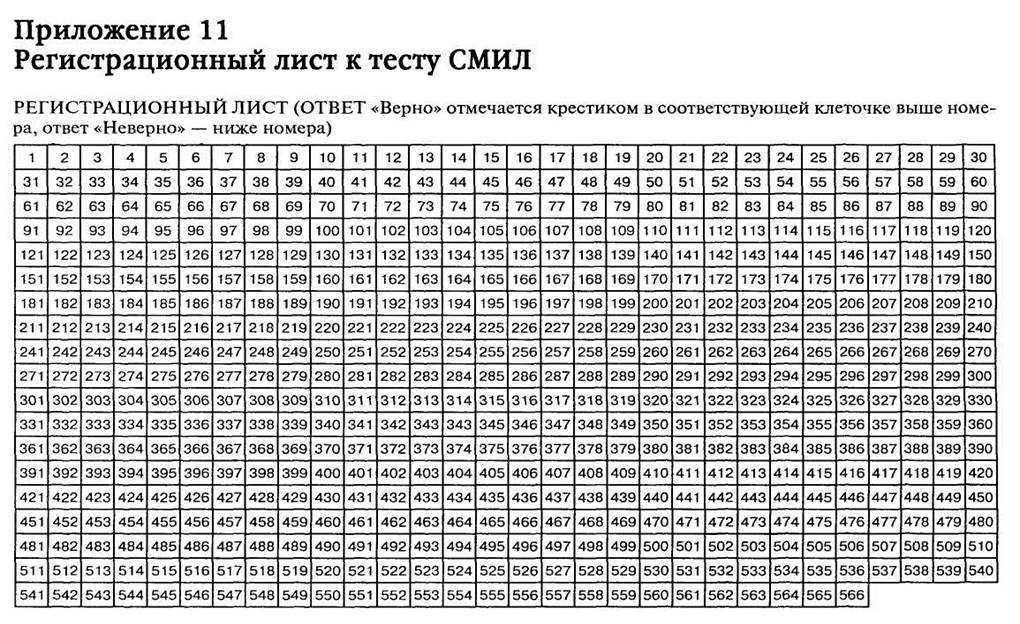

Бланковые психологические тесты 1. Методика многофакторного исследования личности Р. Методика диагностики уровня субъективного контроля Дж.

Наиболее значительным фактором, вызывающим отрицательные эмоции у младших подростков, продолжает оставаться школьная жизнь. Причем этот фактор выражен сильнее у девочек, чем у мальчиков. Тревогу часто испытывают не только двоечники, но и школьники, которые хорошо и даже отлично учатся, ответственно относятся к учебе, общественной жизни, школьной дисциплине. Однако это видимое благополучие достается им неоправданно большой ценой и чревато срывами, особенно при резком усложнении деятельности. У таких школьников отмечаются выраженные вегетативные реакции, неврозоподобные и психосоматические нарушения.

Тесты Опросы Кроссворды Логические игры Диалоги. Методика диагностики уровня школьной тревожности Филлипса Тест направлен на изучение уровня и характера тревожности, связанной со школой у детей младшего и среднего школьного возраста.

Данный тест, направленный на исследование ваших потребностей и мотиваций в вашей жизни, представляет собой совокупность трех тестов, которые позволят более точно определить именно ту потребность, мотивацию, цель, которая для вас является желаемой, интересующей и актуальной по жизни.

Написать в Whatsapp. Данное учебное заведение является одним из старейших в США. Академия Филлипса была создана в году Самюэлем Филлипсом.

Расшифровка SSL с помощью Wireshark — Расшифровка HTTPS: пошаговое руководство

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

Вы когда-нибудь пробовали использовать Wireshark для мониторинга веб-трафика? Вы, наверное, столкнулись с проблемой? Многие из них зашифрованы. Вот как я расшифровываю SSL с помощью Wireshark.

Если вы когда-либо пытались использовать Wireshark для мониторинга веб-трафика, вы, вероятно, сталкивались с проблемой — многие из них передаются в зашифрованном виде.

Фактически, большинство сайтов используют шифрование SSL или Transport Layer Security (TLS) для обеспечения безопасности своих пользователей.

Повсеместное шифрование — это хорошо, если вы делаете покупки на Amazon, но это настоящая проблема, когда вы пытаетесь администрировать сеть. Вот как я расшифровываю SSL с помощью Wireshark.

В этом посте мы рассмотрим:

- Что такое Wireshark и шифрование SSL?

- Использование предварительного главного секретного ключа для расшифровки SSL и TLS

- Использование ключа RSA для расшифровки SSL

- Как Wireshark упрощает расшифровку SSL-трафика

- Часто задаваемые вопросы о дешифровании SSL Wireshark

Что такое Wireshark и шифрование SSL?

Wireshark — анализатор сетевого трафика ; это основная утилита, которую многие администраторы используют для устранения неполадок в своих сетях. В частности, он захватывает кадры — строительные блоки пакетов — и позволяет вам сортировать и анализировать их.

Используя Wireshark, вы можете просматривать трафик, проходящий через вашу сеть, и анализировать его, получая доступ к необработанным данным внутри фреймов.

SSL — это протокол шифрования, работающий на транспортном уровне модели OSI. Он использует различные методы шифрования для защиты данных при их перемещении по сети. Примечание. В этом руководстве я в основном буду ссылаться на SSL как на общий термин для SSL и TLS, его преемника.

SSL-шифрование усложняет использование Wireshark, поскольку не позволяет администраторам просматривать данные, которые несет каждый соответствующий пакет. Когда Wireshark настроен правильно, он может расшифровать SSL и восстановить вашу способность просматривать необработанные данные.

Убедитесь, что вы используете последнюю стабильную версию Wireshark.

Wireshark Загрузите последнюю стабильную версию

См. также: Альтернативы Wireshark для перехвата пакетов

Использование предварительного главного секретного ключа для расшифровки SSL и TLS

Использование предварительного главного секретного ключа для расшифровки SSL в Wireshark является рекомендуемым методом.

Предварительный секретный ключ генерируется клиентом и используется сервером для получения главного ключа, который шифрует трафик сеанса. Это текущий стандарт в криптографии, который обычно реализуется через Диффи-Хеллмана.

Ваш браузер можно настроить так, чтобы он регистрировал предварительный секретный ключ, который Wireshark использует для расшифровки сеансов SSL и TLS.

Вот шаги для расшифровки SSL и TLS с секретным ключом перед мастером:

- Установите переменную среды

- Запустите браузер

- Настройка Wireshark

- Захват и расшифровка сеансовых ключей

Когда вы закончите, вы сможете расшифровывать сеансы SSL и TLS в Wireshark без доступа к целевому серверу.

Установите переменную среды Windows

В системах Windows вам потребуется установить переменную среды с помощью утилиты Дополнительные параметры системы . Эта переменная с именем SSLKEYLOGFILE содержит путь, по которому хранятся предварительные секретные ключи.

Щелкните правой кнопкой мыши Мой компьютер и выберите Свойства в меню. Откроется меню системы .

Далее нажмите Дополнительные параметры системы в списке слева. Откроется окно Свойства системы .

На вкладке Дополнительно нажмите кнопку Переменные среды .

Нажмите кнопку New… под Переменные пользователя . Вы также можете создать переменную в разделе Системные переменные , если хотите регистрировать ключи SSL для каждого пользователя в системе, но я предпочитаю, чтобы она ограничивалась моим профилем.

В поле Имя переменной введите следующее:

SSLKEYLOGFILE

В поле Значение переменной введите путь к файлу журнала. Вы также можете нажать кнопку Browse file… и указать путь с помощью средства выбора файлов.

В качестве примечания: если вы создаете это как общесистемную переменную среды, вам нужно будет использовать соответствующие подстановочные знаки или сохранить файл в месте, доступном для всех пользователей. Например, вы можете выбрать %USERPROFILE%\App Data\ssl-keys.log или C:\ssl-keys.log .

Например, вы можете выбрать %USERPROFILE%\App Data\ssl-keys.log или C:\ssl-keys.log .

Когда вы закончите, нажмите OK и перейдите к следующему набору шагов.

Установите переменную среды Linux или Mac

В Linux и Mac вам необходимо установить переменную среды SSLKEYLOGFILE с помощью nano . В Linux переменная хранится в ~/.bashrc . На Mac вы создадите переменную в файле ~/.MacOSX/environment

Откройте терминал и используйте эту команду в Linux :

nano ~/.bashrc

Откройте Launchpad , нажмите Other this command 9034 для запуска терминала в Mac OSX :

nano ~/.bash_profile

Следующие шаги одинаковы для обеих операционных систем.

В конце файла добавьте следующую строку:

export SSLKEYLOGFILE=~/.ssl-key.log

Нажмите Ctrl+X, Y , чтобы сохранить изменения.

Закройте окно терминала и откройте другое, чтобы установить переменную, затем введите следующее, чтобы подтвердить, что она была установлена успешно: выше. /Users/comparitech/.ssl-key.log — это полный путь к моему журналу предварительного главного ключа SSL. Примечание. Вам нужно будет сделать свою заметку, которая будет отличаться от входа в Wireshark.

Теперь, когда переменная установлена, вы можете перейти к следующему набору шагов.

Запустите браузер и проверьте наличие файла журнала.

Прежде чем запускать Wireshark и настраивать его для расшифровки SSL с использованием предварительного главного ключа, необходимо запустить браузер и убедиться, что файл журнала используется.

Чтобы заполнить журнал, важно посетить сайт, на котором включен SSL. Я использую свой собственный сервер Apache для тестирования, но подойдет любой сайт. Одним из самых больших преимуществ использования общего ключа до мастер-класса является вам не нужен доступ к серверу для расшифровки SSL.

После посещения веб-сайта с поддержкой SSL проверьте файл на наличие данных. В Windows можно использовать Блокнот . В Linux или Mac используйте следующую команду:

cat ~/.ssl-log.key

В любой операционной системе ваш файл должен выглядеть так, как мой выше. После того, как вы подтвердите, что ваш браузер регистрирует предварительные мастер-ключи в выбранном вами месте, вы можете настроить Wireshark для использования этих ключей для расшифровки SSL.

Настройте Wireshark для расшифровки SSL

После того, как ваш браузер зарегистрирует предварительные мастер-ключи, пришло время настроить Wireshark для использования этих журналов для расшифровки SSL.

Откройте Wireshark и нажмите Изменить , затем Настройки . Откроется диалоговое окно Preferences , и слева вы увидите список элементов. Разверните Protocols , прокрутите вниз и щелкните SSL .

В списке параметров протокола SSL вы увидите запись для (Pre)-Master-Secret имя файла журнала . Перейдите к файлу журнала, который вы создали на предыдущем шаге, или просто вставьте путь.

Перейдите к файлу журнала, который вы создали на предыдущем шаге, или просто вставьте путь.

Когда вы закончите установку имени файла журнала (Pre)-Master-Secret , нажмите OK и вернитесь в Wireshark. Вы готовы двигаться дальше.

Запись по теме: Как использовать Wireshark

Захват сеанса и расшифровка SSL

Последний шаг — захватить тестовый сеанс и убедиться, что Wireshark успешно расшифровывает SSL.

- Запустите сеанс захвата без фильтрации, сверните его и откройте браузер.

- Посетите безопасный сайт, чтобы сгенерировать данные, и при необходимости установите фильтр отображения «ssl», чтобы свести к минимуму шум сеанса.

- Щелкните любой кадр, содержащий зашифрованные данные.

В моем случае я выберу тот, который содержит HTTP-трафик с текстовой/HTML-кодировкой, поскольку я хотел бы видеть исходный код, который веб-сервер отправляет в мой браузер. Но любые зашифрованные передачи, в которых используется предварительный секретный или закрытый ключ, будут работать с этим методом. Это включает в себя все данные, использующие Perfect Forward Encryption (PFE) через Diffie-Hellman или аналогичные обмены ключами.

Это включает в себя все данные, использующие Perfect Forward Encryption (PFE) через Diffie-Hellman или аналогичные обмены ключами.

После того, как вы выбрали зашифрованный фрейм данных, посмотрите на представление байтов пакетов и, в частности, на вкладки под представлением. Вы должны увидеть запись для расшифрованных данных SSL , среди прочего.

Вы заметите, что моя сессия по-прежнему выглядит так, как будто она полна мусора, и HTML не виден. Это потому, что мой веб-сервер (и большинство серверов Apache) по умолчанию используют сжатие GZIP.

При нажатии на Несжатое тело объекта , которая появляется только в этом случае с включенной расшифровкой SSL, вы можете просмотреть исходный код сайта. Например, вот элемент заголовка страницы Apache по умолчанию в виде открытого текста.

Использование ключа RSA для расшифровки SSL

Ранее вы могли заметить, что Wireshark имеет поле, позволяющее загружать ваши ключи RSA и использовать их для расшифровки SSL. На практике расшифровка ключа RSA устарела .

На практике расшифровка ключа RSA устарела .

Причина, по которой расшифровка SSL с помощью ключа RSA больше не используется, заключается в том, что Perfect Forward Encryption (PFE) сделал его устаревшим. Сеансы, согласованные с Диффи-Хеллманом, не используют ключ RSA напрямую; вместо этого они генерируют одноразовый ключ, хранящийся только в оперативной памяти, который шифруется с помощью ключа на диске.

Если вы ранее использовали ключ RSA для декодирования трафика, и он перестал работать, вы можете подтвердить, что целевая машина использует обмены Диффи-Хеллмана, включив ведение журнала SSL.

Чтобы включить ведение журнала, нажмите Изменить в меню панели инструментов и выберите Настройки . Разверните пункт меню Protocols слева и прокрутите вниз до SSL . Отсюда вы можете нажать кнопку Browse и указать местоположение вашего журнала SSL.

После установки местоположения все взаимодействия SSL будут регистрироваться в указанном файле.

Захватите сеанс с хостом с поддержкой SSL, затем проверьте журналы. В частности, вы должны прокручивать, пока не найдете кадр, в котором было согласовано рукопожатие TLS. Вполне вероятно, что вы увидите контрольную запись DHE в строке шифра.

Это означает, что обмен ключами Диффи-Хеллмана разрешен. В моем случае Apache специально использует Диффи-Хеллмана с ключами эллиптической кривой, что обозначается строкой ЭКДГЭ .

Прокрутите немного дальше, и вы, вероятно, увидите, что главный секрет не может быть найден.

Если ваши журналы выглядят так, и вы не можете расшифровать данные с помощью ключа RSA, у вас нет другого выбора, кроме как переключиться на метод pre-master secret выше.

Поскольку PFE становится стандартной практикой, а TLSv1.3, вероятно, вызывает проблему, простое расшифрование ключа RSA устарело и не должно использоваться.

Wireshark упрощает расшифровку SSL-трафика

Мне очень нравится, как Wireshark обрабатывает процесс расшифровки SSL. Криптография сложна, и стандарты постоянно меняются, чтобы быть более безопасными. Но как только Wireshark и ваша среда настроены правильно, все, что вам нужно сделать, это перейти на вкладки для просмотра расшифрованных данных. Нет ничего проще.

Криптография сложна, и стандарты постоянно меняются, чтобы быть более безопасными. Но как только Wireshark и ваша среда настроены правильно, все, что вам нужно сделать, это перейти на вкладки для просмотра расшифрованных данных. Нет ничего проще.

Связанные сообщения:

- Исправление общего запуска WireShark «интерфейсы не найдены» Проблема

- Шпаргалка Wireshark

- Как запустить удаленный захват пакетов с помощью Wireshark и tcpdump

- Идентификация оборудования с помощью поиска OUI в Wireshark

Часто задаваемые вопросы о расшифровке SSL в Wireshark s

Как читать пакеты TLS в Wireshark?

Выполните следующие действия, чтобы прочитать пакеты TLS в Wireshark:

- Запустите сеанс захвата пакетов в Wireshark.

- В верхней строке меню нажмите Изменить , а затем выберите Настройки в раскрывающемся меню.

- В окне настроек разверните 9узел 0034 Protocols в дереве меню слева.

- Щелкните SSL. На главной панели окна отобразятся настройки протокола.

- Введите имя файла и выберите расположение для файла отладки SSL .

- Щелкните в списке ключей RSA и выберите Изменить , а затем Новый .

- Заполните информационные поля во всплывающем окне: IP-адрес , Порт , Протокол (который будет HTTPS), Ключевой файл и Пароль . Нажмите ОК .

- Щелкните OK на экране настроек.

Поле данных в нижней части главной страницы Wireshark покажет расшифрованное содержимое пакета.

Как работает двустороннее рукопожатие SSL?

Двустороннее рукопожатие SSL аутентифицирует как сервер, так и клиент. Вот шаги, которые выполняются в этом процессе:

- Client hello : отправляется с клиента на сервер и включает в себя поддерживаемые наборы шифров и совместимость версий TLS.

- Server hello : отправлено с сервера клиенту в ответ.

Он содержит ссылку на публичный сертификат сервера и запрос на получение такого же обратно от клиента.

Он содержит ссылку на публичный сертификат сервера и запрос на получение такого же обратно от клиента. - Браузер проверяет сертификат сервера и, если все в порядке, отправляет ссылку на собственный сертификат.

- Сервер проверяет сертификат клиента. Если все в порядке, продолжается установление сеанса.

Можно ли расшифровать пассивно прослушиваемый трафик SSL/TLS?

Да. Однако вам всегда понадобится ключ RSA для расшифровки трафика. Его можно было получить законными методами и с разрешения, или его можно было выманить из источника трафика с помощью стратегии «человек посередине».

ДЕКОДИРОВАНИЕ/ДЕШИФРОВАНИЕ НА ОСНОВЕ ПОКАЗАТЕЛЯ БЕЗОПАСНОСТИ

Настоящее изобретение относится к области электронных систем безопасности и, в частности, к системе защиты от копирования/воспроизведения, которая управляет процессом декодирования или дешифрования на основе показателя безопасности, определяемого получателем сообщения. материал с защищенным контентом.

Потребность в системах защиты материалов, охраняемых авторским правом, от незаконного копирования и распространения продолжает расти. В то же время неудовлетворенность надежностью таких систем защиты затормозила внедрение этих систем.

Особую озабоченность вызывает проблема «ложных срабатываний», когда система защиты отказывается воспроизводить авторизованную копию контента. Потребители будут очень недовольны продуктом, который отказывается воспроизводить разрешенные материалы, а поставщик продукта, завоевавший репутацию производителя, препятствующего воспроизведению разрешенных материалов, скорее всего, потеряет значительные объемы продаж, включая продажи будущих продуктов. Точно так же продукт, получивший репутацию продукта, который требует много времени для воспроизведения авторизованных материалов, повлияет на продажи поставщика.

И наоборот, проблема «ложных срабатываний», когда система защиты позволяет воспроизводить неавторизованный материал, влияет на продажи авторизованного контента, а система, демонстрирующая высокий уровень ложных срабатываний, может не получить одобрения поставщиков контента.

Ниже приведены примеры распространенных методов обеспечения безопасности и примеры их ограничений.

Водяные знаки обычно используются для защиты содержимого. Водяной знак разработан таким образом, что его удаление отрицательно скажется на качестве защищенного материала, однако его присутствие не повлияет отрицательно на качество материала. В большинстве систем защиты водяной знак содержит информацию, которую необходимо расшифровать, чтобы определить, является ли мгновенная копия материала действительной копией. Поскольку водяной знак должен быть практически «невидимым», величина сигнала водяного знака должна быть значительно меньше величины материала, а декодирование информации, содержащейся в водяном знаке, может привести к ошибкам, особенно при обработке материала между источник материала и детектор водяного знака вносят шум на уровне амплитуды сигнала водяного знака или близком к нему.

Чтобы улучшить потенциальное отношение сигнал-шум сигнала водяного знака, некоторые системы защиты существенно уменьшают полосу пропускания сигнала водяного знака; однако такое сокращение ограничивает объем информации, которая может содержаться в водяном знаке, и/или увеличивает время, необходимое для получения водяного знака и определения авторизации материала. Альтернативно, в материале может быть закодировано несколько водяных знаков, и разрешение на доступ к материалу основывается на доле водяных знаков, которые успешно аутентифицированы.

Альтернативно, в материале может быть закодировано несколько водяных знаков, и разрешение на доступ к материалу основывается на доле водяных знаков, которые успешно аутентифицированы.

Биометрические меры также были предложены для контроля доступа к защищенному контенту. Как правило, биометрический признак считывается или выбирается сенсорным устройством, и параметры, связанные с образцом, сохраняются для сравнения с параметрами, связанными с другими образцами биометрического признака. Для простоты ссылки термин биометрическая или биометрическая мера используется в дальнейшем для обозначения параметров, связанных с воспринятым или выбранным биометрическим признаком. Так, например, термин «отпечаток пальца» включает любые параметры, которые обычно получают из изображения кончика пальца человека.

В примере биометрической системы безопасности отпечаток пальца покупателя используется для генерации ключа для шифрования контента при его покупке. В такой системе приемное устройство сконфигурировано для аналогичной генерации ключа для расшифровки материала контента на основе отпечатка пальца пользователя. Если для создания ключа шифрования и ключа дешифрования используется один и тот же палец, то зашифрованный материал будет правильно расшифрован на принимающем устройстве.

Если для создания ключа шифрования и ключа дешифрования используется один и тот же палец, то зашифрованный материал будет правильно расшифрован на принимающем устройстве.

В другом примере биометрической системы безопасности отпечаток пальца покупателя (или другой биометрический признак) закодирован в виде водяного знака, встроенного в приобретенную копию материала контента. Принимающая система декодирует водяной знак и сравнивает отпечаток пальца покупателя с отпечатком пальца пользователя, а затем воспроизводит защищенный материал только в том случае, если отпечатки пальцев совпадают.

Однако хорошо известно, что биометрические данные меняются со временем, и каждое показание биометрического показателя может различаться в зависимости от конкретного используемого устройства, ориентации биометрического признака относительно сенсорного устройства, уровня помех между биометрическими признаками сенсорное устройство, четкость биометрического признака и так далее. Как известно специалистам в области криминалистики, например, дисперсия, присутствующая в различных экземплярах отпечатков пальцев человека, требует экспертного анализа для установления совпадения.

Существуют и другие методы контроля доступа к защищенным материалам, ни один из которых не является безошибочным. Каждый известный метод демонстрирует некоторую вероятность ошибки, состоящую из двух компонентов: вероятность ложноположительных результатов (предоставление неразрешенных материалов) и вероятность ложноотрицательных результатов (предотвращение представления разрешенных материалов). Вероятность ошибки можно контролировать, изменяя параметры, связанные с тестом (например, вышеупомянутое уменьшение полосы пропускания водяного знака для увеличения отношения сигнал/шум), но, как правило, с неблагоприятными побочными эффектами (такими как вышеупомянутое более длительное время обработки водяного знака). и/или уменьшенное содержание информации о водяных знаках). Кроме того, как известно в данной области техники, уменьшение одного компонента ошибки (ложноположительного или ложноотрицательного) обычно приводит к увеличению другого компонента ошибки.

Учитывая, что все известные системы безопасности подвержены вероятности ошибок, существует необходимость контролировать влияние таких ошибок.

Целью настоящего изобретения является динамическое управление вероятностью ложноотрицательных и ложноположительных результатов. Еще одной целью настоящего изобретения является динамическое управление визуализацией материала контента на основе меры уверенности в том, что материал является авторизованным материалом. Еще одной целью настоящего изобретения является динамическое управление визуализацией материала контента на основе факторов, связанных с воспроизводимым материалом.

Эти и другие объекты достигаются с помощью метода и системы, которые обеспечивают оценку безопасности, соответствующую вероятности того, что полученный материал контента авторизован для воспроизведения, и управляют визуализацией материала на основе оценки безопасности. Показатель безопасности можно сравнить с критерием безопасности, связанным с визуализируемым материалом, так что разные материалы налагают разные ограничения. Оценка безопасности также может контролировать уровень качества/верности воспроизведения материала, так что, например, высококачественная копия материала предоставляется только тогда, когда установлена высокая степень уверенности в том, что предоставление копии разрешено. .

.

Изобретение поясняется более подробно и в качестве примера со ссылкой на прилагаемые чертежи, на которых:

РИС. 1 иллюстрирует примерную блок-схему системы безопасности в соответствии с данным изобретением.

РИС. 2 иллюстрирует примерную блок-схему системы безопасности, которая динамически управляет визуализацией защищенного контента в соответствии с настоящим изобретением.

РИС. 3 иллюстрирует примерную блок-схему системы безопасности, которая динамически управляет уровнем качества воспроизведения материала защищенного контента в соответствии с этим изобретением.

На всех чертежах одна и та же ссылочная позиция относится к одному и тому же элементу или элементу, который выполняет по существу одну и ту же функцию. Чертежи включены для иллюстративных целей и не предназначены для ограничения объема изобретения.

РИС. 1 иллюстрирует примерную блок-схему системы безопасности в соответствии с данным изобретением. Система безопасности включает в себя приемник 110 , который принимает материал 101 защищенного контента, декодер 140 , который преобразует защищенный материал в визуализируемую форму, оценщик безопасности 120 , который определяет меру безопасности 125 , связанную с материалом контента 101 , и контроллер безопасности 150 , который управляет декодером 30090 1 на основании меры безопасности 125 .

Декодер 140 включает любое из множества устройств, которые используются для обеспечения контролируемого рендеринга материала 101 . В варианте осуществления, использующем зашифрованную форму материала 101 контента, например, декодер 140 включает в себя дешифратор, который сконфигурирован для дешифрования материала на основе информации, предоставленной контроллером 150 . В альтернативном или дополнительном варианте осуществления декодер , 140, может быть сконфигурирован так, чтобы он включался или отключался контроллером , 150, , или может быть сконфигурирован для обеспечения различных степеней точности/качества вывода на основе управляющего сигнала от контроллера 9.0034 150 , как описано ниже.

В примере на фиг. 1, оценщик 120 безопасности сконфигурирован для приема информации 115 безопасности, содержащейся в материале контента, от приемника 110 , как это могло бы использоваться, например, в системе безопасности на основе водяных знаков. Кроме того, оценщик безопасности 120 получает аутентификационную информацию 121 , которая используется для проверки авторизации материала содержимого 9.0034 101 на основании информации о безопасности 115 . Например, в материал 101 может быть встроен водяной знак, включающий серийный номер авторизованного диска. Приемник 110 сконфигурирован для предоставления этого водяного знака оценщику безопасности 120 в качестве информации 115 безопасности, а дисковод (не показан), который предоставляет материал содержимого 101 , предоставляет серийный номер диска из какой материал 101 был получен в качестве аутентификационной информации 121 .

Кроме того, оценщик безопасности 120 получает аутентификационную информацию 121 , которая используется для проверки авторизации материала содержимого 9.0034 101 на основании информации о безопасности 115 . Например, в материал 101 может быть встроен водяной знак, включающий серийный номер авторизованного диска. Приемник 110 сконфигурирован для предоставления этого водяного знака оценщику безопасности 120 в качестве информации 115 безопасности, а дисковод (не показан), который предоставляет материал содержимого 101 , предоставляет серийный номер диска из какой материал 101 был получен в качестве аутентификационной информации 121 .

Оценщик безопасности 120 применяет соответствующие тесты, чтобы определить, является ли материал содержания 101 авторизованным/действительным, используя методы, распространенные в данной области техники. Однако, в отличие от обычных систем безопасности, блок 120 оценки безопасности по настоящему изобретению обеспечивает количественную оценку 125 вместо обычного бинарного определения прохождения/непрохождения. Например, если аутентификация основана на сравнении серийных номеров, оценка 125 может основываться на количестве совпадающих битов серийных номеров, учитывая, что декодирование серийного номера из водяного знака может быть процессом, подверженным ошибкам. Аналогичным образом, если аутентификация основана на сравнении биометрических данных, оценка 125 может быть основана на степени совпадения между биометрическими данными, например, на количестве совпадающих характерных точек в паре отпечатков пальцев.

Например, если аутентификация основана на сравнении серийных номеров, оценка 125 может основываться на количестве совпадающих битов серийных номеров, учитывая, что декодирование серийного номера из водяного знака может быть процессом, подверженным ошибкам. Аналогичным образом, если аутентификация основана на сравнении биометрических данных, оценка 125 может быть основана на степени совпадения между биометрическими данными, например, на количестве совпадающих характерных точек в паре отпечатков пальцев.

Из-за вышеупомянутого низкого отношения сигнал/шум, обычно связанного с водяными знаками, и/или из-за вышеупомянутой высокой изменчивости биометрических данных, материал защищенного содержимого 101 часто избыточно кодируется информацией о безопасности 115 . Кроме того, в ряде систем безопасности используются множественные, но не обязательно избыточные идентификаторы безопасности, чтобы обеспечить средства для постоянной проверки достоверности материала 101 . В другом примере предоставления количественной оценки, даже если конкретный тест дает только двоичный результат, оценщик безопасности 120 может быть сконфигурирован для предоставления оценки безопасности 125 , который основан на доле тестов, которые были пройдены или не пройдены, и/или основан на среднем балле ряда тестов. Эти и другие способы обеспечения оценки безопасности на основе информации о безопасности, связанной с защищенным материалом, будут очевидны специалистам в данной области техники с учетом этого раскрытия.

В другом примере предоставления количественной оценки, даже если конкретный тест дает только двоичный результат, оценщик безопасности 120 может быть сконфигурирован для предоставления оценки безопасности 125 , который основан на доле тестов, которые были пройдены или не пройдены, и/или основан на среднем балле ряда тестов. Эти и другие способы обеспечения оценки безопасности на основе информации о безопасности, связанной с защищенным материалом, будут очевидны специалистам в данной области техники с учетом этого раскрытия.

В соответствии с первым аспектом настоящего изобретения контроллер безопасности 150 использует показатель безопасности 125 от оценщика 9 безопасности.0034 120 и критерии безопасности 151 для управления декодером 140 . Этот критерий безопасности 151 может принимать различные формы, как подробно описано ниже, но основная цель критериев 151 состоит в том, чтобы позволить контроллеру безопасности 150 динамически управлять декодером 140 на основе связанной информации. с материалом содержания 101 . Для целей настоящего изобретения термин динамическое управление включает обеспечение различного управления в разное время. Различные элементы управления могут быть применены к одному и тому же контенту 9.0034 101 обрабатывается или может применяться к различным экземплярам материала 101 .

с материалом содержания 101 . Для целей настоящего изобретения термин динамическое управление включает обеспечение различного управления в разное время. Различные элементы управления могут быть применены к одному и тому же контенту 9.0034 101 обрабатывается или может применяться к различным экземплярам материала 101 .

В первом примере критериев безопасности 151 поставщик материала 101 контента может связать минимальный требуемый уровень безопасности с материалом 101 контента, при этом чем выше уровень, тем строже контроль над визуализация материала 101 . Если оценка безопасности 125 выше минимально необходимого уровня безопасности, контроллер безопасности 150 позволяет декодеру 140 продолжить визуализацию материала содержимого 101 ; в противном случае рендеринг прекращается.

Если оценщик 120 безопасности сконфигурирован для предоставления текущей оценки, связанной с материалом 101 , на основе, например, повторных тестов или продолжающихся тестов, контроллер безопасности 150 может быть настроен на прекращение рендеринга всякий раз, когда оценка безопасности падает ниже минимального уровня, связанного с этим содержимым 101 . В качестве альтернативы поставщик может связать набор критериев 151 с материалом 101 контента, например, начальный уровень, необходимый для начала рендеринга, и более высокий уровень, необходимый для продолжения после определенной точки. Таким образом, время задержки в начале воспроизведения материала может быть уменьшено, в то же время гарантируя высокий уровень безопасности для воспроизведения существенной части материала контента.

В качестве альтернативы поставщик может связать набор критериев 151 с материалом 101 контента, например, начальный уровень, необходимый для начала рендеринга, и более высокий уровень, необходимый для продолжения после определенной точки. Таким образом, время задержки в начале воспроизведения материала может быть уменьшено, в то же время гарантируя высокий уровень безопасности для воспроизведения существенной части материала контента.

В еще одном варианте формальные статистические тесты могут применяться контроллером безопасности 150 , и провайдер может связать критерии прохождения/непрохождения, такие как требуемый уровень достоверности результата теста для прекращения рендеринга. В случае нескольких непрерывных оценок оценщиком безопасности 120 использование последовательного теста, такого как тест последовательного отношения вероятностей (SPRT), особенно хорошо подходит для определения того, разрешить ли визуализацию, продолжить тестирование или предотвратить рендеринг.

Особо следует отметить, что в соответствии с данным изобретением различные критерии 151 может быть связан с другим содержимым 101 . Таким образом, поставщик материала 101 контента может эффективно контролировать вышеупомянутые коэффициенты ложноотрицательных и ложноположительных ошибок. Если провайдер считает, что затраты на незаконное копирование перевешивают затраты на потенциально надоедливых клиентов со строгим контролем и потенциальными ложноотрицательными результатами, провайдер может установить высокие критерии безопасности 151 . С другой стороны, если провайдер беспокоится о том, чтобы завоевать репутацию продавца сложного для воспроизведения материала 101 , провайдер может понизить критерии 151 , чтобы уменьшить вероятность ложноотрицательных результатов, даже если вероятность воспроизведения несанкционированного материала увеличивается.

Благодаря использованию настоящего изобретения стороне, наиболее затронутой защитой авторских прав, предоставляется контроль над этой защитой с сопутствующими преимуществами и недостатками, а продавец оборудования для воспроизведения освобождается от ответственности за определение надлежащего баланса между ложноотрицательными и ложноположительными ошибками. В качестве альтернативы, если поставщики не желают брать на себя эту ответственность и устанавливать критерии безопасности, поставщик оборудования может использовать эту возможность для настройки уровня безопасности для достижения приемлемого уровня ложноотрицательных результатов на основе фактического практического опыта и отзывов пользователей. Точно так же, если предположить, что разные поставщики контента 101 могут иметь разные уровни надежности для информации о безопасности 115 , например, разные уровни отношения сигнал/шум, поставщик оборудования для визуализации может выбрать принудительное применение разных уровней безопасности в зависимости от поставщика материала 101 , чтобы избежать недостатков информации о безопасности 115 , связанных с оборудованием для визуализации поставщика.

В качестве альтернативы, если поставщики не желают брать на себя эту ответственность и устанавливать критерии безопасности, поставщик оборудования может использовать эту возможность для настройки уровня безопасности для достижения приемлемого уровня ложноотрицательных результатов на основе фактического практического опыта и отзывов пользователей. Точно так же, если предположить, что разные поставщики контента 101 могут иметь разные уровни надежности для информации о безопасности 115 , например, разные уровни отношения сигнал/шум, поставщик оборудования для визуализации может выбрать принудительное применение разных уровней безопасности в зависимости от поставщика материала 101 , чтобы избежать недостатков информации о безопасности 115 , связанных с оборудованием для визуализации поставщика.

Кроме того, благодаря использованию этого изобретения поставщик информации о контенте 101 предоставляется возможность снизить вероятность предотвращения воспроизведения разрешенных материалов, поскольку уменьшаются ожидаемые убытки от разрешения воспроизведения неавторизованных материалов. Например, при наличии незаконных копий потеря дохода от продажи разрешенных копий фильма с высоким рейтингом, когда фильм впервые выпущен для распространения, может быть значительной. С другой стороны, ожидаемый доход через год или два после распространения значительно меньше, и, следовательно, ожидаемая потеря дохода из-за нелегальных копий соответственно меньше. Аналогичным образом, ожидаемый доход от фильма с низким рейтингом существенно меньше, чем ожидаемый доход от фильма с высоким рейтингом, и, таким образом, ожидаемая потеря дохода от незаконных копий фильмов с низким рейтингом будет значительно меньше, чем потери от продажи фильмов с низким рейтингом. незаконные копии фильмов с высоким рейтингом. Используя это изобретение, поставщик контента 101 может изменить критерии 151 на основе ожидаемой потери дохода для конкретного материала контента 101 . Аналогичным образом, в случае, если поставщики материала 101 не предоставляют критерии безопасности 151 , поставщик принимающего оборудования может реализовать другие критерии 151 на основе своевременности материала 101 .

Например, при наличии незаконных копий потеря дохода от продажи разрешенных копий фильма с высоким рейтингом, когда фильм впервые выпущен для распространения, может быть значительной. С другой стороны, ожидаемый доход через год или два после распространения значительно меньше, и, следовательно, ожидаемая потеря дохода из-за нелегальных копий соответственно меньше. Аналогичным образом, ожидаемый доход от фильма с низким рейтингом существенно меньше, чем ожидаемый доход от фильма с высоким рейтингом, и, таким образом, ожидаемая потеря дохода от незаконных копий фильмов с низким рейтингом будет значительно меньше, чем потери от продажи фильмов с низким рейтингом. незаконные копии фильмов с высоким рейтингом. Используя это изобретение, поставщик контента 101 может изменить критерии 151 на основе ожидаемой потери дохода для конкретного материала контента 101 . Аналогичным образом, в случае, если поставщики материала 101 не предоставляют критерии безопасности 151 , поставщик принимающего оборудования может реализовать другие критерии 151 на основе своевременности материала 101 . , рейтинг материала 101 и так далее.

, рейтинг материала 101 и так далее.

Для передачи критериев безопасности 151 контроллеру безопасности 150 может использоваться любой из множества методов. В прямом варианте осуществления критерии 151 безопасности могут содержаться в метаинформации, предоставленной с материалом 101 контента. Например, критерии безопасности 151 могут быть включены в оглавление, которое обычно предоставляется на компакт-дисках и DVD-дисках, или в синопсисы, предоставляемые в широковещательных передачах. В альтернативном варианте критерии безопасности 151 можно получить через онлайн-соединение с веб-сайтом, связанным с поставщиком материала 101 , поставщиком принимающего оборудования или третьей стороной, например ассоциацией производителей видео или аудио. .

В примерном сценарии критериев безопасности, определяемых поставщиком 151 , или критериев безопасности, определяемых продуктом 151 , критерии безопасности 151 могут быть основаны на текущей дате, а контроллер безопасности 150 сконфигурирован для управления декодером 140 на основе разницы между текущей датой и датой, связанной с материалом контента 101 , такой как дата авторского права, найденная в метаданных, связанных с материалом 101 . Если, например, материалу 101 меньше года, контроллер безопасности 150 может быть настроен на предотвращение воспроизведения материала 101 до очень высокой оценки безопасности 9.0034 125 достигнуто. С другой стороны, если материалу 101 десять лет, контроллер 150 может разрешить визуализацию материала 101 , даже если показатель безопасности 125 низкий. Точно так же контроллер безопасности 150 может включать в себя память, которая включает в себя «популярные» элементы, такие как имена популярных в настоящее время актеров и актрис, популярных в настоящее время продюсеров и режиссеров и так далее. В таком варианте осуществления критерии безопасности 151 могут быть метаданными, связанными с материалом 101 , и если контроллер 150 обнаружит совпадение между метаданными и «популярным» элементом, будет присвоен более высокий уровень оценки безопасности 125 . требуется для разрешения рендеринга материала 101 .

Если, например, материалу 101 меньше года, контроллер безопасности 150 может быть настроен на предотвращение воспроизведения материала 101 до очень высокой оценки безопасности 9.0034 125 достигнуто. С другой стороны, если материалу 101 десять лет, контроллер 150 может разрешить визуализацию материала 101 , даже если показатель безопасности 125 низкий. Точно так же контроллер безопасности 150 может включать в себя память, которая включает в себя «популярные» элементы, такие как имена популярных в настоящее время актеров и актрис, популярных в настоящее время продюсеров и режиссеров и так далее. В таком варианте осуществления критерии безопасности 151 могут быть метаданными, связанными с материалом 101 , и если контроллер 150 обнаружит совпадение между метаданными и «популярным» элементом, будет присвоен более высокий уровень оценки безопасности 125 . требуется для разрешения рендеринга материала 101 .

В другом примерном варианте осуществления критерии безопасности 151 могут зависеть от функции, обеспечиваемой декодером 140 . То есть, например, критерии безопасности изготовления копии материала 101 могут быть установлены значительно выше, чем критерии безопасности для простого воспроизведения материала 101 . Таким образом, пользователь, который использует декодер 140 для воспроизведения защищенного материала 101 , с меньшей вероятностью будет подвержен ложноотрицательному определению, чем пользователь, который использует декодер 140 для создания копий материала. 101 .

Эти и другие методы определения и определения критериев безопасности 151 , на котором основывается определение предоставления управления на основе показателя безопасности 125 , будет очевиден специалисту в данной области техники с учетом этого раскрытия.

РИС. 2 иллюстрирует примерную блок-схему системы безопасности, которая динамически управляет визуализацией защищенного контента в соответствии с настоящим изобретением, которая может использоваться в системе безопасности по фиг. 1.

1.

В 210 определяются критерии безопасности, например, с использованием одного из описанных выше способов. Не показано, если критерий безопасности равен нулю, контроллер 150 на фиг. 1 сконфигурирован так, чтобы разрешить неограниченную визуализацию материала 101 контента, и избегается последующий подробный процесс.

По адресу 220 принимается материал содержимого или принимается следующий сегмент материала содержимого, из которого извлекается информация о безопасности.

В 230 выполняется тест/оценка безопасности, например, как подробно описано выше в отношении оценщика 120 на фиг. 1, и определяется показатель безопасности. Как показано пунктирной линией из блока 230 на фиг. 2, тест/оценка безопасности может постоянно повторяться. Оценка безопасности из блока 230 может предоставляться постоянно или после выполнения определенных критериев, таких как получение и проверка минимального количества сегментов материала контента.

В 240 выходные данные блока проверки безопасности 230 оцениваются относительно критериев безопасности, определенных в 210 . На основе этой оценки осуществляется управление декодированием/дешифрованием материала контента на этапе 9.0034 250 . Это управление может быть простым управлением включением/выключением или переменным управлением, как дополнительно обсуждается ниже.

В соответствии со вторым аспектом данного изобретения контроллер 150 безопасности и декодер 140 сконфигурированы для обеспечения различных уровней качества/верности воспроизведения материала 101 контента. Этот аспект может быть реализован совместно или независимо от использования контролируемых критериев безопасности 151 , рассмотренный выше.

Поскольку количественная оценка 125 предоставляется оценщиком безопасности 120 , контроллер безопасности 150 может быть сконфигурирован для обеспечения различных степеней управления декодером 140 .

В прямом варианте осуществления этого аспекта изобретения декодер 140 сконфигурирован для усечения младших битов воспроизводимой версии материала 101 контента. Степень усечения в этом варианте определяется контроллером безопасности 150 , на основании оценки безопасности 125 . Необязательно, контроллер 150 безопасности определяет степень усечения на основании оценки 125 безопасности относительно критериев 151 безопасности.

В более сложном варианте контроллер 150 управляет уровнем декодирования материала контента в прогрессивном декодере 140 . Как известно в данной области техники, некоторые схемы кодирования кодируют или шифруют контент 9.0034 101 в иерархическом порядке. На верхнем уровне иерархии кодируются только наиболее заметные признаки материала. На каждом последующем уровне иерархии кодируются дополнительные уровни детализации или разрешения.

РИС. 3 иллюстрирует примерную блок-схему системы безопасности, которая динамически управляет уровнем качества воспроизведения прогрессивно кодированного материала контента.

В 310 количество уровней кодирования определяется, как правило, из информации «заголовка», связанной с материалом контента. В 320 количество уровней декодирования определяется на основе количества уровней кодирования и показателя безопасности, определенного для текущего материала контента, необязательно скорректированного на основе критериев безопасности. Например, высокая оценка безопасности по отношению к критериям безопасности приведет к тому, что количество уровней декодирования будет установлено равным количеству уровней кодирования. С другой стороны, низкая оценка безопасности по отношению к критериям безопасности приведет к меньшему количеству уровней декодирования, чем уровней кодирования.

Цикл 330 — 350 последовательно декодирует на 340 каждый из уровней кодирования до определенного количества уровней декодирования на основе показателя безопасности, связанного с текущим материалом контента.

Управляя качеством воспроизведения материала контента, поставщик контента или поставщик оборудования могут уменьшить неудовлетворенность, которую пользователь авторизованного материала контента может испытывать из-за чрезмерно строгих ограничений безопасности, разрешая воспроизведение подозрительно незаконного материала, хотя и на более низком уровне качества.

Аналогичным образом, контролируя качество воспроизведения на основе меры безопасности, связанной с материалом контента, можно уменьшить распространение незаконных копий. Например, если предполагается, что незаконная копия материала контента обычно имеет более низкий показатель безопасности, каждая последующая копия будет иметь качество ниже максимального, и их рыночная стоимость будет снижена.

Точно так же качество рендеринга можно контролировать на основе предполагаемого использования рендеринга. То есть, например, определение количества уровней декодирования или определение количества усеченных битов может зависеть от того, выполняется ли воспроизведение для создания копии материала или просто для воспроизведения материала.

Вышеизложенное просто иллюстрирует принципы изобретения. Таким образом, будет понятно, что специалисты в данной области техники смогут разработать различные устройства, которые, хотя и не описаны или не показаны здесь явно, воплощают принципы изобретения и, таким образом, находятся в рамках сущности и объема следующей формулы изобретения.

При толковании этих пунктов формулы изобретения следует понимать, что:

а) слово «содержащий» не исключает наличия других элементов или действий, кроме перечисленных в данном пункте формулы изобретения;

b) слово «а» или «ан», предшествующее элементу, не исключает наличия множества таких элементов;

в) любые ссылочные позиции в формуле изобретения не ограничивают ее объема;

d) несколько «средств» могут быть представлены одним и тем же элементом или аппаратно-программной структурой или функцией;

e) каждый из раскрытых элементов может состоять из частей аппаратного обеспечения (например, включая дискретные и интегральные электронные схемы), частей программного обеспечения (например, компьютерного программирования) и любой их комбинации;

f) аппаратные части могут состоять из одной или обеих аналоговых и цифровых частей;

g) любое из раскрытых устройств или их части могут быть объединены вместе или разделены на дополнительные части, если специально не указано иное; и

h) никакой конкретной последовательности действий не требуется, если не указано иное.